Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Cellebrite Reader не освобождает от проверки вручную файлов смартфона.

Май 29

- 5 719

- 4

Всем привет!

Попал мне в руки образ смартфона ZTE BLADE V8 сделанный с помощью UFED версии 7.36.0.109.

Файл образа сформированный с расширением UDF, но

Для того чтобы экспортировать файл UDF в UFDR нам поможет

Приступим первым делом открываем MOBILedit Forensic Express

Далее кликаем Start и видим следующее:

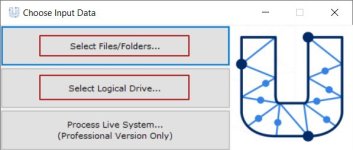

Так как физически смартфон не подключен и у нас есть только его образ то нужно как-то подгрузить его образ и переформатировать в нужный нам. Для этого выбираем пункт меню Import data и увидим следующее:

Так как физически смартфон не подключен и у нас есть только его образ то нужно как-то подгрузить его образ и переформатировать в нужный нам. Для этого выбираем пункт меню Import data и увидим следующее:

Попал мне в руки образ смартфона ZTE BLADE V8 сделанный с помощью UFED версии 7.36.0.109.

Файл образа сформированный с расширением UDF, но

Ссылка скрыта от гостей

_7.18.0.106 может открывать файлы с расширением UFDR.Для того чтобы экспортировать файл UDF в UFDR нам поможет

Ссылка скрыта от гостей

.Приступим первым делом открываем MOBILedit Forensic Express

Далее кликаем Start и видим следующее:

[ATTACH type="full"...

Soft PowerForensics - криминалистический анализ жесткого диска

Май 29

- 7 094

- 10

Цель PowerForensics - предоставить всеобъемлющую среду для криминалистического анализа жесткого диска.

PowerForensics в настоящее время поддерживает файловые системы NTFS и FAT, и началась работа над поддержкой расширенной файловой системы и HFS+.

Командлеты

PowerForensics в настоящее время поддерживает файловые системы NTFS и FAT, и началась работа над поддержкой расширенной файловой системы и HFS+.

Командлеты

Get-ForensicMasterBootRecord - gets the MasterBootRecord from the first sector of the hard drive

Get-ForensicGuidPartitionTable - gets the GuidPartitionTable from the first sector of the hard drive

Get-ForensicBootSector - gets the appropriate boot sector (MBR or GPT) from the specified drive

Get-ForensicPartitionTable - gets the partition table for the specified drive

Get-ForensicGuidPartitionTable - gets the GuidPartitionTable from the first sector of the hard drive

Get-ForensicBootSector - gets the appropriate boot sector (MBR or GPT) from the specified drive

Get-ForensicPartitionTable - gets the partition table for the specified drive

Get-ForensicSuperblock - returns the ext4 SuperBlock object

Get-ForensicBlockGroupDescriptor -...

Get-ForensicBlockGroupDescriptor -...

Статья Не хватает возможностей консоли Linux? Используйте tmux!

Май 28

- 17 737

- 37

Друзья, уверен, что каждый из вас, работая в разных консолях в Linux, хотел бы увеличить производительность и скорость этой самой работы. В своё время я тоже не мог обойтись без кучи запущены окон с терминалами, пробовал разные их виды и варианты. Но в какой-то момент открыл для себя такую прекрасную вещь, как мультиплексор. Несмотря на столь длинное название, суть у программы более чем простая - возможность использования одного окна для работы с несколькими приложениями. И самое главное: можно забыть про мышь, используя только клавиатуру!

Я считаю, что одной из самых популярных программ в этом сегменте является tmux.

Доверившись народной мудрости "лучше один раз увидеть, чем тысячу раз услышать", представляю его вам во всей красе:

![Szo7s[1].png Szo7s[1].png](data:image/svg+xml;charset=utf-8,%3Csvg xmlns%3D'http%3A%2F%2Fwww.w3.org%2F2000%2Fsvg' width='282' height='150' viewBox%3D'0 0 282 150'%2F%3E) [ATTACH...

[ATTACH...

Я считаю, что одной из самых популярных программ в этом сегменте является tmux.

Доверившись народной мудрости "лучше один раз увидеть, чем тысячу раз услышать", представляю его вам во всей красе:

![Szo7s[1].png Szo7s[1].png](https://codeby.net/data/attachments/26/26749-66d7384db60794f83a771d9e6a2c2f58.jpg?hash=Ztc4TbYHlP) [ATTACH...

[ATTACH...Статья Установка OpenCV 3 + Python на Raspberry Pi

Май 28

- 11 338

- 11

OpenCV (Open Source Computer Vision Library) - это библиотека программного обеспечения для компьютерного зрения и машинного обучения с открытым исходным кодом. Библиотека имеет огромное количество оптимизированных алгоритмов, которые включают в себя полный набор как классических, так и самых современных алгоритмов компьютерного зрения и машинного обучения. Эти алгоритмы могут использоваться для обнаружения и распознавания лиц, идентификации объектов, классификации действий человека на видео, отслеживания движений камеры, отслеживания движущихся объектов. А так же для извлечения трехмерных моделей объектов, создания трехмерных облаков, объединения изображений для получения высокого разрешения. изображения всей сцены. Обеспечивает поиск похожих изображений из базы данных, удаления эффекта красных глаз с изображений, снятых с использованием вспышки, отслеживание движений глаз, распознавание пейзажей и установки маркеров для наложения их на дополненную реальность и т. д...

Статья Golang - Пишем программу для удалённого управления встроенным интерпретатором

Май 27

- 8 936

- 4

Содержание:

В процессе очередной статьи из серии статей по фрэймворку Bettercap 2.* и атаки на WiFi сети, написал простенький код на языке Golang(GO) для выполнения команд интерпретатора удалённо. И решил не вставлять этот код в тело статьи, а вынести в отдельный топик со ссылками на созданный репозито́рий, а заодно не много расписать ход составления алгоритма для выполнения подобной задачи и сам код подробней.

Честно признаюсь думал только воткну код в тело статьи и забуду, но недавно созданный топик с вопросом мистера @.Method, а так же...

- Предисловие

- Подготовка

- Задача

- Алгоритм программы

- Серверная часть

- Клиентская часть

- Сервер - Клиент

- Сервер

- Клиент

- Заключение

В процессе очередной статьи из серии статей по фрэймворку Bettercap 2.* и атаки на WiFi сети, написал простенький код на языке Golang(GO) для выполнения команд интерпретатора удалённо. И решил не вставлять этот код в тело статьи, а вынести в отдельный топик со ссылками на созданный репозито́рий, а заодно не много расписать ход составления алгоритма для выполнения подобной задачи и сам код подробней.

Честно признаюсь думал только воткну код в тело статьи и забуду, но недавно созданный топик с вопросом мистера @.Method, а так же...

John the Ripper 1.9.0-jumbo-1 предпосылки к Tutorial JTR (2019г.)

Май 23

- 5 607

- 10

В мае 2019г. произошло еще не одно знаменательное событие в области ИБ: выход в свет обновлённого Профессионального инструмента взломщика паролей под либеральной лицензией - John the Ripper 1.9.0-jumbo-1. Предыдущая версия легендарного ПО John the Ripper 1.8.0-jumbo-1 выходила в декабре 2014г.

В GNU/Kali/Parrot этот инструмент не обновлялся с 2015г. по заморозь 2018г. Осенью 2018г. я делал запрос на форумы обоих ОС: "почему профессиональный крэкерский инструмент не обновляется (так как "половину функций" работали некорректно в старых сборках)"? Спустя пару недель, JTR одновременно обновили в обоих ОС, да это был успех, но я не рекомендую пользоваться Джоном в этих ОС по следующим причинам:это просто пи....; ранее сборка была компилирована лишь под одно ядро CPU; часть подинструментов JTR растеряна (с помощью которых извлекался хэш из нужного формата для взлома), а некоторые подинструменты и функции JTR все еще имеют баги, например...

В GNU/Kali/Parrot этот инструмент не обновлялся с 2015г. по заморозь 2018г. Осенью 2018г. я делал запрос на форумы обоих ОС: "почему профессиональный крэкерский инструмент не обновляется (так как "половину функций" работали некорректно в старых сборках)"? Спустя пару недель, JTR одновременно обновили в обоих ОС, да это был успех, но я не рекомендую пользоваться Джоном в этих ОС по следующим причинам:

Soft USB Detective - поиск артефактов подключаемых устройств USB

Май 23

- 4 873

- 0

Ссылка скрыта от гостей

- платное ПО для поиска информации о подключаемых устройствах USB для Windows систем- Обрабатывает артефакты USB-устройств от Windows XP до Windows 10

- Поддержка работающей системы, отдельных файлов, папок и обработки логических дисков

- Обрабатывает несколько версий всех принятых артефактов

- Источник каждого идентифицированного значения сохраняется для последующего представления отчетов и документации

- Используйте последние изменения в Windows 10, чтобы получить еще больше информации об устройстве

- Визуально представленные уровни согласованности меток времени

- Создание электронных таблиц Excel для высокоуровневых отчетов по истории USB-устройств.

- Создавайте подробные отчеты для более глубокого анализа и исследований

- Создайте временные графики, включая все уникальные временные метки подключения / отключения и удаления для каждого устройства.

- Создайте отдельные...