Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Как собрать простую систему распознавания лиц в режиме реального времени.

Июн 03

- 41 249

- 46

Интерес к системам распознавания лиц настолько велик, что принимает масштабы эпидемии планетарного масштаба. Алгоритмы распознавания уже используются не только спецслужбами, но и многими компаниями, которые давно внедрили данную технологию в нашу с вами повседневную жизнь. Сейчас её можно встретить практически везде: в аэропортах и на вокзалах, в банках и торговых центрах, в больницах и школах и даже просто на улицах больших городов.

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

CTF Root-Me, App-System, ELF x86 - Format string bug basic 1

Июн 03

- 8 006

- 7

ELF x86 - Format string bug basic 1

Environment configuration :

Source code :

Environment configuration :

| PIE | Position Independent Executable |

|

| RelRO | Read Only relocations | |

| NX | Non-Executable Stack | |

| Heap exec | Non-Executable Heap | |

| ASLR | Address Space Layout Randomization | |

| SF | Source Fortification | |

| SRC | Source code access |

Source code :

C:

#include <stdio.h>

#include <unistd.h>

int main(int argc, char *argv[]){

FILE *secret =...Статья Автоматизация - скрипт проверки надежности паролей пользователей домена

Июн 03

- 6 936

- 0

Как и обещал, выкладываю скрипт проверяющий на надежность парольную политику с отправкой уведомления провинившемуся в маскированном виде и общий свод по всем безопаснику.

Данный процесс в действительности наглядно меняет понятие пользователей о парольной защите, ведь ВНД никто не читает и читать не собирается, а пароль типа Aa123456 по мнению угрюмых пользователей и GPO от MS - полностью соответствует 3-м из 4-х критериев сложности пароля.

В последствии, несложным действием, в случае несоблюдения данного процесса при повторной проверке - можно выключать в домене данного пользователя в этом же скрипте.

Реализация централизованная, допустим в шедуллере на RODC или самом DC.

! Нужны права админа домена или дилегированные права на чтение хешей паролей в Active Directory.

Как это работает:

Данный процесс в действительности наглядно меняет понятие пользователей о парольной защите, ведь ВНД никто не читает и читать не собирается, а пароль типа Aa123456 по мнению угрюмых пользователей и GPO от MS - полностью соответствует 3-м из 4-х критериев сложности пароля.

В последствии, несложным действием, в случае несоблюдения данного процесса при повторной проверке - можно выключать в домене данного пользователя в этом же скрипте.

Реализация централизованная, допустим в шедуллере на RODC или самом DC.

! Нужны права админа домена или дилегированные права на чтение хешей паролей в Active Directory.

Как это работает:

- Необходима внешняя библиотека DSInternals которую можно

Ссылка скрыта от гостейили установить сразу средствами Powershell...

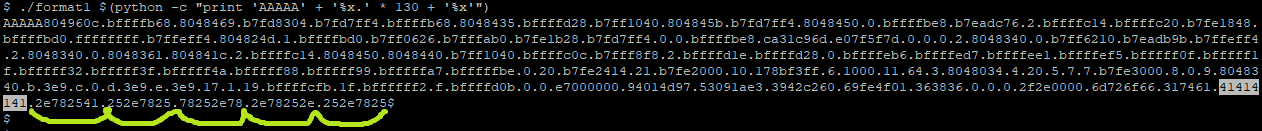

Статья Уязвимости форматных строк и перезапись глобальных переменных - Изучение методов эксплуатации на примерах, часть 11

Июн 02

- 4 320

- 6

Доброго времени суток посетители Codeby! Продолжаем знакомиться с уязвимостями форматных строк и с эксплойтостроением. В этой статье посмотрим что такое примитив записи и чтения - используя уязвимость форматной строки. В прошлой статье посвященной уязвимостям форматных строк, мы перезаписывали локальную переменную. На этот раз мы перезапишем глобальную переменную, которая находится со всем в другой области памяти. Поехали!!!

Описание ExploitMe

Этот уровень показывает, как строки формата могут использоваться для изменения произвольных областей памяти.

Советы

Исходный код

Описание ExploitMe

Этот уровень показывает, как строки формата могут использоваться для изменения произвольных областей памяти.

Советы

- objdump -t ваш друг, и ваша входная строка лежит далеко в стеке

Исходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <stdio.h>

#include...Статья Автоматизация - скрипт выключения ПК с уведомлением

Июн 01

- 4 929

- 0

Решили отрыть Вам исходники скриптов, которыми пользуемся достаточно давно и писались исключительно с целью автоматизации различных процессов.

В данной статье выложим скрипт, который собирает все ПК с домена, фильтрует исключения групп, пингует на доступность, тушит ПК домена и отправляет отчет на указанные емэйл. Скрипт работает автоматически годами без сбоев и нареканий. Писался исключительно, чтобы не создавать задачи в шедулере на компах юзеров, чтобы не плодить батники и другую пурговую софтню, а все центролизованно с отчетами для руководства. Читайте коментарии скрипта и меняйте на свой домен и группы. Так и сразу, у кого есть свои наработки, кто любит софт и другой анонизм - просим без комментариев.

Сам powershell скрипт:

В данной статье выложим скрипт, который собирает все ПК с домена, фильтрует исключения групп, пингует на доступность, тушит ПК домена и отправляет отчет на указанные емэйл. Скрипт работает автоматически годами без сбоев и нареканий. Писался исключительно, чтобы не создавать задачи в шедулере на компах юзеров, чтобы не плодить батники и другую пурговую софтню, а все центролизованно с отчетами для руководства. Читайте коментарии скрипта и меняйте на свой домен и группы. Так и сразу, у кого есть свои наработки, кто любит софт и другой анонизм - просим без комментариев.

Сам powershell скрипт:

Код:

####################################################

# Shutdown_WORK!.ps1 27/05/2015 PowerShell v3-4 made by ®securixy

# Скрипт выключения ПК с отправкой отчета на мыльники.

# Данный скрипт собирает все ПК с домена, фильтрует исключения групп...Статья ROP цепочка гаджетов - Изучение методов эксплуатации на примерах, часть 10

Июн 01

- 5 620

- 2

Ссылка на все части разработка эксплойтов

Привет кодбай. Пока мы далеко не убежали с уязвимостями форматных строк. Я решил вернутся к теме ROP, к упражнению

Ссылка скрыта от гостей

. Прошлая статья посвященная ROP была не совсем полной!... В этой статье мы познакомимся подробнее с гаджетами и ROP-цепочками.И так вспомним что мы делали в прошлый раз.

Мы использовали Ret2libc и прыжок на ret address, чтобы обойти ограничение в адресах.

Jump ROP. Прыжок на ret address. Прыгали с одного адреса на другой.

Эта статья продолжение темы ROP, так как не была затронута схема эксплуатации техники ROP с использованием гаджетов.

Исправим этот недочет.

И так приступим...

Этот уровень находится в...

Статья FLARE-VM - настройка рабочего окружения для реверс-инжиниринга и анализа вредоносных программ

Май 31

- 10 585

- 10

FLARE - расшифровывается как FireEye Labs Advanced Reverse Engineering. Это сборка инструментов которые устанавливаются на установленную ВМ -Windows 7. Для анализа малвари.

FLARE VM является первым в своем роде дистрибутивом для анализа и анализа вредоносных программ на платформе Windows. С момента своего

FLARE VM является первым в своем роде дистрибутивом для анализа и анализа вредоносных программ на платформе Windows. С момента своего

Ссылка скрыта от гостей

года FLARE VM постоянно пользуется доверием и используется многими реверс-инженерами, аналитиками вредоносных программ и исследователями безопасности в качестве среды перехода для анализа вредоносных программ. Как и постоянно развивающаяся отрасль безопасности, FLARE VM претерпела множество серьезных изменений, чтобы лучше удовлетворять потребности наших пользователей. FLARE VM теперь имеет новый процесс установки, обновления и удаления, который является долгожданной функцией, запрошенной нашими пользователями. FLARE VM также включает в себя множество новых...Статья Альтернативные способы получения сохраненных паролей с тестируемой системы

Май 31

- 5 002

- 1

Приветсвую дорогие друзья и гости форума codeby.net, прочитав на форуме пару замечательных статей про добычу сохраненных паролей в целевой системе:

1. @SooLFaa - Воруем пароли из Google Chrome

2. @OneDollar - Dump Chrome Passwords

У меня появилось желание немного развить эту тему, и донести до аудитории форума немного альтернативный способ получения заветных данных.

Что если у нас нет возможности запустить исполняемый файл на целевой системе, там жестко настроен AppLocker и стоит злой антивирус?

Что нам в этом случае делать, есть ли альтернативы?

К нашему счастью есть и это проект AlessandroZ/LaZagneForensic

С помощью этого подхода мы решаем массу проблем:

- нам не надо запускать никаких бинарных файлов на целевой системе...

1. @SooLFaa - Воруем пароли из Google Chrome

2. @OneDollar - Dump Chrome Passwords

У меня появилось желание немного развить эту тему, и донести до аудитории форума немного альтернативный способ получения заветных данных.

Что если у нас нет возможности запустить исполняемый файл на целевой системе, там жестко настроен AppLocker и стоит злой антивирус?

Что нам в этом случае делать, есть ли альтернативы?

К нашему счастью есть и это проект AlessandroZ/LaZagneForensic

С помощью этого подхода мы решаем массу проблем:

- нам не надо запускать никаких бинарных файлов на целевой системе...