Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Как создать графический интерфейс приложению + как скомпилировать его в .exe

Июн 11

- 12 158

- 9

Добрый день, сегодня мы с Вами научимся делать графический интерфейс приложениям в Python и компилировать их в .exe файл. Наверное, многих новичков уже достали консольные приложения, ведь их сложно показать другу и выглядеть будет не так эффектно. Сегодняшнюю статью я разбил на две части, а именно:

И так, без долгих предисловий приступим.

Глава 1. Графический интерфейс:

Для создания интерфейса мы будем использовать всеми нами любимый pyside и его QT designer. Для этого нам потребуется:

Если у Вас установлен Python выше 3.4 , то переустановите его , либо установите вместе с существующим.

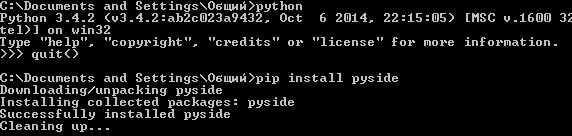

И так, заходим в консоль и первым делом проверяем, что у нас установлена нужная версия Python. Далее нам необходимо установить библиотеку pyside. Делается...

Код:

1. Создание графического интерфейса приложения.

2. Компиляция приложения на Python в .exe файл.Глава 1. Графический интерфейс:

Для создания интерфейса мы будем использовать всеми нами любимый pyside и его QT designer. Для этого нам потребуется:

Код:

1. Python v3.4 и ниже.

2. Прямые руки ( желательно ).И так, заходим в консоль и первым делом проверяем, что у нас установлена нужная версия Python. Далее нам необходимо установить библиотеку pyside. Делается...

Статья Cisco RV130W 1.0.3.44 Remote Stack Overflow - удалённое переполнение стака и выполнение команд на роутере

Июн 09

- 3 131

- 1

Доброго времени суток, форумчане. Сегодня мы разберём свежий эксплойт для переполнения буфера Cisco rv130w версии 1.0.3.44.

Кто не знает что такое переполнение буфера:

переполнение буфера - явление, возникающее, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера, и как правило, что записывается за пределами буфера называется - shellcode.

Что такое шеллкод:

шелл-код - код запуска оболочки, это двоичный исполняемый код, который обычно передаёт управление командному процессору, например '/bin/sh'

Важно знать: один стек равен 4 байтам.

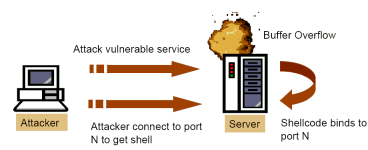

Как выглядит переполнение буфера:

А вот тут показывается, как выглядит удалённое переполнение буфера:

Стоит упомянуть, что чем меньше шеллкод, тем лучше, так как, если шеллкод больше буфера, то шеллкод не отработает. Например буфер=64 байта, а шеллкод=128 байт - это не правильно. Правильно будет вот так: буфер=64 байта, а...

Кто не знает что такое переполнение буфера:

переполнение буфера - явление, возникающее, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера, и как правило, что записывается за пределами буфера называется - shellcode.

Что такое шеллкод:

шелл-код - код запуска оболочки, это двоичный исполняемый код, который обычно передаёт управление командному процессору, например '/bin/sh'

Важно знать: один стек равен 4 байтам.

Как выглядит переполнение буфера:

А вот тут показывается, как выглядит удалённое переполнение буфера:

Стоит упомянуть, что чем меньше шеллкод, тем лучше, так как, если шеллкод больше буфера, то шеллкод не отработает. Например буфер=64 байта, а шеллкод=128 байт - это не правильно. Правильно будет вот так: буфер=64 байта, а...

Статья Поднимаем GSM станцию с помощью YateBTS и bladeRF

Июн 06

- 24 172

- 34

Привет codeby.net!

Не так давно ко мне в руки попал такой устройство как bladeRF x115. Первое что мне захотелось сделать это поднять свою GSM станцию. Когда я начал этим заниматься у меня возникли сложности в процессе установки и настройки необходимого софта. Информации на русскоязычных площадках я не нашел а на зарубежных информация устарела. В процессе пришлось пройти через все грабли самому. В связи с этим собственно появилась мысль описать процесс установки и настройки YateBTS под bladeRF.

Настраивать будем под Ubuntu 18.04.

Для начало установим необходимые пакеты:

sudo apt-get install -y libbladerf-dev git subversion autoconf apache2 php libapache2-mod-php g++ make libgsm1-dev libgusb-dev rlwrapЗатем установим ПО для bladeRF:

Код:

sudo add-apt-repository ppa:bladerf/bladerf

sudo apt-get update

sudo apt-get install bladerfУстановим FPGA в...

Конкурс Бесплатные билеты на OFFZONE

Июн 05

- 9 899

- 29

Для тех, кто не желает участвовать в конкурсе -

OFFZONE - международная конференция по практической кибербезопасности

17 - 18 июня 2019

Суть конкурса - написать статью на тему информационной безопасности

Ссылка скрыта от гостей

OFFZONE - международная конференция по практической кибербезопасности

17 - 18 июня 2019

Ссылка скрыта от гостей

- Конкурс стартует сразу, после его публикации на форуме

- Окончание конкурса 12 июня в 23:59

О призовых местах:

1, 2 и 3 место - бесплатный...

Как выделить и скопировать текст на сайтах, которые это блокируют

Июн 04

- 6 122

- 1

Всегда — сейчас и раньше — бродя по просторам Интернета я натыкался на сайты, которые не позволяют скопировать часть текста или весь отображаемый текст в буфер обмена, или даже не дают выделить его с помощью мышки или клавиатуры.

Я недавно заметил это на сайте банка, который, к примеру, не давал мне скопировать номер банковского счёта в буфер обмена.

Эта инструкция собрала методы для обхода ограничений, заложенных в веб-сайты. Но, во-первых, почему в сайты закладывают в первую очередь эти ограничения?

Обычно причины, по которым компании и индивидуальные лица включают ограничение функциональности на их веб собственности, это, как правило, защита от копирования.

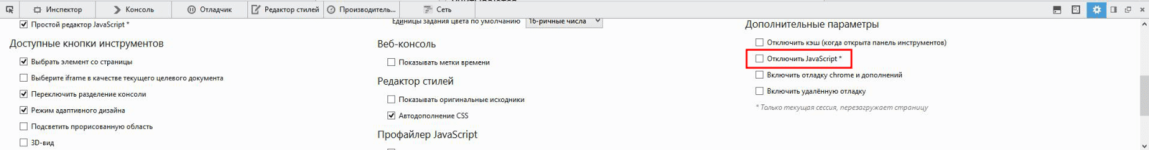

Метод 1: отключение JavaScript

Большинство веб-сайтов используют JavaScript для блокировки функций мышки. Если вы временно или даже постоянно выключите JavaScript на этом сайте, вы сможете копировать отображённый на них текст используя мышку.

Некоторые...

Я недавно заметил это на сайте банка, который, к примеру, не давал мне скопировать номер банковского счёта в буфер обмена.

Эта инструкция собрала методы для обхода ограничений, заложенных в веб-сайты. Но, во-первых, почему в сайты закладывают в первую очередь эти ограничения?

Обычно причины, по которым компании и индивидуальные лица включают ограничение функциональности на их веб собственности, это, как правило, защита от копирования.

Метод 1: отключение JavaScript

Большинство веб-сайтов используют JavaScript для блокировки функций мышки. Если вы временно или даже постоянно выключите JavaScript на этом сайте, вы сможете копировать отображённый на них текст используя мышку.

Некоторые...

Настройка Kali Linux – настройка сети, управление Unix пользователями и группами

Июн 04

- 30 322

- 0

1. Настройка сети в Kali Linux

1.1 На рабочем столе с помощью NetworkManager

В стандартной инсталляции рабочего стола у вас уже есть установленный NetworkManager,и вы можете управлять им, настраивать его через центр управления GNOME, а также с помощью меню в правом верхнем углу, как показано на рисунке.

Настройки сети по умолчанию используют DHCP для получения IP-адреса, DNS-сервера и шлюза, но вы можете использовать значок шестеренки в правом нижнем углу, чтобы изменить конфигурацию разными способами (например, установить MAC-адрес, переключиться на статические настройки, включить или отключить IPv6 и добавить дополнительные маршруты). Вы можете создать профили для сохранения нескольких проводных сетевых конфигураций и легко переключаться между ними. Для беспроводных сетей эти настройки...

1.1 На рабочем столе с помощью NetworkManager

В стандартной инсталляции рабочего стола у вас уже есть установленный NetworkManager,и вы можете управлять им, настраивать его через центр управления GNOME, а также с помощью меню в правом верхнем углу, как показано на рисунке.

Настройки сети по умолчанию используют DHCP для получения IP-адреса, DNS-сервера и шлюза, но вы можете использовать значок шестеренки в правом нижнем углу, чтобы изменить конфигурацию разными способами (например, установить MAC-адрес, переключиться на статические настройки, включить или отключить IPv6 и добавить дополнительные маршруты). Вы можете создать профили для сохранения нескольких проводных сетевых конфигураций и легко переключаться между ними. Для беспроводных сетей эти настройки...

Установка Wine в Kali Linux 2.0

Июн 04

- 13 589

- 0

Инструкция по установке Wine в Kali Linux 1.x здесь:https://codeby.net/blogs/bezopasnost/router-scan-by-stasm-na-kali-linux-vzlom-routerov-i-wi-fi-v-promyshlennyh-masshtabah/#wine

Wine на Kali используется нечасто – скорее как исключение, но бывает, что нужен и он. Один из пользователей на форуме Kali Linux сообщил, что Wine устанавливать в Kali Linux 2.0 не нужно, поскольку он вроде бы как уже предустановлен. Даже более того – если попытаться установить его старым способом, то можно поломать уже установленный не-эмулятор.

Но на поверку оказалось, что это не совсем так. Давайте разбираться вместе. Если в терминале набрать wine, то появляется следующее сообщение об ошибке:

Wine на Kali используется нечасто – скорее как исключение, но бывает, что нужен и он. Один из пользователей на форуме Kali Linux сообщил, что Wine устанавливать в Kali Linux 2.0 не нужно, поскольку он вроде бы как уже предустановлен. Даже более того – если попытаться установить его старым способом, то можно поломать уже установленный не-эмулятор.

Но на поверку оказалось, что это не совсем так. Давайте разбираться вместе. Если в терминале набрать wine, то появляется следующее сообщение об ошибке:

Код:

root@WebWare:~# wine

it looks like multiarch needs to be enabled. as root, please

execute "dpkg --add-architecture i386 && apt-get update &&

apt-get install...Статья Travis как система непрерывной интеграции и доставки

Июн 03

- 5 662

- 0

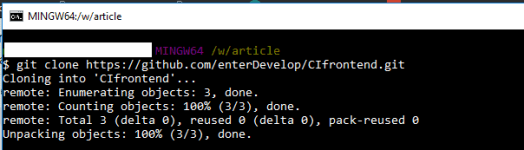

Доброго времени суток, codeby. Не так давно в моем городе “отгремел” локальный хакатон в одном из универов и мне хотелось бы поделиться одним из полезнейших навыков для комфортного участия в таких мероприятиях - настройкой инфраструктуры для непрерывной доставки и развертывании.

Итак формат хакатона следующий: за отведенное время (26 часов) участникам (командам) предлагается решить одну из задач (головных болей) бизнеса (читай заказчика). Разумеется чем более готовый продукт, тем более выше шансы на успех. При таких данных, хочется максимально минимизировать затраты на прогон всех тестов и время для развертывания приложения. Хочется заняться более интересными и трудозатратными вещами: архитектурой, кодингом, анализом проблемы, поиском решения и так далее.

Статья заточена на стек .Net(Core) и React. База данных не делилась на продуктовую и тестовую (вместо этого изначально предполагалось запускать её в контейнере, но от этого решения принято было отказаться в процессе разработки...

Итак формат хакатона следующий: за отведенное время (26 часов) участникам (командам) предлагается решить одну из задач (головных болей) бизнеса (читай заказчика). Разумеется чем более готовый продукт, тем более выше шансы на успех. При таких данных, хочется максимально минимизировать затраты на прогон всех тестов и время для развертывания приложения. Хочется заняться более интересными и трудозатратными вещами: архитектурой, кодингом, анализом проблемы, поиском решения и так далее.

Статья заточена на стек .Net(Core) и React. База данных не делилась на продуктовую и тестовую (вместо этого изначально предполагалось запускать её в контейнере, но от этого решения принято было отказаться в процессе разработки...