Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Pegasus Chrysaor атакует WhatsApp

Май 16

- 4 721

- 0

Некоторые владельцы мобильных телефонов по тем или иным причинам отключают автоматическое обновление ПО. Для них и предназначена очередная статья из серии “ОСТОРОЖНО!”.

Коротко, одной строкой – необходимо срочно обновить приложение WhatsApp до последней версии 2.19.134

Обновили? - дальше можете не читать, но для любознательных расскажу в чем собственно дело: Chrysaor

Facebook исправил критическую уязвимость нулевого дня в WhatsApp, обозначенную как CVE-2019-3568 , которая использовалась для удаленной установки программ-шпионов на телефоны путем вызова целевого устройства.

Уязвимость нулевого дня в WhatsApp - это проблема переполнения буфера, которая влияет на стек VOIP WhatsApp. Удаленный злоумышленник может использовать уязвимость для выполнения произвольного кода, отправляя специально созданные пакеты SRTCP на целевое мобильное устройство.

Facebook исправил проблему с выпуском WhatsApp для Android 2.19.134, WhatsApp Business для...

Коротко, одной строкой – необходимо срочно обновить приложение WhatsApp до последней версии 2.19.134

Обновили? - дальше можете не читать, но для любознательных расскажу в чем собственно дело: Chrysaor

Facebook исправил критическую уязвимость нулевого дня в WhatsApp, обозначенную как CVE-2019-3568 , которая использовалась для удаленной установки программ-шпионов на телефоны путем вызова целевого устройства.

Уязвимость нулевого дня в WhatsApp - это проблема переполнения буфера, которая влияет на стек VOIP WhatsApp. Удаленный злоумышленник может использовать уязвимость для выполнения произвольного кода, отправляя специально созданные пакеты SRTCP на целевое мобильное устройство.

Facebook исправил проблему с выпуском WhatsApp для Android 2.19.134, WhatsApp Business для...

Статья Переполнение буфера и возвратно-ориентированное программирование - Изучение методов эксплуатации на примерах, часть 8

Май 16

- 5 013

- 7

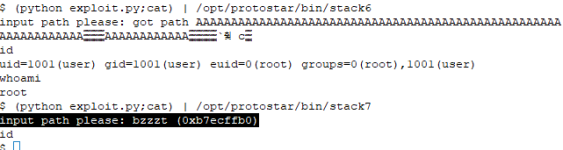

Доброго времени суток посетители портала Codeby. Продолжаем изучать бинарные уязвимости и эксплойтостроение. В предыдущей статье мы познакомились с техникой эксплуатации называемой как Ret2Libc. В этой статье мы познакомимся с новой техникой, а именно с возвратно-ориентированным программированием или просто ROP. Что же это такое? ROP это более чуть развитая техника эксплуатации. Принцип очень схож, да и к тому же это очень мощное средство которое позволяет обходить различные защиты например DEP. Ну что же приступим...

Описание ExploitMe

Stack7 вводит в концепцию возврата в сегмент кода .text, чтобы получить выполнение кода.

Инструмент metasploit «msfelfscan» может упростить поиск подходящих инструкций, в противном случае воспользуйтесь инструментом objdump для просмотра выходных данных.

Этот уровень находится в / opt / protostar / bin / stack7

Описание ExploitMe

Stack7 вводит в концепцию возврата в сегмент кода .text, чтобы получить выполнение кода.

Инструмент metasploit «msfelfscan» может упростить поиск подходящих инструкций, в противном случае воспользуйтесь инструментом objdump для просмотра выходных данных.

Этот уровень находится в / opt / protostar / bin / stack7

Ссылка скрыта от гостей

...Soft Godofwar Генерирование shell

Май 16

- 3 357

- 3

Добрый день,Уважаемые Друзья и Форумчане.

Много чего тестировал в свободное время,что-то получилось,что-то нет. Остановиться решил на софте,который генерирует файлы с полезной нагрузкой. Инструмент называется Godofwar. Создал его пентестер KING SABRI. Известен он тем,что работал над Tamper-API для Sqlmap. Сам инструмент написан на ruby, а генерация вредоносных reverse shell и bind shell происходит на Java.

Собственно, этим он и интересен.

Установка:

Опцией -l можно посмотреть список возможных payloads. Добавлена командная оболочка cmd и payload filebrowser. Есть здесь же,краткое описание и рекомендации как использовать сгенерированные нагрузки. Все они в итоге позволяют получить сессию.

Пример процесса создания вредоносного файла reverse shell. IP атакующей машины заретуширован...

Много чего тестировал в свободное время,что-то получилось,что-то нет. Остановиться решил на софте,который генерирует файлы с полезной нагрузкой. Инструмент называется Godofwar. Создал его пентестер KING SABRI. Известен он тем,что работал над Tamper-API для Sqlmap. Сам инструмент написан на ruby, а генерация вредоносных reverse shell и bind shell происходит на Java.

Собственно, этим он и интересен.

Установка:

Код:

# git clone https://github.com/KINGSABRI/godofwar.git

# cd godofwar

# gem install godofwar

# godofwar --helpПример процесса создания вредоносного файла reverse shell. IP атакующей машины заретуширован...

Статья AccessData FTK Imager против Arsenal Image Mounter

Май 15

- 7 842

- 5

При работе с образами всегда нужен максимально хороший (приближенный к работе самого оригинала) способ монтирования криминалистического образа - полностью бесшовный.

Сравним FTK Imager (бесплатен, многофункционален) с Arsenal Image (только монтирование образа).

Сравним FTK Imager (бесплатен, многофункционален) с Arsenal Image (только монтирование образа).

- Иногда нужно Виртуализировать криминалистический образ в Windows тем самым запустив систему из криминалистического образа (статья с примером как это работает и в ней не случайно используется Arsenal Image Mounter надёжно и 100% работоспособно);

- В примере участвует образ в котором 4ре раздела и один из них зашифрован Bitlocker (пароль у нас есть - вот пример каким ПО можно попытаться и его пройти Elcomsoft Forensic Disk Decryptor + Elcomsoft Distributed Password Recovery на...

Статья Социальная инженерия в примерах

Май 14

- 8 700

- 17

Социальная инженерия - это своеобразное искусство. И овладевание им означает профит для злоумышленника и потерю денег, личной информации, и много чего ещё для жертвы социального инженера.

Обычно, соц инженерия используется вместе с техническими средствами. Однако, как доказал Кевин Митник, это не всегда так. Кто не слышал про Кевина Митника, тот, видимо, живёт на луне, и для того я объясню. Кевин Дэвид Митник — знаковая фигура в сфере информационной безопасности. Консультант по компьютерной безопасности, писатель, бывший компьютерный хакер. В конце XX века был признан виновным в различных компьютерных и коммуникационных преступлениях. В 12 лет Кевин от одноклассника узнал множество способов мошенничества с телефоном, в частности, о том, что, действуя от имени другого человека, можно выпытать нужную информацию. Кевин научился перенаправлять сигнал домашнего телефона на таксофон, веселясь от того, что владельцев домашних телефонов перед разговором просили опустить 10 центов...

Обычно, соц инженерия используется вместе с техническими средствами. Однако, как доказал Кевин Митник, это не всегда так. Кто не слышал про Кевина Митника, тот, видимо, живёт на луне, и для того я объясню. Кевин Дэвид Митник — знаковая фигура в сфере информационной безопасности. Консультант по компьютерной безопасности, писатель, бывший компьютерный хакер. В конце XX века был признан виновным в различных компьютерных и коммуникационных преступлениях. В 12 лет Кевин от одноклассника узнал множество способов мошенничества с телефоном, в частности, о том, что, действуя от имени другого человека, можно выпытать нужную информацию. Кевин научился перенаправлять сигнал домашнего телефона на таксофон, веселясь от того, что владельцев домашних телефонов перед разговором просили опустить 10 центов...

Статья Введение в основные принципы логического программирования [часть 1]

Май 13

- 8 450

- 0

Всем привет!

Команда форума подготовила для вас перевод одной очень интересной статьи ->

Ссылка скрыта от гостей

. Приятного чтения! Логи́ческое программи́рование — парадигма программирования, основанная на автоматическом доказательстве теорем, а также раздел дискретной математики, изучающий принципы логического вывода информации на основе заданных фактов и правил вывода.(c)Wikipedia

Прежде чем мы поговорим о том, что это такое, и как это относится к искусственному интеллекту, давайте немного поговорим о парадигмах программирования.

Отступление от 5h3ll:

Парадигма программирования, определяет то, как вы будете подходить к решению проблемы. Тут не существует плохой, правильной или не правильной парадигмы, проще всего подобные абстракции, объясняются на примерах из реальной жизни.

Например...

Статья [6] Burp Suite: Spider - Сканирование сайта

Май 12

- 9 881

- 0

Приветствую всех гостей и постояльцев форума Codeby.net!

Продолжим знакомство с инструментом для проведения тестирования на проникновение, многим знакомым как – Burp Suite.

В этой части цикла, рассмотрим работу с Spider, в версии Burp Suite 2.0 Professional.

В этой версии, привычной для всех вкладки Spider нет, поэтому будем разбираться, как его использовать с учетом привнесённых разработчиками обновлений.

Предыдущие части цикла:

Продолжим знакомство с инструментом для проведения тестирования на проникновение, многим знакомым как – Burp Suite.

В этой части цикла, рассмотрим работу с Spider, в версии Burp Suite 2.0 Professional.

В этой версии, привычной для всех вкладки Spider нет, поэтому будем разбираться, как его использовать с учетом привнесённых разработчиками обновлений.

Предыдущие части цикла:

Статья [5] Burp Suite. Sniper, Intruder - Практика и закрепление

Май 12

- 5 869

- 1

Приветствую, Codeby.net!

Пришло время, опубликовать следующую часть цикла статей посвящённых Burp Suite.

Предыдущие материалы по этой теме:

...

...

Пришло время, опубликовать следующую часть цикла статей посвящённых Burp Suite.

Предыдущие материалы по этой теме:

- [0] Burp Suite. Тестирование web-приложений на проникновение

- [1] Burp Suite. Знакомство с основным инструментарием

- [2] Burp Suite. Атаки с помощью Intruder

- [3] Burp Suite. Установление доверия по HTTPS

- [4] Burp Suite. Настройка параметров проекта

Категории блога

Пользователи онлайн

- coder32

- wuewue

- TigressWhoop

- Gig

- Nektondmothy

- D4ckD4ck

- iksiiim

- peacedatuu

- DobryCasper

- frsvme

- LuNa 1001

- Tionge

- VladimirNe

- Lefen

- ChristianDior

- kissto4ka

- Tomokito

- Iveh3ve

- Мыш

- st060557

- Ju40k

- Paladin

- tryweryn

- ayaska

- eakarasev

- M1cha3

- Bakulyonak

- simb125

- RaymondProde

- Exited3n

- Marlborough

- savl

- Denis Artemov

- Just_Ra

- stanip

- fobos

- sofokles316

- Leoric

Всего: 543 (пользователей: 41, гостей: 502)