Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья OSINT на платформе Telegram

Июн 15

- 34 926

- 15

В данной статье поделюсь с вами Telegram-ботами, которые на раз-два-три предоставляют ценную информацию о запрашиваем объекте в поисках Сиболы.

Это уже неотвратимый факт, что «вся» IT-тусовка резвится в Telegram, а значит «нэтсталкеры» должны были разработать что-то такое интересное для лёгкого и качественного пробива брониобъектов в мессенджере Telegram. И они придумали OSINT-ботов.

Медлю поделиться с вами telegram-ботами, о которых мне известно, а вам/некоторым - нет, радости будут полные «трусы»). Я на это рассчитываю, а иначе…

Преимущества ботов:

Это уже неотвратимый факт, что «вся» IT-тусовка резвится в Telegram, а значит «нэтсталкеры» должны были разработать что-то такое интересное для лёгкого и качественного пробива брониобъектов в мессенджере Telegram. И они придумали OSINT-ботов.

Медлю поделиться с вами telegram-ботами, о которых мне известно, а вам/некоторым - нет, радости будут полные «трусы»). Я на это рассчитываю, а иначе…

Преимущества ботов:

- Удобство, скорость получаемой анализируемой информации по горячим следам - высокая;

- Простота интерфейса, все в одном приложении Telegram (ничего разучивать не нужно) ввел номер/почту/ip/… получил «сектор-приз»;

- Отсутствие требования прохождение капчи;

- Отсутствие необходимости вкл.Tor и идти в Даркнет к БД;

- Отсутствие регистрации на специализированных сайтах...

Статья X10 - Стандарт автоматизации офиса и способы его аудита

Июн 14

- 10 622

- 6

Всем здравия, господа! Сегодня я расскажу про x10. “X10 — международный открытый промышленный стандарт, применяемый для связи электронных устройств в системах домашней автоматизации. Стандарт X10 определяет методы и протокол передачи сигналов управления электронными модулями, к которым подключены бытовые приборы, с использованием обычной электропроводки или беспроводных каналов.” - вики. Наверняка, многие видели видео “Хакеры - такому в школе не научат”. Там показывалось, как несколькими нажатиями на свой смартфон, герой видео выключает свет в целом офисном здании. Естественно, когда я увидел это, я подумал, как так? Хочу также! Но увидев огромное количество опровержений этого видео и прочитав несколько статей, рассказывающих, что это невозможно, я “слегка” подзабил, а точнее, вообще забыл про это. Но недавно услышал про протокол автоматизации электроники в офисе - X10. И углубился в эту тему…

И понял, что это именно то, что было показано в том видео. Изначально я считал, что...

И понял, что это именно то, что было показано в том видео. Изначально я считал, что...

Статья Sony Playstation 4 (PS4) < 6.20 - WebKit Code Execution

Июн 13

- 6 799

- 1

Доброго времени суток форумчане. Как и обещал написал для вас статью про удалённое выполнение кода через WebKit в PlayStation4.

В этой статье мы разберём эксплоит и уязвимость.

Уязвимость очень опасна так как злоумышленник может захватить управление над вашим устройством не в вашу пользу, например майнить на нём или заразить малварью для последующих действий с вашим и другими заражёнными устройсвтами. Чаще всего это спам, брутфорс и дудос.

Поехали!

Эксплойт предназначенный для PlayStation 4 на прошивке 6.20. Эксплойт сначала устанавливает произвольный примитив чтения/записи, а также произвольную утечку адреса объекта в `wkexploit.js'. Затем он настроит фреймворк для запуска цепочек ROP в `index.html` и по умолчанию будет предоставить две ссылки для запуска теста ROP цепи - одна для запуска `sys_getpid() системный вызов, а другой для запуска `sys_getuid()` системный вызов чтобы получить идентификатор процесса и идентификатор пользователя процесса соответственно.

Эксплоит...

В этой статье мы разберём эксплоит и уязвимость.

Уязвимость очень опасна так как злоумышленник может захватить управление над вашим устройством не в вашу пользу, например майнить на нём или заразить малварью для последующих действий с вашим и другими заражёнными устройсвтами. Чаще всего это спам, брутфорс и дудос.

Поехали!

Эксплойт предназначенный для PlayStation 4 на прошивке 6.20. Эксплойт сначала устанавливает произвольный примитив чтения/записи, а также произвольную утечку адреса объекта в `wkexploit.js'. Затем он настроит фреймворк для запуска цепочек ROP в `index.html` и по умолчанию будет предоставить две ссылки для запуска теста ROP цепи - одна для запуска `sys_getpid() системный вызов, а другой для запуска `sys_getuid()` системный вызов чтобы получить идентификатор процесса и идентификатор пользователя процесса соответственно.

Эксплоит...

Soft CardPwn

Июн 13

- 5 346

- 10

И ещё раз приветствую Друзей и Форумчан.

Решил вам немного поднадоесть сегодня)).

Тестировал как-то на днях framework по безопасности.

Но в нём мало чего было,заслуживающего внимания.

Но один из инструментов,который включен в него,не обошёл вниманием.

Кто занимается чёрными делами,конечно будут довольны.))

Автор обзора и Администрация ресурса не поддерживают незаконную деятельность с применением рассматриваемого инструмента.

Framework оставил в покое,а вот этот инструмент выделил.

Автор его тестировал на Kali Linux 2019.1;Ubuntu 18.04;Nethunter

Что ж, город New Delhi на связи и автор сего скрипта itsmehacker, который тесно занимается безопасностью,приветствует вас.

Отличная работа,отслеживающая использование кредитных карт.

В теории, это должны быть карты,которые скомпрометированы уже.

В практике,есть такое подозрение,что согласно концепции OSINT,можно увидеть на каком ресурсе использована карта и кем.

Тема всё же специфичная,подробности только в...

Решил вам немного поднадоесть сегодня)).

Тестировал как-то на днях framework по безопасности.

Но в нём мало чего было,заслуживающего внимания.

Но один из инструментов,который включен в него,не обошёл вниманием.

Кто занимается чёрными делами,конечно будут довольны.))

Автор обзора и Администрация ресурса не поддерживают незаконную деятельность с применением рассматриваемого инструмента.

Framework оставил в покое,а вот этот инструмент выделил.

Автор его тестировал на Kali Linux 2019.1;Ubuntu 18.04;Nethunter

Что ж, город New Delhi на связи и автор сего скрипта itsmehacker, который тесно занимается безопасностью,приветствует вас.

Отличная работа,отслеживающая использование кредитных карт.

В теории, это должны быть карты,которые скомпрометированы уже.

В практике,есть такое подозрение,что согласно концепции OSINT,можно увидеть на каком ресурсе использована карта и кем.

Тема всё же специфичная,подробности только в...

Статья Введение в пентест веб-приложений: поиск утечек информации с помощью поисковых систем

Июн 13

- 13 383

- 5

Привет, Codeby!

В прошлой статье я рассмотрел общий подход к тестированию веб-приложений, основаный на OWASP Testing Guide.

Сегодня получим еще небольшую дозу теории и уже приступим к практической части.

Считайте этот текст вольным и адаптированным (под меня)) переводом данного руководства.

В прошлой статье я рассмотрел общий подход к тестированию веб-приложений, основаный на OWASP Testing Guide.

Сегодня получим еще небольшую дозу теории и уже приступим к практической части.

Считайте этот текст вольным и адаптированным (под меня)) переводом данного руководства.

Ссылка скрыта от гостей

— оценка уязвимости программного обеспечения к различным атакам...Soft AUTO-RECON information gathering

Июн 13

- 4 859

- 4

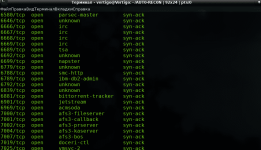

Добрый день,Уважаемые Друзья и Форумчане.

Сегодня разберём работу нового инструмента из категории information gathering

Автор скрипта gotr00t0day.

Опций у данного инструмента нет,но разведывательную информацию он старается предоставить полноценную и исчерпывающую.

Работа его автоматизирована и немного забегает даже в сторону небольшого pentest при сканировании.

Применение AUTO-RECON очень простое и не требует вмешательства аудитора безопасности.

Установка:

В самом начале идёт сканирование цели на все возможные открытые порты.

Данное сканирование очень удобное и информативное,происходит быстро действительно.

Также полезно для запоминания аудитором безопасности какой порт за что отвечает.

Не требуется подсматривать в справочный материал,всё видно и обозначено...

Сегодня разберём работу нового инструмента из категории information gathering

Автор скрипта gotr00t0day.

Опций у данного инструмента нет,но разведывательную информацию он старается предоставить полноценную и исчерпывающую.

Работа его автоматизирована и немного забегает даже в сторону небольшого pentest при сканировании.

Применение AUTO-RECON очень простое и не требует вмешательства аудитора безопасности.

Установка:

Код:

# git clone https://github.com/gotr00t0day/AUT0-REC0N.git

# cd AUT0-REC0N

# chmod +x setup.sh

# chmod +x auto-recon.sh

# ./setup.sh

# ./auto-recon sh IP_целиДанное сканирование очень удобное и информативное,происходит быстро действительно.

Также полезно для запоминания аудитором безопасности какой порт за что отвечает.

Не требуется подсматривать в справочный материал,всё видно и обозначено...

Статья WordPress Plugin Insert or Embed Articulate Content into WordPress - Remote Code Execution

Июн 13

- 2 428

- 0

Доброго времени суток форумчане. Сегодня я расскажу вам про удалённое выполнение кода через плагин WordPress Insert or Embed Articulate Content into WordPress.

В этом плагине отсутствует фильтр который бы проверял на 'вредность' php файл.

Wordpress - Система управления содержимым сайта с открытым исходным кодом; написана на PHP; сервер базы данных - MySQL; выпущена под лицензией GNU GPL версии 2. Сфера применения - от блогов до достаточно сложных новостных ресурсов и интернет-магазинов. Встроенная система «тем» и «плагинов» вместе с удачной архитектурой позволяет конструировать проекты широкой функциональной сложности.

Поехали!

Эта уязвимость была найдена 2019-06-11 и всё ещё миллион сайтов уязвимы перед ней.

Чтобы выполнить код нужно быть авторизированным пользователем в системе и иметь доступ к плагину.

## 1. Для начала нужно создать .zip файл с двумя файлами: index.html, index.php

В этом плагине отсутствует фильтр который бы проверял на 'вредность' php файл.

Wordpress - Система управления содержимым сайта с открытым исходным кодом; написана на PHP; сервер базы данных - MySQL; выпущена под лицензией GNU GPL версии 2. Сфера применения - от блогов до достаточно сложных новостных ресурсов и интернет-магазинов. Встроенная система «тем» и «плагинов» вместе с удачной архитектурой позволяет конструировать проекты широкой функциональной сложности.

Поехали!

Эта уязвимость была найдена 2019-06-11 и всё ещё миллион сайтов уязвимы перед ней.

Чтобы выполнить код нужно быть авторизированным пользователем в системе и иметь доступ к плагину.

## 1. Для начала нужно создать .zip файл с двумя файлами: index.html, index.php

echo "<html>hello</html>" > index.htmlecho "<?php echo...Статья Самый простой логгер

Июн 12

- 4 677

- 5

Всем привет, многие знают такое понятие, как логгер ( если нет, то ниже есть определение ) , но многие такие сайты платные и , что бы узнать информацию про человека вам приходится платить деньги, либо сидеть, стиснув зубы.

Сегодня мы с Вами напишем САМЫЙ ПРОСТОЙ логгер, который может быть. Он будет возвращать данные от сервера, т.е. ip , устройство, с которого сидит пользователь. Для этого нам понадобится бесплатный хостинг ( я буду использовать 000webhost ). И так, приступим.

Для начала создадим файл index.php и напишем стандартную разметку страницы, выглядит она вот так:

И так, приступим к основной части, напишем скрипт на php, который будет выводить всю информацию от сервера.

Первым делом откроем тег php

Код:

Логгер - программа, предназначенная для вычисления данных о пользователе, который заходит на Ваш сайт.Для начала создадим файл index.php и напишем стандартную разметку страницы, выглядит она вот так:

Код:

<!DOCTYPE html>

<html>

<head>

<meta charset="URF-8"/>

<title>My photoes</title>

</head>

<body>

</body>

<html></htmlПервым делом откроем тег php

Код:

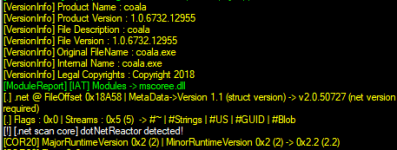

<?php...Конкурс Reverse Engineering/Анализ различных Malware

Июн 12

- 4 886

- 5

Статья для участия в конкурсе на codeby.

Хэй, это моя первая статья здесь и уже для конкурса. Здесь будет минимум воды, статья разделена на 2 части:

Miner- программа для добычи криптовалюты...

Хэй, это моя первая статья здесь и уже для конкурса. Здесь будет минимум воды, статья разделена на 2 части:

- Вступление, справка

- Анализ ПО

Вступление

Reverse engineering или же Обратная Разработка - это исследование/анализ определенного ПО, также документации на него с целью понять принцип его работы. Например, чтобы как-либо модифицировать его или произвести поиск уязвимых мест в исходном коде. Есть огромное количество программ, позволяющих вам провернуть подобное многие из них будут рассмотрены здесь.

Miner- программа для добычи криптовалюты...

Статья ASM обучение #2 Установка ПО и первая программа

Июн 11

- 9 785

- 21

Сегодня мы установим среду разработки, и создадим свою первую программу

Сборка-Настройка Среды

Настройка Локальной Среды

Язык ассемблера зависит от набора инструкций и архитектуры процессора. В этом уроке мы сосредоточимся на процессорах Intel-32, таких как Pentium. Чтобы следовать этому руководству, вам понадобится:

Установка NASM

Если вы выберете "инструменты разработки" при установке Linux, вы...

Сборка-Настройка Среды

Настройка Локальной Среды

Язык ассемблера зависит от набора инструкций и архитектуры процессора. В этом уроке мы сосредоточимся на процессорах Intel-32, таких как Pentium. Чтобы следовать этому руководству, вам понадобится:

- IBM PC или любой эквивалентный совместимый компьютер

- Копия операционной системы Linux

- Копия программы ассемблера NASM

- Есть много хороших ассемблерных программ, таких как ...

- Ассемблер Microsoft (MASM)

- Борланд Турбо ассемблер (ТАСМ)

- Ассемблер GNU (GAS)

Установка NASM

Если вы выберете "инструменты разработки" при установке Linux, вы...