Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Полное погружение в контроль доступа к AWS S3 - получение контроля над вашими ресурсами

Янв 30

- 6 049

- 4

Статья является переводом. Оригинал находится

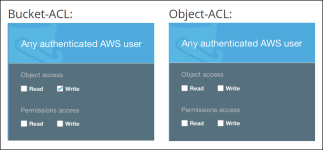

TL;DR: Настройка контроля доступа AWS S3 состоит из нескольких уровней, каждый из которых имеет свой собственный уникальный риск неправильной настройки. Мы рассмотрим специфику каждого уровня и определим опасные случаи и моменты, когда слабые ACL могут создать уязвимые конфигурации, влияющие на владельца S3-bucket и/или через сторонние ресурсы, используемые многими компаниями. Мы также покажем, как сделать это должным образом и как осуществлять мониторинг такого рода проблем.

Вспомним прошлое

Amazon Web Services (AWS) предоставляет услугу под названием...

Ссылка скрыта от гостей

TL;DR: Настройка контроля доступа AWS S3 состоит из нескольких уровней, каждый из которых имеет свой собственный уникальный риск неправильной настройки. Мы рассмотрим специфику каждого уровня и определим опасные случаи и моменты, когда слабые ACL могут создать уязвимые конфигурации, влияющие на владельца S3-bucket и/или через сторонние ресурсы, используемые многими компаниями. Мы также покажем, как сделать это должным образом и как осуществлять мониторинг такого рода проблем.

Ссылка скрыта от гостей

этой статьи доступна в блоге Detectify.Вспомним прошлое

Amazon Web Services (AWS) предоставляет услугу под названием...

Решено Positive Hack Days 13–14 мая 2020

Янв 27

- 5 757

- 14

ВНИМАНИЕ! Перенос сроков проведения PHDays 10

В связи с ситуацией, вызванной эпидемией коронавирусной инфекции (COVID-19), и в целях безопасности наших гостей мы приняли решение перенести форум PHDays 10.

Оргкомитет анализировал ситуацию последние две недели и получил много вопросов от наших спикеров со всего мира по поводу возможной коррекции сроков проведения форума. Учитывая возрастающие риски международных поездок, мы начали рассматривать вопрос о переносе мероприятия.

Вчера вышло распоряжение мэра Москвы об отмене до 10 апреля мероприятий численностью свыше 5000 человек, однако, наблюдая за развитием ситуации с эпидемией, можно предположить, что запрет будет продлен.

В итоге мы приняли решение о переносе форума - предположительно на осень 2020 года. О новых датах PHDays 10 мы сообщим дополнительно. Как только будут объявлены даты, мы свяжемся со всеми участниками и докладчиками, чтобы выяснить, смогут...

Оргкомитет анализировал ситуацию последние две недели и получил много вопросов от наших спикеров со всего мира по поводу возможной коррекции сроков проведения форума. Учитывая возрастающие риски международных поездок, мы начали рассматривать вопрос о переносе мероприятия.

Вчера вышло распоряжение мэра Москвы об отмене до 10 апреля мероприятий численностью свыше 5000 человек, однако, наблюдая за развитием ситуации с эпидемией, можно предположить, что запрет будет продлен.

В итоге мы приняли решение о переносе форума - предположительно на осень 2020 года. О новых датах PHDays 10 мы сообщим дополнительно. Как только будут объявлены даты, мы свяжемся со всеми участниками и докладчиками, чтобы выяснить, смогут...

Статья Стек – общая философия

Янв 26

- 9 510

- 9

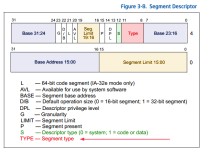

Стек – неотъемлемая часть любого, работающего под управлением процессора х86, приложения. Он организован на аппаратном уровне и магнитом притягивает к себе как системных программистов, так и различного рода малварь. Переполнение стека – наиболее часто встречающейся программный баг, который влечёт за собой катастрофические для приложения последствия. Стек активно используют все WinAPI, так-что вызов любой системной функции при исчерпавшем себя стеке, порождает необрабатываемое исключение STACK_OVERFLOW с кодом

Для адресации и работы с сегментом стека, в процессоры х86 была включена специальная регистровая пара

0xC00000FD.Для адресации и работы с сегментом стека, в процессоры х86 была включена специальная регистровая пара

SS:ESP (StackSegment –> StackPointer). Microsoft неохотно делится с тонкостями реализации, поскольку сама "слизала" его ещё с допотопной машины DEC-PDP и в своей документации нигде это даже не обозначила. Но оставим сей факт на их совести, ведь в чём-то мелкомягкие и правы – зачем изобретать велосипед...Soft Discover Script или как автоматизировать получение информации о сети или компании

Янв 20

- 3 585

- 5

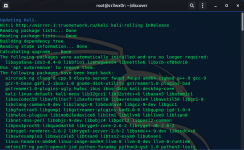

Всем привет, сегодня хочу продемонстрировать инструмент Discover Script предназначенный для быстрого и эффективного выявления пассивной информации о компании или же её сети. Инструмент разработан Ли Бэйрдом - leebaird/discover.

1. Domain

2. Person

3. Parse salesforce

SCANNING

4. Generate target list

5. CIDR

6. List

7. IP, range, or domain

8. Rerun Nmap scripts and MSF aux

WEB

9. Insecure direct object reference

10. Open multiple tabs in Firefox

11. Nikto

12. SSL

MISC

13. Parse XML

14. Generate a malicious payload

15. Start a Metasploit listener

16. Update

17. Exit

Discover Script включает в себя следующий функционал:

RECON

1. Domain

2. Person

3. Parse salesforce

SCANNING

4. Generate target list

5. CIDR

6. List

7. IP, range, or domain

8. Rerun Nmap scripts and MSF aux

WEB

9. Insecure direct object reference

10. Open multiple tabs in Firefox

11. Nikto

12. SSL

MISC

13. Parse XML

14. Generate a malicious payload

15. Start a Metasploit listener

16. Update

17. Exit

[COLOR=rgb(243...

Статья Гайд 2020 по запуску режима монитора в TP-LINK TL-WN722N v2/v3 Kali Linux Wardriving

Янв 20

- 52 632

- 86

English version

Сегодня в программе, трансформация чудовища в красавицу, заставим ошибку производства работать под нашу дудочку. Речь о TP-LINK TL-WN722N v2/v3 долго распинаться не будем, приступим к делу.

Что бы у вас всё заработало, соблюдаем четкие требованиям и следуем инструкции, ибо я не гарантирую работоспособность данной инструкции на любых других дистрибутивах/ядрах, собственно о версии дистрибутива, качаем Kali Linux 2019.2 если уже установлена убедитесь что вы на ядре 4.19 если нет то вот ссылка вам на скачивание Kali Linux 2019.2...

Введение

Сегодня в программе, трансформация чудовища в красавицу, заставим ошибку производства работать под нашу дудочку. Речь о TP-LINK TL-WN722N v2/v3 долго распинаться не будем, приступим к делу.

Требования

Что бы у вас всё заработало, соблюдаем четкие требованиям и следуем инструкции, ибо я не гарантирую работоспособность данной инструкции на любых других дистрибутивах/ядрах, собственно о версии дистрибутива, качаем Kali Linux 2019.2 если уже установлена убедитесь что вы на ядре 4.19 если нет то вот ссылка вам на скачивание Kali Linux 2019.2...

Статья Как обнаружить присутствие вредоносного кода в файле, если антивирус молчит

Янв 19

- 11 659

- 19

В статье описаны начальные методы и техники выявления вредоносного кода в файлах, и в каких условиях стоит обследовать малварь.

Первым делом что нам предстоит сделать, во избежание заражения инфраструктуры малварью это:

Инструментарий, с помощью которого будет производиться снятие слепка оперативной памяти лучше всего запускать с внешнего носителя, во избежания оставить лишнее следы на жестком диске (данные с жесткого диска необходимо сохранить в неизменном виде).

Важно помнить следующие:

Первым делом что нам предстоит сделать, во избежание заражения инфраструктуры малварью это:

- Изолировать потенциально зараженный ПК от других сетей

- Сделать дамп оперативной памяти

- Снять образ диска

Инструментарий, с помощью которого будет производиться снятие слепка оперативной памяти лучше всего запускать с внешнего носителя, во избежания оставить лишнее следы на жестком диске (данные с жесткого диска необходимо сохранить в неизменном виде).

Важно помнить следующие:

- В случае заражения ПК вирусом шифровальщиком есть шанс что при потере сетевого соединения, малварь начнет шифровать все данные на ПК, Вам необходимо предварительно оценить важность и критичность информации расположенной на зараженном ПК.

- Чтобы малварь не успела...

Статья Переполнение Кучи и перезапись структурного указателя на функцию - Изучение методов эксплуатации на примерах, часть 15

Янв 19

- 5 519

- 9

Доброго времени суток codeby. В предыдущих статьях мы работали с уязвимостями форматных строк, а в этой статье мы познакомимся с переполнением буфера в кучи и посмотрим на процесс эксплуатации как это работает.

Описание ExploitMe

Этот уровень знакомит с переполнением кучи и то, как это может повлиять на поток выполнения кода.

Этот уровень находится в / opt / protostar / bin / heap0

Исходный код

Описание ExploitMe

Этот уровень знакомит с переполнением кучи и то, как это может повлиять на поток выполнения кода.

Этот уровень находится в / opt / protostar / bin / heap0

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <stdio.h>

#include <sys/types.h>

struct data {

char name[64];

};

struct fp {

int (*fp)();

};

void winner()

{

printf("level passed\n");

}

void nowinner()

{

printf("level has not been passed\n");

}

int main(int argc, char **argv)

{

struct data *d;

struct fp *f;

d = malloc(sizeof(struct data))...Статья Target Wi-FI pwn -> MITM File injection -> meterpreter session (или еще одна статья по митму)

Янв 16

- 19 718

- 43

Всем привет. Классній у вас форум. Я искал по теме много, но ничего подобного не нашел, по єтому сделал сам. Поделюсь и с вами.

единственное что я не буду расжевівать совсем єлементарніе вещи, типа как скачать oneshot с помощью git clone и так далее. Это должно біть на втоматизме у любого спеца по КБ.

В общем что нам понадобится:

oneshot.py - такой себе аналог всех вайфайтов, аиргеддонов, вайфайаутопвнеров, которій работает даже с нокии без режима монитора

arpspoof - бинарная версия работает спуфера мак адресов работает куда стабильнее, чем аналоги

bettercap2 (чисто для визуализации процесса, + очень удобній net.sniff сниффер)

mitmproxy 6 dev - потужная штука. Используется в качестве анализатора траффика и, собственно говоря, прозрачного прокси.

пару строчек кода на питоне, в качестве плагина для митмпрокси

msfvenom - генератор нашего импланта

msfconsole - хендлер нашего бекконекта

obfuskapk - опенсоурсній криптер для APK...

единственное что я не буду расжевівать совсем єлементарніе вещи, типа как скачать oneshot с помощью git clone и так далее. Это должно біть на втоматизме у любого спеца по КБ.

В общем что нам понадобится:

oneshot.py - такой себе аналог всех вайфайтов, аиргеддонов, вайфайаутопвнеров, которій работает даже с нокии без режима монитора

arpspoof - бинарная версия работает спуфера мак адресов работает куда стабильнее, чем аналоги

bettercap2 (чисто для визуализации процесса, + очень удобній net.sniff сниффер)

mitmproxy 6 dev - потужная штука. Используется в качестве анализатора траффика и, собственно говоря, прозрачного прокси.

пару строчек кода на питоне, в качестве плагина для митмпрокси

msfvenom - генератор нашего импланта

msfconsole - хендлер нашего бекконекта

obfuskapk - опенсоурсній криптер для APK...

Статья Пентест Вычислительного Центра (HPC), Атака на захват 710 GH/s мощностей

Янв 13

- 12 625

- 19

Executive Summary

Исполняя обязанности инженера службы поддержки вычислительного центра (ВЦ), мною были выявлены потенциальные угрозы информационной безопасности объекта. Опасения подкреплялись недавней попыткой физического проникновения на территорию центра элементами этнической преступности и угоном автотранспорта.

Для того, чтобы подтвердить или опровергнуть гипотезу о наличии критических уязвимостей, я, будучи экспертом по сетевой безопасности, принял решение провести тестирование на проникновение. Все мероприятия проводились таким образом, чтобы имитировать целенаправленную атаку (APT) злоумышленника на вычислительный центр с целью:

Исполняя обязанности инженера службы поддержки вычислительного центра (ВЦ), мною были выявлены потенциальные угрозы информационной безопасности объекта. Опасения подкреплялись недавней попыткой физического проникновения на территорию центра элементами этнической преступности и угоном автотранспорта.

Для того, чтобы подтвердить или опровергнуть гипотезу о наличии критических уязвимостей, я, будучи экспертом по сетевой безопасности, принял решение провести тестирование на проникновение. Все мероприятия проводились таким образом, чтобы имитировать целенаправленную атаку (APT) злоумышленника на вычислительный центр с целью:

- Определить, может ли злоумышленник пробить защиту и проникнуть в сеть ВЦ.

- Определить степень угрозы при нарушении безопасности для:

- Вычислительных мощностей центра;

- Внутренней инфраструктуры и доступности информационных систем.

Статья Как похищают данные в открытых сетях WIFI (WiFi Hunter. Node MCU)

Янв 12

- 49 090

- 163

Итак суть проекта:

В основе, как уже упоминалось, лежит модуль Node MCU ESP8266/ Он поднимает аппаратно софтовую точку доступа с именем @Free-WiFi , не содержащую пароля, то бишь без защиты. При подключении любопытных к данной сети (не зависимо от того, с чего было подключение...

Категории блога

Команда онлайн

-

savlWell-known member