Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Soft OpenBullet (Brute)

Дек 31

- 6 138

- 15

Сайт программы Buller

Программа для веб брута с открытым исходным кодом. Может не только брутить )))

Пример под форум codeby:

Программа для веб брута с открытым исходным кодом. Может не только брутить )))

Пример под форум codeby:

Код:

REQUEST GET "https://codeby.net/"

HEADER "User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko"

HEADER "Pragma: no-cache"

HEADER "Accept: */*"

PARSE "<SOURCE>" LR "xfToken\" value=\"" "\"" -> VAR "token"

#Login REQUEST POST "https://codeby.net/login/login"

CONTENT "login=<USERNAME>&password=<PASSWORD>&remember=1&_xfRedirect=https%3A%2F%2Fcodeby.net%2F&_xfToken=<token>"

CONTENTTYPE "application/x-www-form-urlencoded"

HEADER "User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko"

HEADER "Pragma: no-cache"

HEADER "Accept: */*"

KEYCHECK

KEYCHAIN Success OR

KEY "Настройки"

KEYCHAIN Failure OR

KEY "Войти"Soft Wscan

Дек 25

- 9 619

- 17

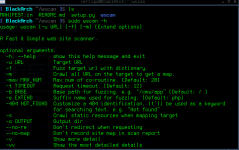

Приветствую Друзей и Форумчан. Неоднократно говорил,что инструменты, которые разработаны в Азии по-своему хороши и коварны. Один из таких-это обновлённый недавно Wscan. Автором этого замечательного Fuzzer является Testzero-wz из Китая.

Страница автора

Установка:

На главном скриншоте можно видеть опции,в которых предусмотрен подробный вывод информации с помощью опции -v (или-vv)

Можно задать тайминг ожидания (опция -t ),который по-дефолту=12

Опцией -s задаётся просмотр статических ресурсов.

--no-re -отключить перенаправление при проверке ссылок.

Можно не отключать,т.к.возможно получите дополнительную полезную информацию.

--no-map -не составлять карту сайта.

-о -сохранение выводной информации в файле.

Это необязательная опция,т.к.в...

Страница автора

Ссылка скрыта от гостей

Установка:

Код:

# git clone https://github.com/Testzero-wz/wscan.git

# cd wscan

# python3 -m pip install wscan

# wscan --help вывод справки

# wscan -u "http://www.example.com/" -f -m стандартное тестированиеМожно задать тайминг ожидания (опция -t ),который по-дефолту=12

Опцией -s задаётся просмотр статических ресурсов.

--no-re -отключить перенаправление при проверке ссылок.

Можно не отключать,т.к.возможно получите дополнительную полезную информацию.

--no-map -не составлять карту сайта.

-о -сохранение выводной информации в файле.

Это необязательная опция,т.к.в...

Конкурс Встречаем 2020 статьями по инфобезу

Дек 24

- 13 412

- 38

Старт конкурса с момента публикации. Окончание конкурса 23:59 по мск времени 5 января 2020. Итоги подводим до 12 января. Условия голосования будут опубликованы 6 января.

О призах

О призах

- 1 место - 15000 руб + 100% скидка на WAPT или Paranoid+Paranoid2

- 2 место - 10000 руб + 75% скидка на WAPT или Paranoid+Paranoid2

- 3 место - 7000 руб + 50% скидка на WAPT или Paranoid+Paranoid2

- 4 место - 3000 руб + 35% скидка на WAPT или Paranoid+Paranoid2

- 5 место - 1000 руб + 25% скидка на WAPT или Paranoid+Paranoid2

- На конкурс можно подать неограниченное количество статей

- Для участия в конкурсе опубликуй свою новую (авторскую) статью в этом разделе форума...

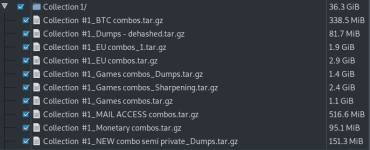

Статья Анализ паролей для предотвращения Credential stuffing

Дек 23

- 8 695

- 6

Ссылка скрыта от гостей

Мы знаем, что пароли - отстой.

Если вы этого не понимаете, вбейте в гугл "почему пароли - отстой", и я избавлю вас от нескольких страниц текста.

На протяжении многих лет, веб-сайты требовали от пользователей создавать все более сложные пароли, пытаясь не дать злоумышленнику получить доступ к учетной записи жертвы, путем брутфорса. Каждый сайт имеет свой собственный смехотворный набор правил, в результате чего пароли трудно запоминаются.

Многие предпочитают создать один "хороший" пароль и использовать его для всех своих учетных записей в Интернете. Понятие "хороший" зависит от вашей позиции

Ссылка скрыта от гостей

Конкурс Получи 1000 руб за репост сообщения ВК

Дек 21

- 4 241

- 15

Пять счастливчиков буду выбраны случайным образом в прямом эфире в 20:00 по мск 30 декабря. Каждый из них получит по 1000 руб. Подпишись на нашу группу ВК, сделай репост этого сообщения, не забудь поставить лайк, и ты автоматом примешь участие в розыгрыше.

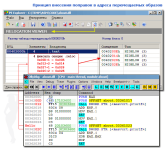

Статья Простой адаптивный лэндинг-пейдж на базе сервера Lotus Domino

Дек 20

- 6 818

- 16

Как-то получается, что ближе к зиме меня тянет на разработку и давно хотел сделать модный нынче лендинг-пейдж на Domino. Да и задачка подвернулась. И сделал...

Демо

Ссылка для скачивания шаблона без регистраций и SMS

Содержимое документа "О базе данных"

Возможности:

- База позволяет создать простой лэндинг-пейдж на основе адаптивного шаблона

- Автоматическое создание элементов лэндинга на основе документов базы Lotus Domino с подгрузкой сожержимого из RTF полей Notes.

- Форма обратной связи меню Contacts снабжена валидатором полей и простой числовой капчей с формулой в плейсхолдере.

- Можно подключать статические картинки из папаки на сервере h5-read-only\images или вложенные в документ Notes.

- Можно банить email на этапе проверки формы и отключать...

Демо

Ссылка скрыта от гостей

Ссылка для скачивания шаблона без регистраций и SMS

Ссылка скрыта от гостей

Содержимое документа "О базе данных"

Возможности:

- База позволяет создать простой лэндинг-пейдж на основе адаптивного шаблона

Ссылка скрыта от гостей

под устройство с любым разрешением.- Автоматическое создание элементов лэндинга на основе документов базы Lotus Domino с подгрузкой сожержимого из RTF полей Notes.

- Форма обратной связи меню Contacts снабжена валидатором полей и простой числовой капчей с формулой в плейсхолдере.

- Можно подключать статические картинки из папаки на сервере h5-read-only\images или вложенные в документ Notes.

- Можно банить email на этапе проверки формы и отключать...

Победа команды Codeby

Дек 20

- 6 856

- 16

Сегодня я к Вам с очень клевой новостью.

Совсем недавно проходила 14 Лаборатория от компании "Pentestit" и наши ребята там громко пошумели.

Две недели интенсивного решения задачек. В итоге дало свои плоды.

Хотя я лично, к сожалению, в преддверии Новогодней суеты, поучаствовать не смог, но я так же болел за нас.

Итак, от лица форума и всех причастных поздравляю команду Codeby с победой и заслуженными первыми местами.

Совсем недавно проходила 14 Лаборатория от компании "Pentestit" и наши ребята там громко пошумели.

Две недели интенсивного решения задачек. В итоге дало свои плоды.

Хотя я лично, к сожалению, в преддверии Новогодней суеты, поучаствовать не смог, но я так же болел за нас.

Итак, от лица форума и всех причастных поздравляю команду Codeby с победой и заслуженными первыми местами.

- @BadBlackHat - 1 место

- @<~DarkNode~> (Mister_bert0ni) - 2 место

- @BlackRabbit - 3 место

- @pr0phet - 4 место

- @clevergod - 5 место

Ссылка скрыта от гостей

Статья Тысяча и одна уязвимость. Проводим аудит безопасности GNU/Linux «на лету»

Дек 20

- 11 044

- 9

Конкурс: Встречаем 2020 статьями по инфобезу

Тысяча и одна уязвимость. Проводим аудит безопасности GNU/Linux «на лету»

Всем привет!

Не так давно по долгу службы я столкнулся с необходимостью проведения «моментальных» аудитов безопасности машин, работающих на операционных системах Debian-based Linux. Целью таких процедур, которые должны были проводиться регулярно на разных хостах (не обязательно объединенных в одну локальную сеть), было выявление уязвимых версий установленных в системе пакетов по открытым базам данных. В силу определенных обстоятельств некоторая часть ПО, крутящегося в системах, не всегда могла быть обновлена достаточно оперативно, поэтому основным назначением аудита должен был стать своеобразный «алерт» о нависшей угрозе, что делать с которой уже решали специально обученные люди.

Сообщество...

Тысяча и одна уязвимость. Проводим аудит безопасности GNU/Linux «на лету»

Всем привет!

Не так давно по долгу службы я столкнулся с необходимостью проведения «моментальных» аудитов безопасности машин, работающих на операционных системах Debian-based Linux. Целью таких процедур, которые должны были проводиться регулярно на разных хостах (не обязательно объединенных в одну локальную сеть), было выявление уязвимых версий установленных в системе пакетов по открытым базам данных. В силу определенных обстоятельств некоторая часть ПО, крутящегося в системах, не всегда могла быть обновлена достаточно оперативно, поэтому основным назначением аудита должен был стать своеобразный «алерт» о нависшей угрозе, что делать с которой уже решали специально обученные люди.

Сообщество...

Статья DLL библиотеки – инструкция к метле

Дек 17

- 9 154

- 4

Ещё во-времена старушки дос стало очевидно, что некоторые программные модули лучше хранить не внутри исполняемого файла, а вынести их наружу и подгружать по мере необходимости. В то время такие "прицепы" называли оверлеями и с точки зрения экономии 1М-байтного адресного пространства это было разумно – одну большую программу кромсали на мелкие части, и эти части отрабатывали в памяти по очереди. Подобная техника докатилась и до наших дней, только теперь это динамически подгружаемые DLL.

По сути, нет смысла копать данную тему в очередной раз – всё давно расписано, поэтому добавим экшена и сделаем ставку на нестандартное их применение. Как показывает практика, фишка с защитой программ на основе статически прилинкованных DLL пользуется спросом среди коммерческого софта, значит пора сорвать с неё вуаль и познакомиться по-ближе.

---------------------------------------

Записки дилетанта

[COLOR=rgb(26, 188...

По сути, нет смысла копать данную тему в очередной раз – всё давно расписано, поэтому добавим экшена и сделаем ставку на нестандартное их применение. Как показывает практика, фишка с защитой программ на основе статически прилинкованных DLL пользуется спросом среди коммерческого софта, значит пора сорвать с неё вуаль и познакомиться по-ближе.

---------------------------------------

Записки дилетанта

[COLOR=rgb(26, 188...

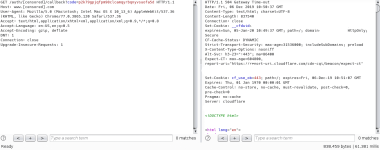

Конкурс Как я нашёл уязвимость в хорошо защищённом web приложении

Дек 17

- 8 559

- 12

Конкурс: Встречаем 2020 статьями по инфобезу.

Вступление

В данной статье хотел бы рассказать о том, как я искал уязвимости в web приложении. Речь пойдёт о довольно не популярной уязвимости - Denial of Service. Эксплуатируя уязвимости данного типа можно "парализовать" сервер, не позволяя ему обрабатывать запросы клиентов.

Всё началось с того, что около месяца назад я получил приглашение приватной компании на одной из Bug Bounty платформ. Меня это заинтересовало, так как программа была довольно свежая, в скоупе был всего один домен, но с другой стороны, это позволяет посмотреть весь функционал за несколько дней и двигаться дальше.

Web приложение

После нескольких часов поиска интересного функционала, я понял, что будет не так просто найти хоть что-то в этом приложении - для авторизации оно использовало Wordpress, а в качестве прокси - Cloudflare. Бесплатного функционала...

Вступление

В данной статье хотел бы рассказать о том, как я искал уязвимости в web приложении. Речь пойдёт о довольно не популярной уязвимости - Denial of Service. Эксплуатируя уязвимости данного типа можно "парализовать" сервер, не позволяя ему обрабатывать запросы клиентов.

Всё началось с того, что около месяца назад я получил приглашение приватной компании на одной из Bug Bounty платформ. Меня это заинтересовало, так как программа была довольно свежая, в скоупе был всего один домен, но с другой стороны, это позволяет посмотреть весь функционал за несколько дней и двигаться дальше.

Web приложение

После нескольких часов поиска интересного функционала, я понял, что будет не так просто найти хоть что-то в этом приложении - для авторизации оно использовало Wordpress, а в качестве прокси - Cloudflare. Бесплатного функционала...