Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

3 марта 19:00 бесплатный вебинар с куратором курса

Пентест инфраструктуры Active Directory

>>> Подробнее <<<

Форум информационной безопасности - Codeby.net

Soft Evil-WinRM

Мар 10

- 5 163

- 2

GitHub: rmusser01/evil-winrm

Описание

WinRM (Windows Remote Management ) - это реализация протокола WS-Management от Microsoft. Стандартный протокол на основе SOAP, позволяющий взаимодействовать аппаратным и операционным системам разных производителей. Microsoft включила его в свои операционные системы, чтобы облегчить жизнь системным администраторам.

Эту программу можно использовать на любых серверах Microsoft Windows с включенной этой функцией (обычно на порту 5985), конечно, только если у вас есть учетные данные и разрешения на ее использование. Таким образом, мы можем сказать, что он может быть использован на этапе взлома/тестирования. Цель этой программы - предоставить приятные и простые в использовании функции для взлома. Его также можнот использовать в законных целях системными администраторами, но большинство...

Статья Исследование человеческого доверия или насколько может быть наивен человек

Мар 10

- 6 312

- 2

Доброго времени суток, Господа уважаемые... Сегодня хотелось бы рассмотреть очень важную и заезженную тему, подбив сумму со всех пабликов и прочего. Затронем тему актуального мошенничества и различные схемы. Цель есть одно: донести информацию к рядовым пользователям, дабы они не попадались на уловки различного рода злоумышленников.

Вся информация будет взята с публичных источников и Америку мы не открываем.

Стоп, стоп, стоп.. Ведь ты думаешь, что тебя не взломают и ничего не своруют, ибо до сих пор это не сделали? Ты уверен, что никому не нужен? Ты не заслужил на это, ибо есть никем в социальной цепочке? Офисный планктон?

Разочарую тебя, мой друг, читая это ты уже себя отдал опасности , почему? У тебя есть: ПК, ноутбук, телефон, аккаунт в соц.сетях или банковская карта на которой есть хотя бы цент? – Ты...

Вся информация будет взята с публичных источников и Америку мы не открываем.

А для чего собственно мошенникам наши данные и всё прочее?

Стоп, стоп, стоп.. Ведь ты думаешь, что тебя не взломают и ничего не своруют, ибо до сих пор это не сделали? Ты уверен, что никому не нужен? Ты не заслужил на это, ибо есть никем в социальной цепочке? Офисный планктон?

Разочарую тебя, мой друг, читая это ты уже себя отдал опасности , почему? У тебя есть: ПК, ноутбук, телефон, аккаунт в соц.сетях или банковская карта на которой есть хотя бы цент? – Ты...

Статья Уязвимость имени Векерта - Google в опасности

Мар 10

- 4 240

- 6

Уязвимость имени Векерта - Google в опасности.

Рад приветствовать тебя,дорогой читатель, сегодня мы имеем дело с очередной фичей Google, точнее их недоработкой с системе определения загруженности транспортом улиц. Программисты гугл пошли по старому принципу "Большинства", если кто помнит статью о серии недоработок их системы - тот поймёт. Но в кратком содержании: любое название неподтверждённого заведения на карте можно было изменить, если несколько людей с разных айпи подадут похожую правку информации. Без лишней болтовни приступаем к делу, прежде оглашая небольшой план на статью сегодняшнюю:

Рад приветствовать тебя,дорогой читатель, сегодня мы имеем дело с очередной фичей Google, точнее их недоработкой с системе определения загруженности транспортом улиц. Программисты гугл пошли по старому принципу "Большинства", если кто помнит статью о серии недоработок их системы - тот поймёт. Но в кратком содержании: любое название неподтверждённого заведения на карте можно было изменить, если несколько людей с разных айпи подадут похожую правку информации. Без лишней болтовни приступаем к делу, прежде оглашая небольшой план на статью сегодняшнюю:

- Эксперимент немецкого художника и элементарный , более простого способа и найти бы невозможно, хоть вечность в распоряжения заполучи, процесс определения загруженности трафиком улиц..

- Как это повторить, но менее затратным способом, имея лишь один ПК?

- Как это могут использовать...

Статья CVE-2020-2555: RCE из-за ошибки десериализации на сервере oracle weblogic

Мар 09

- 3 628

- 0

CVE-2020-2555

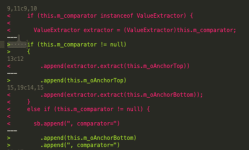

Уязвимости небезопасной десериализации стали популярной целью для злоумышленников/исследователей веб-приложений Java. Эти уязвимости часто приводят к удаленному выполнению кода и, как правило, их сложно исправить. В этом сообщении мы рассмотрим CVE-2020-2555 (ZDI

Изучение патча, чтобы найти source

Sources - это метод Java с контролируемыми параметрами, который может быть вызван злоумышленником. В Java,

Уязвимости небезопасной десериализации стали популярной целью для злоумышленников/исследователей веб-приложений Java. Эти уязвимости часто приводят к удаленному выполнению кода и, как правило, их сложно исправить. В этом сообщении мы рассмотрим CVE-2020-2555 (ZDI

Ссылка скрыта от гостей

), о котором сообщил ZDI Чанг из VNPT ISC. Эта критическая уязвимость (оценка CVSS 9,8) затрагивает библиотеку Oracle Coherence, которая используется в популярных продуктах, таких как Oracle WebLogic Server. Ее исправили в

Ссылка скрыта от гостей

вместе с 333 другими ошибками.Изучение патча, чтобы найти source

Sources - это метод Java с контролируемыми параметрами, который может быть вызван злоумышленником. В Java,

readObject()или readExternal() метод класса автоматически вызывается для...Soft [WEB VULN SCANNER] Arachni

Мар 09

- 5 507

- 7

Выдалась минутка и я решил посвятить её очень беглому обзору весьма интересного инструмена для веб аудита - Arachni.

Сайт разработчика

Недавно в своем блоге разработчик заявил, что вынужден остановить поддержку проекта в пользу коммерческих начинаний. Оно и не дивно, толковые опенсоурсные сканнеры долго не живут в опенсоурсе.

На данный момент мы имеет сам фреймворк версии 2.0 и веб морду к нему версии 1.0

бинарные релизы под все ОС можно взять тут

Arachni/arachni-ui-web

ознакомиться и скачать можно на гитхабе.

Не вижу смысл переписывать то, что там написано сюда. Лучше дам пару скриншотов.

Для начала стоит взглянуть на список поддерживаемых сканнером технологий

и сказать ОГО! ОГОГО!

Не...

Сайт разработчика

Ссылка скрыта от гостей

Недавно в своем блоге разработчик заявил, что вынужден остановить поддержку проекта в пользу коммерческих начинаний. Оно и не дивно, толковые опенсоурсные сканнеры долго не живут в опенсоурсе.

На данный момент мы имеет сам фреймворк версии 2.0 и веб морду к нему версии 1.0

бинарные релизы под все ОС можно взять тут

Ссылка скрыта от гостей

для тех, кто предпочитает терминал есть ночнушкиArachni/arachni-ui-web

ознакомиться и скачать можно на гитхабе.

Не вижу смысл переписывать то, что там написано сюда. Лучше дам пару скриншотов.

Для начала стоит взглянуть на список поддерживаемых сканнером технологий

и сказать ОГО! ОГОГО!

Не...

Soft Софт Dangerzone: преобразователь потенциально опасных файлов

Мар 08

- 4 194

- 2

Программа берет потенциально опасные PDF-файлы, офисные документы или изображения и конвертирует их в безопасный PDF-файл.

Dangerzone работает следующим образом: вы даете ему документ, в котором не уверенны, можете ли вы ему доверять (например, вложение электронной почты). Внутри песочницы dangerzone преобразует документ в PDF (если он еще не создан), а затем преобразует PDF в необработанные пиксельные данные: список значений цвета RGB для каждой страницы. Затем в отдельной песочнице dangerzone берет эти данные пикселей и преобразует их обратно в PDF.

Некоторые...

Dangerzone работает следующим образом: вы даете ему документ, в котором не уверенны, можете ли вы ему доверять (например, вложение электронной почты). Внутри песочницы dangerzone преобразует документ в PDF (если он еще не создан), а затем преобразует PDF в необработанные пиксельные данные: список значений цвета RGB для каждой страницы. Затем в отдельной песочнице dangerzone берет эти данные пикселей и преобразует их обратно в PDF.

- Скачать 0.1 для Mac

- Скачать 0.1 для Windows

- См. Установку в вики для репозиториев Linux

Некоторые...

Soft Sourceleakhacker

Мар 01

- 5 962

- 7

Приветствую всех Друзей и Форумчан.

Сегодня рассмотрим очередной инструмент для тестирования.

Создал его WangYihang из Китая.

Представляет собой SourceLeakHacker многопоточный сканер утечек информации от web-ресурса.

Установка:

Если на Kali Linux инструмент не установится корректно,или откажется работать с пакетами python,

то рекомендую приспособить работать с python3.

В моём случае это вышло сделать так:

SourceLeakHacker не будет искать документы,т.к. в основном тягает системные файлы.

Он также поищет для вас backdoor-shell,конфигурационные файлы,истории БД,логи,бэкапы.

Особенностью...

Сегодня рассмотрим очередной инструмент для тестирования.

Создал его WangYihang из Китая.

Представляет собой SourceLeakHacker многопоточный сканер утечек информации от web-ресурса.

Установка:

Код:

# git clone https://github.com/WangYihang/SourceLeakHacker.git

# cd SourceLeakHacker

# chmod +x SourceLeakHacker.py

# pip install -r requirments.txt

# python SourceLeakHacker.py -h -команда вывода справкито рекомендую приспособить работать с python3.

В моём случае это вышло сделать так:

Код:

# apt-get install python3-coloredlogs python3-prettytable python3-contextlib2

# python3 SourceLeakHacker.py -hОн также поищет для вас backdoor-shell,конфигурационные файлы,истории БД,логи,бэкапы.

Особенностью...

Статья Кража открытых файлов Win

Фев 28

- 16 649

- 5

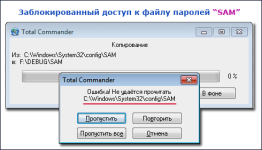

Одним из основных понятий в биологических дисциплинах является захват ареала обитания (области распространения таксонов). На подсознательном уровне все живые организмы пытаются занять свою нишу в общей сфере, любыми путями оберегая доступы к ней из вне. Аналогичной политики придерживаются и операционные системы, всё больше наделяемые интеллектом их разработчиками. Так, например, запущенный на исполнение процесс блокирует доступ ко-всем своим файлам и на запрос их копирования, система дипломатично посылает нас на материк:

Здесь и далее, в качестве кролика я выбрал системный файл SAM (Security Account Manager) – некий сейф с базой-данных учётных записей Win. Он хранит хэши паролей и приватную информацию о всех пользователях системы, а сами данные оформлены в виде древа структур настроек безопасности. На физическом уровне, база живёт в одноимённой ветке реестра HKLM\SAM, доступ к которой закрыт для всех, включая...

Здесь и далее, в качестве кролика я выбрал системный файл SAM (Security Account Manager) – некий сейф с базой-данных учётных записей Win. Он хранит хэши паролей и приватную информацию о всех пользователях системы, а сами данные оформлены в виде древа структур настроек безопасности. На физическом уровне, база живёт в одноимённой ветке реестра HKLM\SAM, доступ к которой закрыт для всех, включая...

Статья Условие Write-what-where и перехват потока управления кодом - Изучение методов эксплуатации на примерах, часть 16

Фев 23

- 5 019

- 16

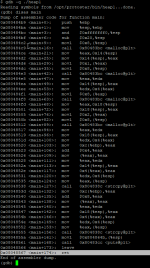

Доброго времени суток codeby. В предыдущей статье мы работали над переполнением буфера в кучи и перезаписывали структурный указатель на функцию. В статье мы так же будем работать над переполнением кучи и познакомимся с произвольной перезаписью памяти — условием Write-What-Where, посмотрим, что это такое и с чем его едят. И так поехали…

Описание ExploitMe

Этот уровень учитывает перехват потока выполнения кода в случаях перезаписи данных.

Этот уровень находится в / opt / protostar / bin / heap1

Исходный код

Описание ExploitMe

Этот уровень учитывает перехват потока выполнения кода в случаях перезаписи данных.

Этот уровень находится в / opt / protostar / bin / heap1

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <stdio.h>

#include <sys/types.h>

struct internet {

int...Статья ZIP'аем файл вручную (часть 2. распаковщик)

Фев 20

- 5 011

- 0

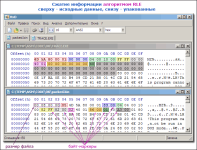

В продолжение темы об упаковщиках..

В первой части речь шла о том, как можно создать файл с геном репродукции, который по требованию порождал-бы бесчисленное количество своих воинов. Эта армия может решать определённый круг задач, а само требование может быть каким угодно, например привязка по времени, или какому-нибудь системному событию. Более того, способ позволяет создавать т.н. "файлы-матрёшки", размножение которых отследить будет довольно сложно.

Суть в том, что в экзе-файлах имеются нулевые "байты выравнивания секций" – в спецификации на РЕ-файл их называют File-Alignment. Они дополняют хвост полезного кода и данных до кратного значения (обычно 200h, 512-байт). При транспортировке файла эти нули представляют собой бесполезный балласт, и чтобы при инжекте эмбриона в матку мы не получили "слона в посудной лавке", было решено избавиться от них, а при...

В первой части речь шла о том, как можно создать файл с геном репродукции, который по требованию порождал-бы бесчисленное количество своих воинов. Эта армия может решать определённый круг задач, а само требование может быть каким угодно, например привязка по времени, или какому-нибудь системному событию. Более того, способ позволяет создавать т.н. "файлы-матрёшки", размножение которых отследить будет довольно сложно.

Суть в том, что в экзе-файлах имеются нулевые "байты выравнивания секций" – в спецификации на РЕ-файл их называют File-Alignment. Они дополняют хвост полезного кода и данных до кратного значения (обычно 200h, 512-байт). При транспортировке файла эти нули представляют собой бесполезный балласт, и чтобы при инжекте эмбриона в матку мы не получили "слона в посудной лавке", было решено избавиться от них, а при...

Категории блога

Пользователи онлайн

- D4ckD4ck

- coder32

- SmoelGuffaw

- Shortcake

- tryweryn

- Squeaker

- dioptre

- vasywww

- samokat1944444

- kxom9k

- Tionge

- Anem0ne

- Wowa123654

- TigressWhoop

- BlllackGog

- Vlad snk

- ССветлана

- Art7

- Антон О

- for

- jsuduejejeh

- Фёдор Сорокин

- Shark

- djq4xyq78

- arsad

- sulla

- ggusovic302

- Ильшат Фабзиев

- kissto4ka

- Nektondmothy

- beliy_x

- n3d.b0y

- Mister K

- Iveh3ve

- Zhan1

- misterX

- Faust_1st

- CyberX88

- PolinaOlden

- bibika

- Tafi

Всего: 490 (пользователей: 44, гостей: 446)