Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Новое решение для персональной киберзащиты - Acronis True Image 2021

Авг 26

- 4 770

- 5

Новое решение для персональной киберзащиты, объединившее флагманские технологии резервирования данных и надежную антивирусную защиту – Acronis True Image 2021

Компания Acronis первой вышла на рынок с решением, объединившим в себе защиту от угроз в реальном времени, антивирус и лучшие технологии резервирования данных.

20 августа 2020 г. – Шаффхаузен, Швейцария – флагман рынка в области киберзащиты, компания Acronis, анонсировала свой новый продукт – Acronis True Image 2021. Данное решение позиционируется, как универсальный продукт подходящий, как частным пользователям, так и владельцам бизнеса за счёт объединения лучших решений в сфере информационной безопасности и самые технологичные решения для применяемые в резервировании для частного сегмента.

Acronis True Image 2021 способен защищать устройство от вирусного программного обеспечения...

Компания Acronis первой вышла на рынок с решением, объединившим в себе защиту от угроз в реальном времени, антивирус и лучшие технологии резервирования данных.

20 августа 2020 г. – Шаффхаузен, Швейцария – флагман рынка в области киберзащиты, компания Acronis, анонсировала свой новый продукт – Acronis True Image 2021. Данное решение позиционируется, как универсальный продукт подходящий, как частным пользователям, так и владельцам бизнеса за счёт объединения лучших решений в сфере информационной безопасности и самые технологичные решения для применяемые в резервировании для частного сегмента.

Acronis True Image 2021 способен защищать устройство от вирусного программного обеспечения...

Статья Взлом через умные лампочки: уязвимость сети, советы по безопасности, примеры и рекомендации

Авг 20

- 7 428

- 5

Дорогой читатель, расскажу инфу, которую узнал недавно, и это стало причиной написания статьи. Также поделюсь советами, как обеспечить безопасность работы удаленно. Как говорится – предупрежден, значит защищен! Итак!

Большинство людей устанавливает в своих офисах или домах умные лампочки, и не видит в этом потенциальной угрозы от киберпреступников. Новое исследование выявило возможность взламывать умные лампочки, чтобы проникать в офисную или домашнюю сеть, устанавливать вредоносное программное обеспечение через уязвимость протоколов связи.

Выделить тут надо то, что даже простые и приземленные вещи, как лампочки, могут использоваться злоумышленниками для атак на защищенные сети. В качестве эксперимента проводились исследования на умных лампочках Philips Hue, которые устанавливаются во многих современных жилищах. Особенностью лампочек являлось то, что вредоносное обеспечение могло распространяться от одной лампочки к другой. Но ещё одна проблема была в том, что...

Выделить тут надо то, что даже простые и приземленные вещи, как лампочки, могут использоваться злоумышленниками для атак на защищенные сети. В качестве эксперимента проводились исследования на умных лампочках Philips Hue, которые устанавливаются во многих современных жилищах. Особенностью лампочек являлось то, что вредоносное обеспечение могло распространяться от одной лампочки к другой. Но ещё одна проблема была в том, что...

Статья Информационная безопасность: фишинг

Авг 20

- 4 844

- 2

С начала эпидемии коронавируса количество фишинговых атак возросло в разы. Это достоверные факты, так как фишинг является излюбленной схемой мошенников в сети и в любых нетривиальных ситуациях он еще действеннее. Фишинговые атаки - лучший способ скомпрометировать IT-инфраструктуры любой компании. Тут не нужно проникать в защищенную сеть, а используется метод, который более восприимчив к пользователям, особенно, в ситуации большого информационного давления.

Определение опасности и особенности атак

Fishing не угрожает устройствам, но опасен для самого пользователя. Благодаря таким рассылкам можно получить доступ к личной информации и взлом аккаунтов происходит обычно из-за невнимательности пользователя. Профессиональная bec-атака относится к самой результативной для получения прибыли хакерами. Если они имеют доступ к ящику...

Определение опасности и особенности атак

Статья Время фишинга: способы кражи личных данных 2020

Авг 20

- 5 740

- 16

Мошенники в сети оперативно реагируют на новости в мире и постоянно адаптируются. Коронавирус стал благоприятным поводом для нового всплеска атак и кражи личных данных. Большое количество разносторонней информации о ситуации в мире, изоляция, карантин, ограничения и новые правила на уровне законодательства - всё это играет на руку злоумышленникам и создает нужные условия для внедрения мошеннических схем.

Почему работает fishing

Есть множество способов сыграть на чувствах пользователей. Мошенники используют их, чтобы произвести психологическую атаку на жертв и обмануть, например:

Почему работает fishing

- заманивают бесплатными предложениями, так как любители «халявного» всегда найдутся;

- используют шум, возникающий на ажиотаже какой-то темы;

- приглашают скачивать билеты на тесты или мероприятия через электронные сервисы и пр.

Статья Как выбрать надежный пароль: советы, практика, статистика

Авг 19

- 6 513

- 13

Правильно подобранный пароль повышает безопасность файлов, учетной записи, компьютера. При наличии достаточного ресурса и времени, можно взломать любой шифрованный код, а для того, чтобы защитить данные, необходимо пароли создавать максимально сложными для подбора, что потребует времени.

Основные критерии надежного пароля

Надежность пароля характеризуется его непредсказуемостью. Одним из наиболее распространенных методов, которые применяются для взлома компьютерных систем - это просмотр списка отдельных пользователей для того, чтобы получить доступ к аккаунтам, после чего получить доступ к ресурсу. Самая простая задача - написать программу, которая пробует разные комбинации ввода данных, например, имя пользователя с маленькой или большой буквы, общие псевдонимы, номера телефонов, а также любое другое слово, найденное в...

Основные критерии надежного пароля

Статья Резервная копия телефонов LG (LG Bridge) и извлечения данных из резервной копии

Авг 17

- 4 797

- 3

Предложенный вариант демонстрирует что может хранится в резервной копии коротая сделана ПО вендора телефона. Если у Вас нет доступа к телефону, и вы не знаете, как его получить, то этот метод вам не подойдет. В любом случае советую проверять полученные данные дополнительно. Для работы нам понадобится питон, если он у вас уже установлен переходите к пункту №3.

- Первое что нам понадобится это установить питон, рекомендую скачать с

Ссылка скрыта от гостей

- Устанавливаем питон:

- Даблклик по скачанному файлу

- Отмечаем чекбокс отмеченный на картинке, прежде чем нажимать “install now” обязательно проверить что бы все совпадало с

- Могу порекомендовать проверить обновления питон:

Код:

python -m pip install -- upgrade pip - Перезагрузка

- Следующим шагом ставим библиотеку...

Школа Отзывы учащихся о курсе «Python для Пентестера»

Авг 15

- 7 187

- 14

Друзья, завершился первый поток курса «Python для Пентестера». Благодарю всех, кто участвовал в создании курса, в консультировании учащихся, а так же тех, кто пришел к нам учиться.

Прошу людей, которые поступали на этот курс, написать отзыв. Отзыв может написать любой, кто прошел курс или не смог по каким то причинам его пройти. Критика приветствуется - она позволяет сделать курс лучше. Так же приветствуются пожелания будущим абитуриентам.

Прошу людей, которые поступали на этот курс, написать отзыв. Отзыв может написать любой, кто прошел курс или не смог по каким то причинам его пройти. Критика приветствуется - она позволяет сделать курс лучше. Так же приветствуются пожелания будущим абитуриентам.

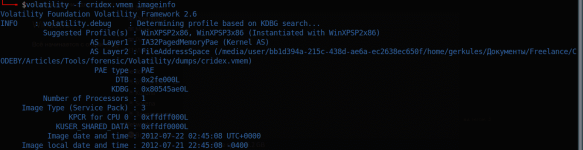

Статья Как Игорь Volatility framework изучал и сетевой дамп смотрел

Авг 15

- 10 859

- 6

Утро. Звенит будильник. Некоторые делают зарядку, завтракают, одеваются и идут на работу. После работы идут домой. День Игоря прошёл также. За исключением одного, во время беседы с неестественным в той компании коллегой, речь зашла о дампах памяти. Имя того служащего — Николай. В той беседе решено было вечерком встретиться у Игоря дома и обсудить форензику. Главная тема их беседы - The Volatility Framework. Николай и Игорь договорились о плане для их беседы:

Некоторые опции не получилось использовать, так как дамп памяти самой новой системы был сделан с Windows 2003...

- Изучаем дамп памяти Windows

- Переходим к Linux

- Немножко сетевой форензики

Некоторые опции не получилось использовать, так как дамп памяти самой новой системы был сделан с Windows 2003...

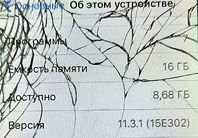

Soft Elcomsoft iOS Forensic Toolkit Агент-экстрактор - извлечение данных без джейлбрейка

Авг 15

- 5 059

- 1

Задача востребована - получение данных (документы, переписки - дело обычное - нужно ВСЁ) с iPhone OS version: 11.3.1

К нам в руки попала такая модель Model A1533 Версия iOS 11.3.1 к ней не применим checkra1n

Нам нужно:

К нам в руки попала такая модель Model A1533 Версия iOS 11.3.1 к ней не применим checkra1n

Нам нужно:

- Читаем статью "

Ссылка скрыта от гостей"

- Читаем статью как руководство пользователя "

Ссылка скрыта от гостей"

- В данном случаем нам нужен Elcomsoft iOS Forensic Toolkit

Агент-экстрактор совместим со следующими комбинациями устройств и версий iOS:

- iPhone 6s до iPhone X, iPad 5 и 6, iPad Pro 1 и 2 поколений: iOS/iPadOS 11.0 — 13.3

- iPhone Xr, Xs, Xs Max, iPad Mini 5, iPad Air 3, iPad Pro 3, iPod Touch 7: iOS/iPadOS...

Категории блога

Пользователи онлайн

- Nektondmothy

- coder32

- mepjn

- Tionge

- Shortcake

- Squeaker

- TigressWhoop

- iksiiim

- samokat1944444

- DenBear

- tryweryn

- wuewue

- D4ckD4ck

- Yar228

- D3L1F3R

- Al1e3n4a_

- Daisuke

- smotry

- Jek38

- Floexx

- STvegas

- Alex777888

- булат галиуллин

- Александр Бондарев

- SID0R0WICH112

- mskononof

- dantpro

- obtim

- Сергей Попов

- ChristianDior

- danilka2012

- Marlborough

- Rootex

- azert azert

- Samorezko

- Nastasiya

- User17

- vagant50

- ExLoader 666

- Iveh3ve

- kadesu

Всего: 552 (пользователей: 45, гостей: 507)