Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Интернет-безопасность: советы по защите конфиденциальности от хакеров и шпионов

Окт 19

- 5 471

- 1

Конфиденциальность отличает нас от животных. Люди часто не думают о своих правах до тех пор, пока они не понадобятся им - будь то арест во время акции протеста или при остановке авто на дороге. Наблюдение является частью сегодняшней жизни, и оно становится все более агрессивным. Правительство прослушивает людей, а осуществляется это в секретности, и наблюдение становится локализованным. Совершенной безопасности не бывает. Но, независимо от того, кто вы и где находитесь в мире, вы можете сделать вещи, многие из которых просты, чтобы защитить себя в это неспокойное время.

Безопасность в сети

Ваша конфиденциальность, по сути, зависит от безопасности ваших данных. Некоторые профессии, такие как государственные служащие, журналисты и активисты, сталкиваются с более серьезными и сложными угрозами, чем средний гражданин, которому обычно...

Безопасность в сети

Статья Как сбросить пароль на Windows 7

Окт 19

- 11 450

- 14

Я понимаю, что семеркой уже давно почти никто не пользуется, но все же некоторым может помочь.

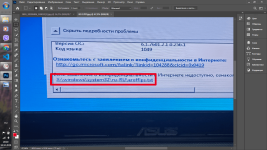

У некоторых пользователей может возникнуть проблема: забыл пароль от учетной записи. Есть несколько способов, как сбрасывать пароль, но все они приводят к потере каких-либо данных, например сброс настроек BIOS, или переустановка самой системы.

Но есть и другой способ. Для этого используется "Средство восстановления системы" и cmd Windows.

Итак, у вас есть экран смены пользователя, но вы забыли пароль от вашей учетной записи. С экрана выбора пользователя можно запустить функцию "Залипание клавиш". Она автоматически запускается с правами администратора. Сразу перейдем к действиям. Нам надо запустить recovery. Это делается зажиманием кнопки питания на 3-5 секунд(на ноутбуках). Ноутбук выключается. Включаем его, появляется черный экран с надписями. Нас интересует "Безопасный режим". Выбираем его кнопками со стрелками, и запускаем его клавишей Enter.(Возможно работает со всеми режимами, но с...

У некоторых пользователей может возникнуть проблема: забыл пароль от учетной записи. Есть несколько способов, как сбрасывать пароль, но все они приводят к потере каких-либо данных, например сброс настроек BIOS, или переустановка самой системы.

Но есть и другой способ. Для этого используется "Средство восстановления системы" и cmd Windows.

Итак, у вас есть экран смены пользователя, но вы забыли пароль от вашей учетной записи. С экрана выбора пользователя можно запустить функцию "Залипание клавиш". Она автоматически запускается с правами администратора. Сразу перейдем к действиям. Нам надо запустить recovery. Это делается зажиманием кнопки питания на 3-5 секунд(на ноутбуках). Ноутбук выключается. Включаем его, появляется черный экран с надписями. Нас интересует "Безопасный режим". Выбираем его кнопками со стрелками, и запускаем его клавишей Enter.(Возможно работает со всеми режимами, но с...

Статья Мое развитие в IT и пентест — С чего я начал, не зная основ

Окт 17

- 27 851

- 33

Как я начал свой путь в айти и пентестинге, не имея никаких знаний и образования.

Очень много людей, начинающих заниматься данной сферой деятельности теряются и попадают в некий тупик, т.к. само айти и пентест можно сравнивать с какой-то большой многогранной фигурой (лично я себе представляю это так). Пытаешься понять один вектор, так сразу за ним подтянутся другие, которые можно сидеть и изучать часами, бессонными ночами, чтобы, в итоге, вернуться к тому, с которого начал. Я очень надеюсь, что тем людям, которые начинают свой путь и читают мою рукопись, информация в статье будет полезна и послужит дополнительной мотивацией.

Все началось еще с давних приколов, которые казались мне тогда не очень смешными и я правда очень боялся. Приколы примерно были такими:

- "За просмотр папы с внучкой или внучки с папой вы...

Soft Обзор PPEE, Инструмент для детального изучения файлов

Окт 15

- 5 294

- 0

Привет всем!

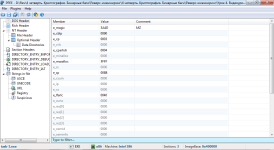

Решил я тут сделать краткий обзор инструмента

Начнём с теории, а дальше исследуем 1 exe файл. Все параметры PE файла я описывать не буду. Только часто используемые. Они будут выделены жёлтым цветом. Их можно посмотреть перейдя ссылкам в конце обзора.

Описание с сайта разработчика

Puppy - это легкий, но мощный инструмент для статического исследования интересующих нас файлов. Также предоставляются два сопутствующих плагина.

FileInfo - чтобы запросить файл в известных хранилищах вредоносных программ и взять в один клик техническую информацию о файле, такую как его размер, энтропия, атрибуты, хэши, информация о версии и так далее...

Решил я тут сделать краткий обзор инструмента

Ссылка скрыта от гостей

(Puppy). Этот инструмент предназначен для детального исследования файлов. В конце статьи будут полезные ссылки Начнём с теории, а дальше исследуем 1 exe файл. Все параметры PE файла я описывать не буду. Только часто используемые. Они будут выделены жёлтым цветом. Их можно посмотреть перейдя ссылкам в конце обзора.

Описание с сайта разработчика

Puppy - это легкий, но мощный инструмент для статического исследования интересующих нас файлов. Также предоставляются два сопутствующих плагина.

FileInfo - чтобы запросить файл в известных хранилищах вредоносных программ и взять в один клик техническую информацию о файле, такую как его размер, энтропия, атрибуты, хэши, информация о версии и так далее...

Статья Web-shell без JavaScript с файл-менеджером на борту

Окт 10

- 9 273

- 7

Всем привет!

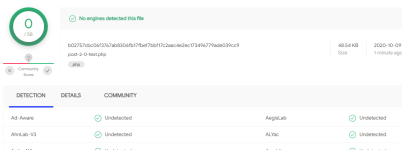

В начале этого года мною был написан простой вариант шелла с небольшим набором функций. Данный шелл был заточен под невидимость для антивирусов и другого специализированного ПО.

Но вот мне захотелось написать уже вариант имеющий в арсенале файл-менеджер с разными плюшками. Так как писать много раз написанное не всегда интересно, то я поставил себе более сложную задачу – написать такой шелл без единой строчки кода JavaScript. Дело в том, что большинство элементов, которые требуют действия пользователей - разные клики и т.д и т.п, пишутся именно с применением JS. Это разумно, так как у JavaScript имеется огромный арсенал обработки событий, который позволяет значительно облегчить жизнь программисту. А использование фреймворка jquery делает это ещё проще.

Однако здесь кроется подводный камень – требуется подключение jquery, а значит нужно ссылаться на удалённый...

В начале этого года мною был написан простой вариант шелла с небольшим набором функций. Данный шелл был заточен под невидимость для антивирусов и другого специализированного ПО.

Но вот мне захотелось написать уже вариант имеющий в арсенале файл-менеджер с разными плюшками. Так как писать много раз написанное не всегда интересно, то я поставил себе более сложную задачу – написать такой шелл без единой строчки кода JavaScript. Дело в том, что большинство элементов, которые требуют действия пользователей - разные клики и т.д и т.п, пишутся именно с применением JS. Это разумно, так как у JavaScript имеется огромный арсенал обработки событий, который позволяет значительно облегчить жизнь программисту. А использование фреймворка jquery делает это ещё проще.

Однако здесь кроется подводный камень – требуется подключение jquery, а значит нужно ссылаться на удалённый...

Статья Уязвимость Recon

Окт 07

- 4 227

- 0

Приветствую Друзей и Уважаемых Форумчан. Сегодня разберём уязвимость обнаруженную в мае 2020 года специалистами компании Onapsis.

Описание

Данная уязвимость получила название RECON (Remotely Exploitable Code On NetWeave) И была оценена на 10 баллов по соответствующей шкале.

Уязвимыми оказались SAP-приложения NetWeaver Application Server версий 7.30-7.5 Опасность в том,что при удалённой атаке атакующий получает доступ и контроль с админскими правами. Достигается это за счёт обхода авторизации и создании своей учётной записи.

Recon имеет две разновидности: CVE-2020-6286 и CVE-2020-6287. Первая позволяет загружать Zip-файлы в обход каталога в определённую директорию. Другая позволяет создать учётную запись как произвольного пользователя ,так и администратора.

Информация предназначена исключительно для ознакомления и изучения проблем безопасности.

Категорически запрещено её применение в незаконных...

Описание

Данная уязвимость получила название RECON (Remotely Exploitable Code On NetWeave) И была оценена на 10 баллов по соответствующей шкале.

Уязвимыми оказались SAP-приложения NetWeaver Application Server версий 7.30-7.5 Опасность в том,что при удалённой атаке атакующий получает доступ и контроль с админскими правами. Достигается это за счёт обхода авторизации и создании своей учётной записи.

Recon имеет две разновидности: CVE-2020-6286 и CVE-2020-6287. Первая позволяет загружать Zip-файлы в обход каталога в определённую директорию. Другая позволяет создать учётную запись как произвольного пользователя ,так и администратора.

Информация предназначена исключительно для ознакомления и изучения проблем безопасности.

Категорически запрещено её применение в незаконных...

Soft Cscan

Окт 06

- 4 835

- 5

Добрый день, Друзья, Уважаемые Форумчане и конечно, Дорогие Читатели и Жители Форума.

Долго не мог выпускать обзоры, каюсь.

Позволю себе краткое отступление от обзора (можете пропустить абзац)

На то были причины, но мне перед вами и Братьями скрывать нечего.

(Взломал не то, что надо по работе и вместо отсечения головы был приглашён на администрирование того,что поимел)

(Знающие парни с Форума были со мной на связи в это время,за что отдельное Спасибо.)

Как всегда Форум поддерживает и не подводит своих Жителей.

Работа у меня сейчас расписана по графику.Пока дома на отдыхе.И могу позволить себе статьи на Форуме.

Присутствие на Форуме временами до этого времени благодаря чужому интернету,что прощалось (ну вы правильно поняли).

С сервера,который теперь за мной закреплён не могу во время служебных обязанностей проводить свои эксперименты. (прошу отнестись с пониманием).

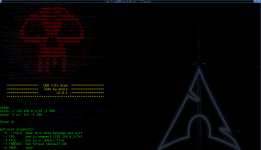

Итак,по традиции,знакомлю вас с инструментами пентеста из Азии.

Хочу вас познакомить с пентестером из Азии под...

Долго не мог выпускать обзоры, каюсь.

Позволю себе краткое отступление от обзора (можете пропустить абзац)

На то были причины, но мне перед вами и Братьями скрывать нечего.

(Взломал не то, что надо по работе и вместо отсечения головы был приглашён на администрирование того,что поимел)

(Знающие парни с Форума были со мной на связи в это время,за что отдельное Спасибо.)

Как всегда Форум поддерживает и не подводит своих Жителей.

Работа у меня сейчас расписана по графику.Пока дома на отдыхе.И могу позволить себе статьи на Форуме.

Присутствие на Форуме временами до этого времени благодаря чужому интернету,что прощалось (ну вы правильно поняли).

С сервера,который теперь за мной закреплён не могу во время служебных обязанностей проводить свои эксперименты. (прошу отнестись с пониманием).

Итак,по традиции,знакомлю вас с инструментами пентеста из Азии.

Хочу вас познакомить с пентестером из Азии под...

Статья Keychain в iOS - что внутри?

Окт 06

- 5 440

- 1

Связка ключей Apple (англ: Keychain) — функция (другими словами — технология), с помощью которой, в одном месте операционных системах macOS и iOS, в защищённом виде, сохраняются личные данные пользователя (логины и пароли).

Советую к прочтению теории "

Рассмотрим что же мы можем получить из связки ключей Keychain

Примером будет: Hardware model: D321AP, OS version: 13.3.1 предварительно я осуществил jail как ранее описывалось в iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit (unc0ver)

далее мне было удобно (и так как был этот инструмент в руках) получить файл связки ключей в формате "*.xml"

Загрузив полученный образ и связку ключей я увидел всего ничего вот этим...

Советую к прочтению теории "

Ссылка скрыта от гостей

"Рассмотрим что же мы можем получить из связки ключей Keychain

Примером будет: Hardware model: D321AP, OS version: 13.3.1 предварительно я осуществил jail как ранее описывалось в iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit (unc0ver)

далее мне было удобно (и так как был этот инструмент в руках) получить файл связки ключей в формате "*.xml"

Загрузив полученный образ и связку ключей я увидел всего ничего вот этим...

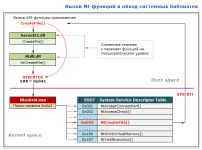

Статья SYSENTER – скрытый запуск Native-API

Окт 06

- 9 055

- 8

Многоуровневое разграничение прав в системах класса Windows, накладывает свой отпечаток на систему безопасности в целом. Разработчикам логичней было создать один защитный пласт и закрыть его на большой замок, но они раскромсали его на мелкие части, в результате чего появилось множество дыр и обходных путей на разных уровнях. В данной статье рассматривается одна из таких лазеек, а точнее – скрытый запуск ядерных API-функций, что даёт возможность прямо под юзером обходить различные гуарды, мониторы безопасности, API-шпионы, антивирусы и прочие силовые структуры. Не сказать, что тема новая.. просто она незаслуженно забыта, и в силу своей сложности всё реже встречается в защитных механизмах наших дней.

Оглавление:

Оглавление:

1. Инструкция SYSENTER – общие сведения.

2. SSDT – System Service Descriptor Table.

3. Разбор таблицы-экспорта библиотеки Ntdll.dll.

...Конкурс Green Team каждому & футболки Massimo Dutti

Сен 22

- 5 757

- 5

Конкурс завершен: результаты

Ссылка на событие:

Green Team каждому & футболки Massimo Dutti

С легкостью получи Green Team на месяц или год. Лучших администраторов групп наградим футболками

Ссылка скрыта от гостей

с логотипом Codeby.- Старт ивента 22 сентября с 00:01 по мск (уже стартовал)

- Подводим итоги 1 октября в 20:00 по мск

— Green Team на год получат те, у кого будет группа с 30 и более подписчиками (за фейки дисквалификация),в которой есть активность на 20:00...