Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Soft LFISuite - Totally Automatic LFI Exploiter (+ Reverse Shell) and Scanner

Июл 11

- 7 585

- 6

Добрый день,Уважаемые Форумчане,Друзья,Коллеги и всегда ,Дорогие гости нашего форума.

Если ранее, когда-то ,не придавалось внимание,как мы знаем,уязвимостям LFI.

В настоящее время,такие уязвимости признаны одними из самых опасных.

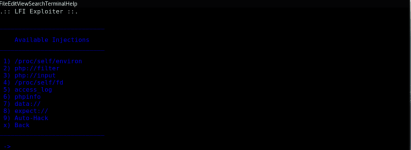

Знакомимся и встречаем инструмент,который позволяет сразу просканировать ресурс.

Эксплуатация и различные вариации атак также входят в функционал его возможностей.

Автором его является знаменитый и скромный D35m0nd142.

Скромным считаю его,т.к. инструмент ,по праву можно причислить к Framework своего рода.

Он полностью автоматизирован и функционал его достойный :

Automatic Configuration

Automatic Update

Provides 8 different Local File Inclusion attack modalities:

> /proc/self/environ

> php://filter

> php://input

> /proc/self/fd

> access log

> phpinfo

> data://

> expect://

Кроме того,поддерживает Tor proxy ,Reverse Shell для Windows, Linux OS

Позволяет работать с...

Если ранее, когда-то ,не придавалось внимание,как мы знаем,уязвимостям LFI.

В настоящее время,такие уязвимости признаны одними из самых опасных.

Знакомимся и встречаем инструмент,который позволяет сразу просканировать ресурс.

Эксплуатация и различные вариации атак также входят в функционал его возможностей.

Автором его является знаменитый и скромный D35m0nd142.

Скромным считаю его,т.к. инструмент ,по праву можно причислить к Framework своего рода.

Он полностью автоматизирован и функционал его достойный :

Automatic Configuration

Automatic Update

Provides 8 different Local File Inclusion attack modalities:

> /proc/self/environ

> php://filter

> php://input

> /proc/self/fd

> access log

> phpinfo

> data://

> expect://

Кроме того,поддерживает Tor proxy ,Reverse Shell для Windows, Linux OS

Позволяет работать с...

Статья AngryFuzzer - Инструмент для сбора информации

Июл 06

- 8 406

- 12

Приветствую Мир Codeby,Друзей,Форумчан и Гостей.

Продолжим рассматривать инструменты ,которые позволяют собирать информацию.

AngryFuzzer пополняет этот ряд от автора inebski.

В задачи входит как обнаружение уязвимостей,так и поиск скрытых каталогов и файлов на сервере.

Специализируется он на атаках таких систем управления содержимым,как Wordpress , Drupal и Joomla.

В опции входит следующее:

В качестве примера построения атаки приводятся следующие алгоритмы:

Продолжим рассматривать инструменты ,которые позволяют собирать информацию.

AngryFuzzer пополняет этот ряд от автора inebski.

В задачи входит как обнаружение уязвимостей,так и поиск скрытых каталогов и файлов на сервере.

Специализируется он на атаках таких систем управления содержимым,как Wordpress , Drupal и Joomla.

В опции входит следующее:

Код:

-h, --help вывод справки по командам

-q, --quiet скрытый,"бесшумный" режим

-u URL, --url=URL URL - адрес цели

-c CMS, --cms=CMS более точное уточнение,что сканируем ==> wp ,dp

-w WORDLIST, --wordlist=WORDLIST - использовать словарь пользователяВ качестве примера построения атаки приводятся следующие алгоритмы:

Код:

1.) Фаззинг URL со стандартным словарём

python angryFuzzer.py -u http://домен2-го_и_верхнего уровней

2.) Фаззинг ,непосредственно с уточнением вида CMS (wordpress ,к примеру)

python angryFuzzer.py -u...Soft Wreckuests — скрипт для DDoS-атак

Июн 29

- 8 618

- 7

Приветствую, господа.

Хочу представить Вашему вниманию интересный (может быть) скрипт для проведения DDoS атак под названием Wreckuests.

ВНИМАНИЕ:

Эта статья публикуется исключительно в ознакомительных целях. Автор не несет никакой ответственности за любые последствия, ущерб или убытки, которые могут возникнуть в результате использования.

Как работает этот инструмент? Wreckuests — это скрипт, который проводить DDoS атаки с помощью HTTP-потока (GET / POST). Скрипт использует прокси-сервера, так называемые «боты» для проведения атаки.

Установка:

Для начала установим необходимые модули для корректной работы (это ОЧЕНЬ ВАЖНО, без этого ничего не будет работать):

sudo apt-get install netaddr requests

Затем, копируем все необходимые файлы:

git clone JamesJGoodwin/wreckuests

Переходим в папку и запускаем:

python3 wreckuests.py -help...

Хочу представить Вашему вниманию интересный (может быть) скрипт для проведения DDoS атак под названием Wreckuests.

ВНИМАНИЕ:

Эта статья публикуется исключительно в ознакомительных целях. Автор не несет никакой ответственности за любые последствия, ущерб или убытки, которые могут возникнуть в результате использования.

Как работает этот инструмент? Wreckuests — это скрипт, который проводить DDoS атаки с помощью HTTP-потока (GET / POST). Скрипт использует прокси-сервера, так называемые «боты» для проведения атаки.

Установка:

Для начала установим необходимые модули для корректной работы (это ОЧЕНЬ ВАЖНО, без этого ничего не будет работать):

sudo apt-get install netaddr requests

Затем, копируем все необходимые файлы:

git clone JamesJGoodwin/wreckuests

Переходим в папку и запускаем:

python3 wreckuests.py -help...

Статья NECTOR Pentest Framework

Июн 28

- 3 564

- 3

Всем привет! В этой статье речь пойдет о фреймворке под названием NECTOR - Целью NECTOR является повышение осведомленности в области безопасности, к примеру, учреждений путем демонстрации потенциальных уязвимостей в системе.

NECTOR - это мощная и расширяемая структура, используемая для сбора, анализа и использования информации при разведке.

NECTOR - использует функциональность и стабильность структуры Django и включает в себя бэкэнд базы данных SQLite с минималистичным интерфейсом. Проект разрабатывается без использования JavaScript.

Интуитивно понятный веб-интерфейс NECTOR позволяет легко анализировать данные, настраивать параметры сканирования, отчеты об инцидентах и многое другое.

Приложения:

· Хосты (подсети)

· Обнаружение

· Osint

· События

· Отчеты

Установка и запуск (Kali Linux 2017.2):

> git clone...

NECTOR - это мощная и расширяемая структура, используемая для сбора, анализа и использования информации при разведке.

NECTOR - использует функциональность и стабильность структуры Django и включает в себя бэкэнд базы данных SQLite с минималистичным интерфейсом. Проект разрабатывается без использования JavaScript.

Интуитивно понятный веб-интерфейс NECTOR позволяет легко анализировать данные, настраивать параметры сканирования, отчеты об инцидентах и многое другое.

Приложения:

· Хосты (подсети)

· Обнаружение

· Osint

· События

· Отчеты

Установка и запуск (Kali Linux 2017.2):

> git clone...

Статья Обзор развернутого сканирования Metasploit Community

Июн 25

- 5 966

- 0

Этот раздел охватывает следующие темы:

- Обзор развернутого сканирования

- Развернутое сканирование

- Nexpose сканирование

- Импортирование сканирования и данные уязвимости

- Данные хоста

- Управление уязвимостями

- Управление хостом

- Возможность входа в хост

Перед началом фазы пентестирования вам следует добавить данные хоста к проекту. Данные хоста относятся к IP-адресам системы, которую вы хотите исследовать, а также к активным портам, службам и информации по уязвимости, связанной с этими системами. Чтобы добавить данные о хосте к проекту, вы можете или запустить развернутое сканирование, или импортировать сканированные данные из сканера...

Статья Обзор проекта Metasploit Community

Июн 23

- 2 578

- 0

Этот раздел охватывает следующие темы:

- Обзор проекта

- Компоненты проекта

- Работа с проектом

- Создание проекта

- Редактирование проекта

- Отображение списка всех проектов

Проект содержит рабочее пространство, используемое для выполнения различных этапов пентестирования и хранения данных, которые вы собрали во время исследования. Проекты – это полезные инструменты, которые вы можете использовать для установки тестов и объединения данных, которые вы собрали с целевой машины. Вы можете создавать столько проектов, сколько вам необходимо, а также можете переключаться между проектами во время выполнения задачи.

Внутри проекта вы можете определить цели, которые хотите тестировать и составить задачи...

Внутри проекта вы можете определить цели, которые хотите тестировать и составить задачи...

Категории блога

Команда онлайн

-

TTpoKypaTopCodeby Team