Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Rubber Ducky Продвинутые атаки (часть III)

Авг 15

- 7 356

- 11

Приветствую уважаемых участников и гостей форума!

В предыдущей части, мы научились писать простые пейлоады на Ducky Script и проводить элементарные атаки с помощью "Rubber Ducky" в лабораторных условиях.

Но на практике, в реальной жизни, часто возникают ситуации когда у нас нет достаточного количества времени на атаку, т.к суть большинства векторов, с использованием HID "Rubber Ducky", сводиться к открытию сессии Meterpreter или Empire, что все таки требует времени, несмотря на высокую скорость набора команд. (1000 символов/минута)

В этой статье, мы рассмотрим несколько практических методик, позволяющих значительно сократить время атаки и минимизировать риск быть обнаруженным, во время проведения тестирования на проникновение.

Информация предназначена исключительно в образовательных целях.

Автор статьи и администрация ресурса не несут ответственности за использование...

В предыдущей части, мы научились писать простые пейлоады на Ducky Script и проводить элементарные атаки с помощью "Rubber Ducky" в лабораторных условиях.

Но на практике, в реальной жизни, часто возникают ситуации когда у нас нет достаточного количества времени на атаку, т.к суть большинства векторов, с использованием HID "Rubber Ducky", сводиться к открытию сессии Meterpreter или Empire, что все таки требует времени, несмотря на высокую скорость набора команд. (1000 символов/минута)

В этой статье, мы рассмотрим несколько практических методик, позволяющих значительно сократить время атаки и минимизировать риск быть обнаруженным, во время проведения тестирования на проникновение.

Информация предназначена исключительно в образовательных целях.

Автор статьи и администрация ресурса не несут ответственности за использование...

Soft Nitro Pro PDF Reader - Удаленное выполнение кода Javascript API (Metasploit)

Авг 13

- 2 354

- 1

Доброго дня форумчане!

Лазал я тут намедни по свеженьким эксплоитам и наткнулся на в полне не плохую на мой взгляд эксплуатацию

Ссылка скрыта от гостей

Характеристики кода: Этот модуль использует небезопасный Javascript API , реализованный в Нитро Nitro Pro PDF Reader версии 11. SAVEAS () функция JavaScript API позволяет писать произвольные файлы в файл система. Кроме того, функция launchURL () позволяет злоумышленнику выполнять локальные файлы в файловой системе и в обход диалогового окна системы безопасности Примечание: Это 100% надежный (кривой переводчик))))

1. И так у кого нет в репазитории msf данного модуля скачиваем его

Ссылка скрыта от гостей

2. Скаченный експлойт переименновываем в (nitro_pdf_jsapi.rb) и копируем по пути ...

Статья AVPass — инструмент для обхода антивируса на Android

Авг 01

- 12 485

- 21

Приветствую, в этой статье я хочу показать инструмент, который позволит препятствовать обнаружению вредоносного ПО антивирусом на платформе Android.

AVPass – в первую очередь, это инструмент для определения моделей систем обнаружения вредоносных программ Android (т. е. Антивирусного программного обеспечения) и обхода логики их обнаружения с использованием принятой информации в сочетании с методами обфускации APK. AVPass не ограничивается функциями сканирования, он может определять правила обнаружения, используя их для маскировки любых вредоносных программ Android под обычные приложения, автоматически преобразуя двоичный файл APK. Чтобы предотвратить утечку логики приложения во время преобразования, AVPass предоставляет режим имитации, он отправляет фрагменты фальшивого вредоносного кода для проверки возможностей антивируса и на основе полученных данных модифицирует вредоносное ПО.

AVPass включает три компонента: модуль для изучения возможностей обнаружения...

AVPass – в первую очередь, это инструмент для определения моделей систем обнаружения вредоносных программ Android (т. е. Антивирусного программного обеспечения) и обхода логики их обнаружения с использованием принятой информации в сочетании с методами обфускации APK. AVPass не ограничивается функциями сканирования, он может определять правила обнаружения, используя их для маскировки любых вредоносных программ Android под обычные приложения, автоматически преобразуя двоичный файл APK. Чтобы предотвратить утечку логики приложения во время преобразования, AVPass предоставляет режим имитации, он отправляет фрагменты фальшивого вредоносного кода для проверки возможностей антивируса и на основе полученных данных модифицирует вредоносное ПО.

AVPass включает три компонента: модуль для изучения возможностей обнаружения...

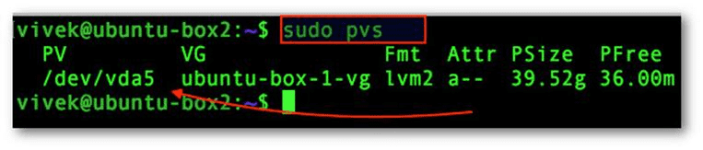

Статья Как добавить дополнительный второй жесткий диск в Linux LVM и увеличить размер хранилища

Июл 28

- 17 294

- 1

На моем домашнем сервере Linux установлен диск на 250 ГБ. Я только что купил новый 250 ГБ SATA-диск, и я хочу добавить новый диск в мой существующий том LVM, чтобы увеличить его размер до 500 ГБ. Как добавить диск в LVM и расширить объем LVM в операционной системе Linux?

Управление томами Linux (LVM) создает простой в использовании уровень поверх физических дисков. Вы можете комбинировать несколько дисков и создавать логические тома хранилища. Это обеспечивает конкретные преимущества, такие как:

Управление томами Linux (LVM) создает простой в использовании уровень поверх физических дисков. Вы можете комбинировать несколько дисков и создавать логические тома хранилища. Это обеспечивает конкретные преимущества, такие как:

- Никаких ограничений на размер диска;

- Увеличена пропускная способность диска

- Объемы зеркалирования для критически важных бизнес-данных;

- Снимки тома;

- Легкое резервное копирование и восстановление с использованием моментальных снимков;

- Простое перемещение данных;

- Изменение размеров пулов хранения (добавление или удаление дисков) без обязательного переформатирования дисков.

Статья Metasploit Community – эксплуатация и пост-эксплуатация

Июл 25

- 4 799

- 0

Эксплуатация

Эксплуатация выполняет последовательность команд, нацеленных на конкретную уязвимость в системе или приложении, чтобы обеспечить атакующему доступ в систему. Эксплойты включают в себя переполнение буфера, инъекции кода и эксплойты веб-приложений.

С помощью Metasploit Community у вас есть возможность запускать вручную эксплойты против целевой системы. Ручной эксплойт – это модуль, который вы можете выбрать, настроить и запустить индивидуально. Для того чтобы вручную запустить эксплойты, вы должны знать уязвимости и недостатки безопасности, существующие в целевой системе. Эти знания помогут вам определить, какой модуль будет самым эффективным против системы.

Например, если вы знаете, что хост запускает Windows Service Pack 1, вы можете...

С помощью Metasploit Community у вас есть возможность запускать вручную эксплойты против целевой системы. Ручной эксплойт – это модуль, который вы можете выбрать, настроить и запустить индивидуально. Для того чтобы вручную запустить эксплойты, вы должны знать уязвимости и недостатки безопасности, существующие в целевой системе. Эти знания помогут вам определить, какой модуль будет самым эффективным против системы.

Например, если вы знаете, что хост запускает Windows Service Pack 1, вы можете...

Статья Как отключить вход по ssh паролю на Linux для повышения безопасности

Июл 25

- 23 176

- 1

Я хочу отключить доступ для ssh-клиентов с помощью пароля и разрешить только авторизацию ssh с помощью SSH-ключей. Как отключить аутентификацию паролей для SSH в операционных системах Linux?

Во-первых, вам нужно настроить обычную учетную запись пользователя. Затем настройте SSH-ключи для входа. После того, как вы настроили SSH-ключи, вам необходимо отключить пароль для всех пользователей, включая root. В этом руководстве показано:

Как создать ключ ssh и отключить аутентификацию пароля в системе на базе Linux или Unix

В целях демонстрации я использую Ubuntu Linux

Шаг 1 – Вход на удаленный сервер

Используйте команду ssh или клиент вроде Putty:

Шаг 2 – Создание нового пользовательского...

Во-первых, вам нужно настроить обычную учетную запись пользователя. Затем настройте SSH-ключи для входа. После того, как вы настроили SSH-ключи, вам необходимо отключить пароль для всех пользователей, включая root. В этом руководстве показано:

Как создать ключ ssh и отключить аутентификацию пароля в системе на базе Linux или Unix

В целях демонстрации я использую Ubuntu Linux

Шаг 1 – Вход на удаленный сервер

Используйте команду ssh или клиент вроде Putty:

Код:

$ ssh root@server-ip-here

$ ssh [email protected]Статья Как поменять Shell на Bash

Июл 24

- 17 906

- 0

Как переключиться с ksh shell на bash в Linux или Unix ? Как изменить оболочки в Unix-подобной системе?

Оболочка (shell) – это не что иное, как команда, которая предоставляет текстовый пользовательский интерфейс (также известный как «интерфейс командной строки») для Linux, MacOS и Unix-подобных операционных систем. Оболочка Bash читает команды, такие как ls, date и другие, введенные в терминал, а затем запускают их. Это основная функция оболочки bash.

Как узнать оболочку по умолчанию для пользователя?

Введите следующую команду для того, чтобы определить оболочку по умолчанию для пользователя под названием vivek:

ИЛИ

ИЛИ

Все вышеуказанные выводы означают, что оболочка является zsh ...

Оболочка (shell) – это не что иное, как команда, которая предоставляет текстовый пользовательский интерфейс (также известный как «интерфейс командной строки») для Linux, MacOS и Unix-подобных операционных систем. Оболочка Bash читает команды, такие как ls, date и другие, введенные в терминал, а затем запускают их. Это основная функция оболочки bash.

Как узнать оболочку по умолчанию для пользователя?

Введите следующую команду для того, чтобы определить оболочку по умолчанию для пользователя под названием vivek:

Bash:

$ grep vivek /etc/passwd

vivek:x:1005:1005:,,,:/home/vivek:/bin/zsh

Bash:

$ ps -p $$

PID TTY TIME CMD

14314 pts/9 00:00:00 zsh

Bash:

$ echo $0

zshСтатья Rubber Ducky - Знакомство (часть I)

Июл 22

- 19 250

- 11

Приветствую уважаемых участников и гостей форума!

B качестве предисловия, хочу рассказать пожалуй о самой странной фобии (с др.-греч. — «страх»), которая существует в медицинских классификаторах психических расстройств:

Анатидаефобия (anatidaephobia) — это навязчивый страх, что где-то в мире есть Утка!!!, следящая за вами)) Это звучит забавно, но по официальной статистике этой фобии подвержено 0.36% населения нашей планеты.

Сегодня мы поговорим, стоит ли действительно опасаться этой Утки, даже если она резиновая?!

Как многие уже догадались из названия темы, речь пойдет об атаке известной как, "USB Rubber Ducky" (в переводе с англ. "Резиновая уточка")

Итак, что же такое оригинальный "USB Rubber Ducky" - это HID устройcтво (Human Interface Device) для инъекций нажатия клавиш, внешне замаскированное под обычную флешку, которое притворяется клaвиатурой и при подключении к компьютеру быстренько набирает предварительно запрограммированные данные о нажатиях клавиш...

B качестве предисловия, хочу рассказать пожалуй о самой странной фобии (с др.-греч. — «страх»), которая существует в медицинских классификаторах психических расстройств:

Анатидаефобия (anatidaephobia) — это навязчивый страх, что где-то в мире есть Утка!!!, следящая за вами)) Это звучит забавно, но по официальной статистике этой фобии подвержено 0.36% населения нашей планеты.

Сегодня мы поговорим, стоит ли действительно опасаться этой Утки, даже если она резиновая?!

Как многие уже догадались из названия темы, речь пойдет об атаке известной как, "USB Rubber Ducky" (в переводе с англ. "Резиновая уточка")

Итак, что же такое оригинальный "USB Rubber Ducky" - это HID устройcтво (Human Interface Device) для инъекций нажатия клавиш, внешне замаскированное под обычную флешку, которое притворяется клaвиатурой и при подключении к компьютеру быстренько набирает предварительно запрограммированные данные о нажатиях клавиш...

Категории блога

Команда онлайн

-

JumuroCodeby Team