Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Хочешь ворваться в ИБ, DevOps или Python с нуля? До 24 апреля по промокоду CODEBY25 — минус 25% на любой курс Академии Codeby.

Выбери курс: codeby.school/training

Напиши менеджеру @Codeby_Academy — мы на связи с 10:00 до 19:00.

Это ограниченное предложение — потом будет дороже!

Форум информационной безопасности - Codeby.net

Статья [0x05] Исследуем Portable Executable [Инфицируем .exe файлы]

Ноя 09

- 11 588

- 16

Доброго времени суток, друзья. В прошлых статьях, мы внимательно изучили строение и формат исполняемых файлов, а также закрепили эти знания на практике. Начиная с этой статьи мы начнём исследовать этот вопрос с практической точки зрения. Конкретно в этой статье мы напишем небольшой вирус, инфицирующий исполняемые файлы Windows. Для понимания данной статьи необходимо прочтение предыдущих.

Дисклеймер

ВНИМАНИЕ! Весь представленный ниже материал распространяется исключительно в образовательных целях. Автор и администрация форума не несут ответственности за ваши действия.

Немного теории

Вирус - вид вредоносных программ, способных инфицировать другие файлы. Например, внедрять свой вредоносный в код в другие исполняемые файлы...ВНИМАНИЕ! Весь представленный ниже материал распространяется исключительно в образовательных целях. Автор и администрация форума не несут ответственности за ваши действия.

Немного теории

Статья Sacrifice - URL обфускатор

Ноя 08

- 13 571

- 40

Приветствую всех! Я искал в интернете инструменты для обфускации url адресов, но я не нашел таких, и решил написать свой.

Найти вы его сможете тут

Или внизу статьи.

Обычно я объясняю свой код, но не сегодня)

Для работы нужен python3 версии, библиотеки colorama и termcolor.

Запустим скрипт:

Пока что я добавил 2 метода обфускации, но если этот проект будет пользоваться спросом, то ВОЗМОЖНО добавлю еще пару методов.

Я выбираю 1 метод, далее нас просят ввести адрес сайта куда будет вести ссылка:

Я выбрал facebook.com. Теперь мы можем смешать наш адрес с адресом google.com(можете изменить на свой):

Скрипт нам выдал ссылку. Вставим ее в адресную строку и посмотрим куда она нас приведет:

Жмем "Enter":

Открылся facebook.com.

Теперь давайте попробуем 2-ой метод, ссылка будет вести на github и миксовать мы не...

Найти вы его сможете тут

Код:

https://git.codeby.net/Tayrus/Sacrifice/Обычно я объясняю свой код, но не сегодня)

Для работы нужен python3 версии, библиотеки colorama и termcolor.

Запустим скрипт:

Пока что я добавил 2 метода обфускации, но если этот проект будет пользоваться спросом, то ВОЗМОЖНО добавлю еще пару методов.

Я выбираю 1 метод, далее нас просят ввести адрес сайта куда будет вести ссылка:

Я выбрал facebook.com. Теперь мы можем смешать наш адрес с адресом google.com(можете изменить на свой):

Скрипт нам выдал ссылку. Вставим ее в адресную строку и посмотрим куда она нас приведет:

Жмем "Enter":

Открылся facebook.com.

Теперь давайте попробуем 2-ой метод, ссылка будет вести на github и миксовать мы не...

Soft Atlas - утилита для нахождения tampers для sqlmap

Ноя 07

- 6 387

- 9

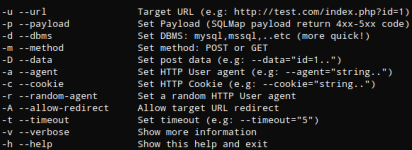

Доброго времени суток! Сегодня я хочу представить вам утилиту - Atlas. На данный момент она предоставлена в свободном доступе на GitHub.

Чем это за утилита и на что способна?

Atlas — подбирает sqlmap tampers для того, чтобы обходить WAF / IDS / IPS. Инструмент написан на python.

Мною был проверен каждый файл данной утилиты.

Какие были обнаружены угрозы?

Подключение библиотек os и sys, но проанализировав код, я заметил, что библиотека sys используется только для выхода, а os для интеллектуального соединения нескольких компонентов пути.

Программа Atlas довольно удобна в использовании, и по интерфейсу схожа с sqlmap

Для запуска программы вводим:

python atlas.py --url...

Чем это за утилита и на что способна?

Atlas — подбирает sqlmap tampers для того, чтобы обходить WAF / IDS / IPS. Инструмент написан на python.

Мною был проверен каждый файл данной утилиты.

Какие были обнаружены угрозы?

Подключение библиотек os и sys, но проанализировав код, я заметил, что библиотека sys используется только для выхода, а os для интеллектуального соединения нескольких компонентов пути.

Программа Atlas довольно удобна в использовании, и по интерфейсу схожа с sqlmap

Для запуска программы вводим:

python atlas.py --url...

Статья Пример использования flex для адаптивного дизайна

Ноя 07

- 13 649

- 0

Flex — это одна из великолепных возможностей новых версий CSS. Используя один только flex можно очень простым кодом (заданием стилей) настроить внешний вид сайта в зависимости от размера экрана, на котором происходит просмотр. Можно изменять порядок, пропорции, делать невидимыми блоки веб-сайта. И всё это без использования JavaScript или сложных конструкций CSS стилей.

По flex уже сейчас много достаточно полной документации, в том числе на русском языке. Но читая длинные справочные статьи не всем просто понять мощь и возможности, которые приносит flex. В этой заметке представлен простой пример реализации flex для создания адаптивного дизайна. Главная задача — показать возможности flex, подтолкнуть вас к собственным экспериментам и использованию flex.

Чтобы было понятно, чего мы хотим добиться, посмотрите это короткое видео. В нём я меняю размер браузера (эмулирую просмотр сайта на разных экранах) и можно видеть, как прямо на лету элементы страницы меняют свой размер, свой порядок...

По flex уже сейчас много достаточно полной документации, в том числе на русском языке. Но читая длинные справочные статьи не всем просто понять мощь и возможности, которые приносит flex. В этой заметке представлен простой пример реализации flex для создания адаптивного дизайна. Главная задача — показать возможности flex, подтолкнуть вас к собственным экспериментам и использованию flex.

Чтобы было понятно, чего мы хотим добиться, посмотрите это короткое видео. В нём я меняю размер браузера (эмулирую просмотр сайта на разных экранах) и можно видеть, как прямо на лету элементы страницы меняют свой размер, свой порядок...

Soft Руководство по установке Metasploit для Linux

Ноя 07

- 9 290

- 1

Об установщике Metasploit

Стандартный установщик Metasploit использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.

Минимальные требования...

Стандартный установщик Metasploit использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.

Внимание! Это руководство по установке Metasploit на Linux. Если вы устанавливаете Metasploit на Windows, обратитесь к этой статье: Установка Metasploit на Windows.

Минимальные требования...

Soft Metasploit Community — Руководство для начинающих

Ноя 07

- 7 381

- 0

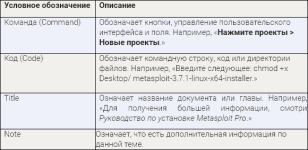

О руководстве

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Community. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community для тестирования на проникновение.

Структура

Руководство включает в себя следующие главы:

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit, который вы...

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Community. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community для тестирования на проникновение.

Структура

Руководство включает в себя следующие главы:

- О руководстве;

- Перед тем как начать;

- Обзор Metasploit Community;

- Давайте приступим.

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit, который вы...

Soft Начало работы с Metasploit

Ноя 07

- 45 758

- 5

Первое, что нужно сделать. Если вы еще не скачали Metasploit, ознакомьтесь с

О Metasploit

Metasploit – это платформа для тестирования, поиска и использования уязвимостей. Она включает фреймворки Metasploit и их коммерческие аналоги: Metasploit Pro, Express, Community и Nexpose Ultimate.

Фреймворк Metasploit

Metasploit Framework является основой для создания коммерческих продуктов. Это проект с открытым кодом, который обеспечивает инфраструктуру, содержание и инструменты для проведения тестов и обширного аудита безопасности. Благодаря сообществу с открытым исходным кодом и собственной трудолюбивой контент-команде, регулярно добавляются новые модули. А это значит, что они становятся...

Ссылка скрыта от гостей

. А если Metasploit уже установлен на вашем компьютере, поздравляем! Вы можете начинать работу.О Metasploit

Metasploit – это платформа для тестирования, поиска и использования уязвимостей. Она включает фреймворки Metasploit и их коммерческие аналоги: Metasploit Pro, Express, Community и Nexpose Ultimate.

Фреймворк Metasploit

Metasploit Framework является основой для создания коммерческих продуктов. Это проект с открытым кодом, который обеспечивает инфраструктуру, содержание и инструменты для проведения тестов и обширного аудита безопасности. Благодаря сообществу с открытым исходным кодом и собственной трудолюбивой контент-команде, регулярно добавляются новые модули. А это значит, что они становятся...

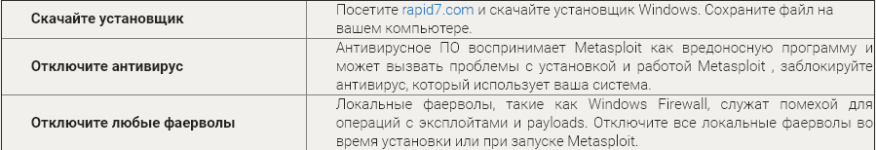

Soft Установка Metasploit на Windows — руководство пользователя

Ноя 07

- 16 016

- 7

Об установщике Metasploit

Стандартный установщик

Минимальные требования

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе...

Стандартный установщик

Ссылка скрыта от гостей

использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.Минимальные требования

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе...

Soft Настройка уязвимых целей в Metasploit

Ноя 07

- 4 514

- 0

Настройка уязвимой цели в Metasploit

Тестовая среда обеспечивает безопасное место для проведения тестирования на проникновение и исследования в области безопасности. Для ее создания вам нужен Metasploit образец, который может получить доступ к уязвимой цели. В следующих разделах описаны требования и инструкции по настройке уязвимой цели.

Загрузка и настройка Metasploitable 2

Самый простой способ получить доступ к целевой машине – использовать Metasploitable 2, (преднамеренно уязвимая виртуальная машина Ubuntu Linux, которая предназначена для тестирования распространенных уязвимостей). Эта виртуальная машина совместима с VMWare, VirtualBox и другими платформами.

Metasploitable 2 доступен по адресу:

Тестовая среда обеспечивает безопасное место для проведения тестирования на проникновение и исследования в области безопасности. Для ее создания вам нужен Metasploit образец, который может получить доступ к уязвимой цели. В следующих разделах описаны требования и инструкции по настройке уязвимой цели.

Загрузка и настройка Metasploitable 2

Самый простой способ получить доступ к целевой машине – использовать Metasploitable 2, (преднамеренно уязвимая виртуальная машина Ubuntu Linux, которая предназначена для тестирования распространенных уязвимостей). Эта виртуальная машина совместима с VMWare, VirtualBox и другими платформами.

Metasploitable 2 доступен по адресу:

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей