Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Хочешь ворваться в ИБ, DevOps или Python с нуля? До 24 апреля по промокоду CODEBY25 — минус 25% на любой курс Академии Codeby.

Выбери курс: codeby.school/training

Напиши менеджеру @Codeby_Academy — мы на связи с 10:00 до 19:00.

Это ограниченное предложение — потом будет дороже!

Форум информационной безопасности - Codeby.net

Soft Metasploit – руководство пользователя

Ноя 15

- 18 796

- 7

Это неофициальный перевод руководства пользователя Metasploit на русский язык. Перевод может содержать неточности. Оригинал статьи на английском языке

Ссылка скрыта от гостей

, на официальном сайте правообладателя.Содержание

Сравнение версий продукта

Начало работы с Metasploit

-

Ссылка скрыта от гостей

- Работа Metasploit Pro...

Статья Анонимная точка доступа: OrangePi

Ноя 15

- 10 986

- 19

Приветствую гостей и постояльцев Codeby.net!

В этой статье, мы поговорим об одноплатных компьютерах и их практическом применении. Название статьи, говорит само за себя, поэтому, для начала – такая картинка:

Содержание этой статьи будет посвящено тому, как на базе одноплатного компьютера Orange Pi Zero сделать анонимную, домашнюю точку доступа в сеть, включая .onion диапазон сайтов.

Orange Pi Zero, что может быть проще?

Я взял плату с 512 RAM на борту + корпус, стоковая антенна, довольно печальная по характеристикам, и я решил немного ее усовершенствовать - отверстие в корпусе и RP-SMA пигтейл.

В итоге, получилось так:

Позже, я решил, что анонимная AP будет базироваться не на стоковой антенне, а на внешнем Wi-Fi адаптере TP-Link 722 V 1.0 с антенной на 12 dBi.

[ATTACH type="full"...

В этой статье, мы поговорим об одноплатных компьютерах и их практическом применении. Название статьи, говорит само за себя, поэтому, для начала – такая картинка:

Содержание этой статьи будет посвящено тому, как на базе одноплатного компьютера Orange Pi Zero сделать анонимную, домашнюю точку доступа в сеть, включая .onion диапазон сайтов.

Orange Pi Zero, что может быть проще?

Я взял плату с 512 RAM на борту + корпус, стоковая антенна, довольно печальная по характеристикам, и я решил немного ее усовершенствовать - отверстие в корпусе и RP-SMA пигтейл.

В итоге, получилось так:

Позже, я решил, что анонимная AP будет базироваться не на стоковой антенне, а на внешнем Wi-Fi адаптере TP-Link 722 V 1.0 с антенной на 12 dBi.

[ATTACH type="full"...

Статья Установка ArchLinux через Wi-Fi

Ноя 13

- 14 754

- 23

Обычно я ставлю Arch подключившись к инету шнурком. Но бывает что нету проводного интернета под рукой. Тогда приходится подключаться к сети через Wi-Fi. У меня случилась оказия, и я решил проверить, работает ли подключение к вай-фай из образа, поскольку сам уже стопитсот лет не подключал так.

Как обычно, запускаем установку,

Дожидаемся входа в терминал, и набираем последовательно команды:

Откроется wifi-menu со списком доступных точек. Выбираем нужную точку и нажимаем «ок».

Вводим пароль от точки.

Выбираем имя нового подключения.

Подтверждаем создание нового подключения.

При следующем подключении нам нужно будет всего лишь выбрать SSID и ввести пароль.

Теперь проверим есть ли у нас соединение с интернетом, введём

Как видим интернет у нас...

Как обычно, запускаем установку,

Дожидаемся входа в терминал, и набираем последовательно команды:

Код:

# modprobe wl

# depmod -a

# wifi-menu

Откроется wifi-menu со списком доступных точек. Выбираем нужную точку и нажимаем «ок».

Вводим пароль от точки.

Выбираем имя нового подключения.

Подтверждаем создание нового подключения.

При следующем подключении нам нужно будет всего лишь выбрать SSID и ввести пароль.

Теперь проверим есть ли у нас соединение с интернетом, введём

Код:

ping 8.8.8.8

либо

ping ya.ru

Как видим интернет у нас...

Конкурс MITD атака на Андроид приложения

Ноя 12

- 4 544

- 2

Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение

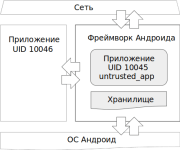

Недавно был обнаружен новый вид атаки, а именно: Man-In-The-Disk, с помощью которого можно скомпрометировать любые Android приложения. В данной статье, будет рассказано, как с помощью простого приложения можно атаковать другие приложения через Внешнее Хранилище. Для того что бы начать, нужно повторить основы безопасности.

ОСНОВЫ БЕЗОПАСНОСТИ АНДРОИД ПРИЛОЖЕНИЯ

Главная концепция — изолирование одного приложения от другого:

Фреймворк Андроида имеет сотни разрешений для разных приложений. И конечно же, самые большие привилегии доступны уже предустановленным приложениям, таким как Радио или Медиа:

Но для чего Андроиду нужно Внешние Хранилище?

Недавно был обнаружен новый вид атаки, а именно: Man-In-The-Disk, с помощью которого можно скомпрометировать любые Android приложения. В данной статье, будет рассказано, как с помощью простого приложения можно атаковать другие приложения через Внешнее Хранилище. Для того что бы начать, нужно повторить основы безопасности.

ОСНОВЫ БЕЗОПАСНОСТИ АНДРОИД ПРИЛОЖЕНИЯ

Главная концепция — изолирование одного приложения от другого:

Фреймворк Андроида имеет сотни разрешений для разных приложений. И конечно же, самые большие привилегии доступны уже предустановленным приложениям, таким как Радио или Медиа:

Но для чего Андроиду нужно Внешние Хранилище?

- Совместное использование медиафайлов между приложениями

- Передача файлов между смартфоном и ПК...

Статья BackdoorMan — обнаружение вредоносных сценариев

Ноя 12

- 2 813

- 0

Обнаружение вредоносных сценариев: BackdoorMan

Главная задача BackdoorMan — помочь веб-мастерам и разработчикам обнаруживать вредоносные сценарии в файлах их сайтов, потому что подавляющему большинству хакеров свойственно оставлять бэкдор на сайте, который они уже взломали. Бэкдор позволяет хакерам сохранять доступ на сайт, даже если владелец сайта сменил пароль аккаунта. Сценарии бэкдора могут занимать от двух строчек кода до сотни и могут сливаться с сотнями файлов, что делает их обнаружение очень непростой задачей, особенно, если бэкдор является неактивным. Существуют общепринятые способы и инструменты для противодействия бэкдорам, включают grep, но BackdoorMan автоматизирует все описанное выше и...

Статья BackBox – дистрибутив для пентеста, основанный на Ubuntu

Ноя 12

- 4 287

- 0

Основанный на Ubuntu PenTest Linux дистрибутив

BackBox – дистрибутив Linux для пентеста, основанный на Ubuntu, который также ориентирован на оценку безопасности и предоставляет набор инструментов для анализа сетевых и информационных систем. Среда рабочего стола BackBox включает в себя полный набор инструментов, необходимых для этического хакинга и проверки безопасности.

Главная задача BackBox — предоставление альтернативной, хорошо настраиваемой и исполнительной системы. BackBox использует легкий менеджер окон Xfce.

Он включает в себя самые используемые инструменты безопасности и анализа Linux, направленные на множество целей, в диапазоне от веб-приложений до сетевого анализа, от стресс-тестов до пассивного прослушивания сети, а также включающие в себя оценку уязвимости, форензик анализ компьютера и эксплуатацию.

Часть преимуществ данного дистрибутива идет из ядра репозитория Launchpad, которое постоянно обновляется до...

BackBox – дистрибутив Linux для пентеста, основанный на Ubuntu, который также ориентирован на оценку безопасности и предоставляет набор инструментов для анализа сетевых и информационных систем. Среда рабочего стола BackBox включает в себя полный набор инструментов, необходимых для этического хакинга и проверки безопасности.

Главная задача BackBox — предоставление альтернативной, хорошо настраиваемой и исполнительной системы. BackBox использует легкий менеджер окон Xfce.

Он включает в себя самые используемые инструменты безопасности и анализа Linux, направленные на множество целей, в диапазоне от веб-приложений до сетевого анализа, от стресс-тестов до пассивного прослушивания сети, а также включающие в себя оценку уязвимости, форензик анализ компьютера и эксплуатацию.

Часть преимуществ данного дистрибутива идет из ядра репозитория Launchpad, которое постоянно обновляется до...

Soft Автоматическая инъекция SQL и инструмент захвата базы данных: sqlmap

Ноя 12

- 6 468

- 0

Sqlmap является открытым инструментом для проведения пентестов, который автоматизирует процесс обнаружения и эксплуатации SQL инъекций, а также процесс захвата серверов базы данных. Он идет с мощным встроенным движком обнаружения и с множеством свойств для выполняющего пентест. Также в нем присутствует широкий диапазон коммутаторов, начиная с fingerprinting базы данных и более обширной выборки данных из нее, и заканчивая получением доступа к лежащей в основе файловой системе и выполнением команд в операционной системе с помощью out-of-band соединения.

Это заинтересует вас:

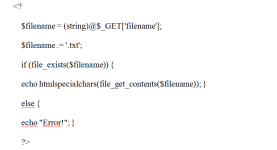

Конкурс Эксплуатация уязвимостей LFI RFI RCE и обход комплексов безопасности.

Ноя 12

- 21 913

- 5

Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение

Приветствую Уважаемых Форумчан и Друзей.

Статья помечена как конкурсная не только для того,чтобы новички представили разнообразие пентеста.

А для вызова интереса и поддержки к участию в конкурсах.

Прошу Вас не голосовать за данную статью.Вместо этого,лучше отдайте свой голос за участников-новичков.

Ни с кем соревноваться не собираюсь,забирать призы тоже (Форум меня уже достаточно одарил).

Я всего лишь скромный брат Великого Codeby,у меня есть Братство Форума,его магия и конечно Ваше внимание.

Linux Forever . Лишь Искусство вечно в этой жизни.Надеюсь на понимание.

Поводом для написания статьи стал вопрос одного из Форумчан под статьёй о сканере,обнаруживающим уязвимости LFI.

Чтобы не раскатывать в ответе обойму на много знаков,решил выписать всё в отдельный пост.

И уж простите меня грешного,но...

Приветствую Уважаемых Форумчан и Друзей.

Статья помечена как конкурсная не только для того,чтобы новички представили разнообразие пентеста.

А для вызова интереса и поддержки к участию в конкурсах.

Прошу Вас не голосовать за данную статью.Вместо этого,лучше отдайте свой голос за участников-новичков.

Ни с кем соревноваться не собираюсь,забирать призы тоже (Форум меня уже достаточно одарил).

Я всего лишь скромный брат Великого Codeby,у меня есть Братство Форума,его магия и конечно Ваше внимание.

Linux Forever . Лишь Искусство вечно в этой жизни.Надеюсь на понимание.

Поводом для написания статьи стал вопрос одного из Форумчан под статьёй о сканере,обнаруживающим уязвимости LFI.

Чтобы не раскатывать в ответе обойму на много знаков,решил выписать всё в отдельный пост.

И уж простите меня грешного,но...

Soft Аргументы командной строки ZMap

Ноя 12

- 2 747

- 2

Перейти к содержанию полного руководства пользователя ZMap на русском языке.

Аргументы командной строкиЭти параметры являются наиболее распространенными при выполнении простого сканирования. Примите во внимание, что некоторые показатели зависят от зонда или выходного модуля, который используется (например, порт назначения не используется при выполнении ICMP Echo Scan).

Код:

-p, --target-port=port – TCP номер порта для сканирования (например, 443);

-o, --output-file=name – файл используется для записи результатов, а также для стандартного потока.

-b, --blacklist-file=path – файл для исключения...