Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Хочешь ворваться в ИБ, DevOps или Python с нуля? До 24 апреля по промокоду CODEBY25 — минус 25% на любой курс Академии Codeby.

Выбери курс: codeby.school/training

Напиши менеджеру @Codeby_Academy — мы на связи с 10:00 до 19:00.

Это ограниченное предложение — потом будет дороже!

Форум информационной безопасности - Codeby.net

Статья C# Как выделить диапазон ячеек в DataGridView

Ноя 07

- 6 211

- 0

Выделение диапазона ячеек в DataGridView

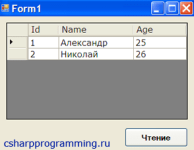

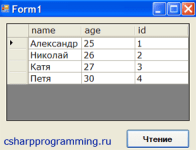

В этой небольшой статье хочу показать на простом примере, как можно программно выделить диапазон ячеек в элементе управления DataGridView.

Чтобы выделить ячейку в элементе DataGridView (dgv) нужно воспользоваться свойством Selected.

Например, в следующем примере показано, как выделить вторую ячейку первой строки.

Если в элементе DataGridView нужно выделить диапазон ячеек, то в таком случае можно воспользоваться циклом.

Например, создадим новый метод SelectRangeOfCells, который будет принимать три значения: начальная и конечная ячейка выделяемого диапазона и номер строки.

Подпишемся на...

В этой небольшой статье хочу показать на простом примере, как можно программно выделить диапазон ячеек в элементе управления DataGridView.

Чтобы выделить ячейку в элементе DataGridView (dgv) нужно воспользоваться свойством Selected.

Например, в следующем примере показано, как выделить вторую ячейку первой строки.

C#:

dgv.Rows[0].Cells[1].Selected = true;Например, создадим новый метод SelectRangeOfCells, который будет принимать три значения: начальная и конечная ячейка выделяемого диапазона и номер строки.

C#:

private void SelectRangeOfCells(int startIndexCell, int endIndexCell, int rowIndex)

{

dgv.ClearSelection();

for (int i = startIndexCell; i endIndexCell; i++)

{

dgv.Rows[rowIndex].Cells[i].Selected = true;

//либо

//dgv[i, rowIndex].Selected = true;

}

}Статья C# Как изменить цвет строки в DataGridView

Ноя 07

- 15 106

- 0

Изменение цвета строки в элементе управления DataGridView

В данной статье хочу показать, как можно изменить цвет строки в элементе управления DataGridView программным путём.

Как изменить цвет всех строк в DataGridView?

В первом примере давайте рассмотрим, как изменить цвет, заданный по умолчанию, для всех строк в элементе управления DataGridView.

Свойство RowsDefaultCellStyle позволяет получить, установить или изменить стиль, применяемый по умолчанию, для всех ячеек строки, а свойство BackColor изменяет цвет строки, а точнее фон каждой её ячейки.

Как изменить цвет выбранной строки в DataGridView?

В следующем примере показано, как можно изменить цвет выбранной или указанной строки в элементе управления DataGridView.

В данной статье хочу показать, как можно изменить цвет строки в элементе управления DataGridView программным путём.

Как изменить цвет всех строк в DataGridView?

В первом примере давайте рассмотрим, как изменить цвет, заданный по умолчанию, для всех строк в элементе управления DataGridView.

C#:

//делаем цвет всех строк (по умолчанию) жёлтым

dataGridView1.RowsDefaultCellStyle.BackColor = Color.Yellow;Свойство RowsDefaultCellStyle позволяет получить, установить или изменить стиль, применяемый по умолчанию, для всех ячеек строки, а свойство BackColor изменяет цвет строки, а точнее фон каждой её ячейки.

Как изменить цвет выбранной строки в DataGridView?

В следующем примере показано, как можно изменить цвет выбранной или указанной строки в элементе управления DataGridView.

C#:

//делаем цвет второй строки розовым...Статья Как заполнить ComboBox

Ноя 07

- 10 247

- 0

Как заполнить элемент управления combobox?

В этой небольшой заметке хочу показать несколько простых способов, с помощью которых Вы сможете заполнить combobox любыми значениями.

И так, для начала создадим Windows Forms приложение, после чего добавим на форму элемент управления combobox. Затем с помощью метода Add заполним combobox (cmbBox), а точнее содержащуюся в нём коллекцию объектов Items, несколькими значениями, например:

Запускаем приложение и видим, что теперь выпадающее меню содержит два новых элемента.

Но, иногда бывают ситуации, когда нужно заполнить combobox сразу же большим количеством значений, которые например, содержаться в каком-нибудь массиве. В таком случае можно воспользоваться методом AddRange, например:

[ATTACH...

В этой небольшой заметке хочу показать несколько простых способов, с помощью которых Вы сможете заполнить combobox любыми значениями.

И так, для начала создадим Windows Forms приложение, после чего добавим на форму элемент управления combobox. Затем с помощью метода Add заполним combobox (cmbBox), а точнее содержащуюся в нём коллекцию объектов Items, несколькими значениями, например:

C#:

cmbBox.Items.Add("бананы");

cmbBox.Items.Add("киви");Но, иногда бывают ситуации, когда нужно заполнить combobox сразу же большим количеством значений, которые например, содержаться в каком-нибудь массиве. В таком случае можно воспользоваться методом AddRange, например:

C#:

string [] fruit = {"апельсины", "яблоки", "виноград", "манго"};

cmbBox.Items.AddRange(fruit);Статья Как очистить listbox в C#

Ноя 07

- 19 121

- 0

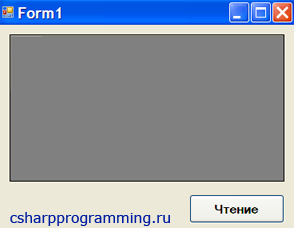

Небольшая заметка, в которой хочу показать, как очистить listBox. Задача встречается довольно часто и имеет очень простое решение. И так для начала создадим небольшое Windows Forms приложение, после чего поместим на форму: элемент управления listBox и кнопку, при нажатии на которую будет выполняться очистка. Каркас готов и теперь можно добавить несколько любых записей.

Когда Вы добавляете новую запись в listBox, она автоматически попадает в коллекции объектов Items, где хранится на протяжении всего жизненного цикла Вашего приложения. Поэтому, для того чтобы очистить listBox, необходимо просто удалить все элементы, которые содержатся внутри данной коллекции. Например, это можно сделать с помощью метода Clear.

результат

Читайте также:

Когда Вы добавляете новую запись в listBox, она автоматически попадает в коллекции объектов Items, где хранится на протяжении всего жизненного цикла Вашего приложения. Поэтому, для того чтобы очистить listBox, необходимо просто удалить все элементы, которые содержатся внутри данной коллекции. Например, это можно сделать с помощью метода Clear.

C#:

private void button1_Click(object sender, EventArgs e)

{

listBox1.Items.Clear();

}Читайте также:

- ...

Soft Metasploit Express — руководство для начинающих

Ноя 07

- 4 982

- 0

О руководстве Metasploit Express

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Express. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Express в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

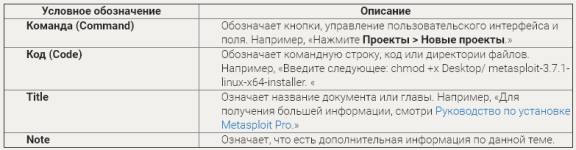

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit...

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Express. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Express в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

- О руководстве;

- Перед тем как начать;

- Обзор Metasploit Express;

- Давайте приступим.

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit...

Soft Сканирование уязвимостей с Nexpose

Ноя 07

- 12 351

- 3

Сканирование и анализ уязвимостей – это процесс, с помощью которого можно обнаружить и оценить уязвимости в пределах сетевой инфраструктуры. Уязвимость – это характеристика данных, которую злоумышленник может использовать для получения несанкционированного доступа к конфиденциальным данным. Для предотвращения несанкционированного доступа важно выявить и устранить недостатки безопасности и уязвимости, которые могут подвергнуть актив нападению.

Можно использовать NeXpose, чтобы сканировать сеть на наличие уязвимостей. NeXpose идентифицирует активные сервисы, открытые порты и приложения на каждой машине. Программа пытается найти уязвимости, которые могут существовать на основе атрибутов известных сервисов и приложений. NeXpose показывает результаты в отчете, вы можете определить приоритеты уязвимости, основанные на факторе риска, и выбрать наиболее эффективный способ для устранения уязвимостей.

Существует несколько способов для использования Metasploit Pro и NeXpose. Metasploit Pro...

Можно использовать NeXpose, чтобы сканировать сеть на наличие уязвимостей. NeXpose идентифицирует активные сервисы, открытые порты и приложения на каждой машине. Программа пытается найти уязвимости, которые могут существовать на основе атрибутов известных сервисов и приложений. NeXpose показывает результаты в отчете, вы можете определить приоритеты уязвимости, основанные на факторе риска, и выбрать наиболее эффективный способ для устранения уязвимостей.

Существует несколько способов для использования Metasploit Pro и NeXpose. Metasploit Pro...

Soft Проверка уязвимостей, обнаруженных Nexpose

Ноя 07

- 3 102

- 0

Валидация уязвимостей с Nexpose

Мастер проверки уязвимостей предоставляет управляемый интерфейс, который поможет вам перенести данные уязвимости Nexpose в проект и использовать их. Существует несколько способов перенести данные Nexpose в проект с помощью Мастера проверки уязвимостей:

Мастер проверки уязвимостей предоставляет управляемый интерфейс, который поможет вам перенести данные уязвимости Nexpose в проект и использовать их. Существует несколько способов перенести данные Nexpose в проект с помощью Мастера проверки уязвимостей:

- Importing Existing Sites — вы можете выбрать несколько сайтов, из которых хотите импортировать хосты. Metasploit Pro использует все хосты и связанную с ними информацию об уязвимости из выбранных сайтов и хранит эту информацию в проекте. Metasploit Pro импортирует лишь те уязвимости, для которых есть соответствующие эксплойт-модули. Чтобы получить больше информации о том, как импортировать и использовать уязвимости с помощью Мастера проверки, см. «Импорт и эксплуатация уязвимостей Nexpose».

- Running a Nexpose Scan — вы можете указать хосты, которые хотите сканировать на...

C# Функция автозавершения для textbox

Ноя 07

- 3 854

- 4

Автозавершение при вводе данных в textbox

В этой небольшой статье хочу показать на простом примере, как добавить возможность автозавершения при вводе данных в элемент управления textbox.

Создадим новый проект типа Windows Forms Application на языке c#.

Добавим на форму два элемента управления: Button (кнопка) и TextBox (текстовое поле).

Для реализации автоматического завершения выполним следующие действия:

1. Установим свойство MultiLine, элемента управления textBox, в значение false.

2. Создадим новый метод CreateAutoCompleteList.

3. Создадим список слов для автозавершения.

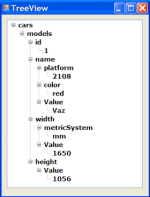

В данном примере для хранения слов будет использоваться xml файл, данные из которого будут считываться, при запуске приложения, в специальную встроенную коллекцию типа AutoCompleteStringCollection.

Структура xml файла приведена на...

В этой небольшой статье хочу показать на простом примере, как добавить возможность автозавершения при вводе данных в элемент управления textbox.

Создадим новый проект типа Windows Forms Application на языке c#.

Добавим на форму два элемента управления: Button (кнопка) и TextBox (текстовое поле).

Для реализации автоматического завершения выполним следующие действия:

1. Установим свойство MultiLine, элемента управления textBox, в значение false.

2. Создадим новый метод CreateAutoCompleteList.

C#:

private void CreateAutoCompleteList()

{

}В данном примере для хранения слов будет использоваться xml файл, данные из которого будут считываться, при запуске приложения, в специальную встроенную коллекцию типа AutoCompleteStringCollection.

Структура xml файла приведена на...

Soft Metasploitable3 — умышленно уязвимая машина для проведения тестирования на взлом

Ноя 07

- 11 637

- 7

Умышленно уязвимая машина для проведения тестирования на взлом: metasploitable3

Скачать metasploitable3

Metasploitable3 является бесплатной виртуальной машиной, которая позволяет симулировать атаки в значительной степени используя Metasploit. Она применялась людьми, работающими в сфере безопасности, по многим причинам: таким как обучение правильной эксплуатации сети, разработка эксплойтов, тестирование программного обеспечения, проведение технических собеседований, демонстрации продаж или просто используется фанатами CTF ради собственной забавы.

Уязвимые приложения и службы

Статья VolUtility — фреймворк веб интерфейса Volatility

Ноя 07

- 3 759

- 0

Структура веб интерфейса Volatility

Многие пользователи используют веб интерфейс одного из самых популярных криминалистических фреймворков — The Volatility Framework. The Volatility Framework является полностью открытой коллекцией инструментов, реализованных в Python в соответствии с GNU General Public License, для извлечения цифровых артефактов из образцов энергозависимой памяти (RAM).

Веб-интерфейс для анализа энергозависимой памяти (Web Interface for Volatility Memory Analysis), VolUtility запускает плагины и сохраняет выходные данные в базе данных mongo. Этот фреймворк веб-интерфейса извлекает файлы из плагинов (которые поддерживают dump-dir) и хранят их в базе данных, а также ищет во всех плагинах и в содержимом файлов с помощью строки поиска и правил yara. Позволяет вам продолжать работу с несколькими образами в одной базе данных.

Установка...