Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Установка Kali Linux на смартфон или планшет

Мар 14

- 32 813

- 29

При упоминании об операционной системе Linux обычный пользователь ПК впадает в легкий ступор. Для большинства юзеров это что то из области высоких информационных технологий. Это одновременно и правда и миф. Освоить ее не сложнее, чем привычный продукт Microsoft. И в то же время в умелых руках это грозное оружие как хакеров, так и сисадминов.

Особое положение в линейке занимает - Kali Linux. Знаменитая дочка не просто автомат калашникова, а крылатая ракета с ядерной боеголовкой. Но поскольку подрастающее поколение постепенно отдаляется от персональных компьютеров, отдавая предпочтение смартфонам и планшетам, хочу и им предоставить возможность познакомиться с этим чудом человеческой мысли.

Наверняка в каждом доме валяются не один и не два смартфона или планшета, вышедших из моды. А я расскажу вам как установить Kali Linux на Android устройство. Для этого даже не понадобятся root права!

Для начала необходимо удостовериться что на устройстве есть не менее 4 GB свободной памяти...

Особое положение в линейке занимает - Kali Linux. Знаменитая дочка не просто автомат калашникова, а крылатая ракета с ядерной боеголовкой. Но поскольку подрастающее поколение постепенно отдаляется от персональных компьютеров, отдавая предпочтение смартфонам и планшетам, хочу и им предоставить возможность познакомиться с этим чудом человеческой мысли.

Наверняка в каждом доме валяются не один и не два смартфона или планшета, вышедших из моды. А я расскажу вам как установить Kali Linux на Android устройство. Для этого даже не понадобятся root права!

Для начала необходимо удостовериться что на устройстве есть не менее 4 GB свободной памяти...

Статья Punto Switcher снятие пароля с "Дневник" (diary.dat)

Мар 13

- 5 948

- 1

Многие вирусописатели и хакеры используют Punto Switcher для задач кейлоггера (включая функцию дневник), не забывая установить пароль от лишних глаз.

Стандартное место для punto-switcher-setup-4.4.3-bild-407

но файл Дневника - "diary.dat"...

Дневник Punto Switcher поможет сохранить и упорядочить текстовую информацию, которую вы набираете на клавиатуре. Это может быть полезно для цитирования переписки в социальных сетях, на форумах и в чатах, для восстановления текста после сбоя компьютера или необратимого изменения документа и т. д. С помощью дневника Punto Switcher можно:

- Автоматически записывать текст из буфера обмена.

- Записать информацию, набираемую на клавиатуре.

- Сохранить выделенный текст с помощью горячих клавиш.

- Искать и выборочно просматривать сохраненную информацию.

- Удалить сохраненные записи.

C:\Users\{USER}\AppData\Roaming\Yandex\Punto Switcher\User Dataно файл Дневника - "diary.dat"...

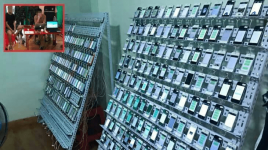

Статья Xposed: Android-Ферма девайсов для каких-то нужд

Мар 13

- 7 266

- 8

А давайте создадим ферму девайсов, которые должны будут выполнять какие-то действия и так, чтобы это было удобно и беспалевно?

Сразу предупрежу что это будет серия статей о том, как сформировать подобную ферму для своих нужд (может быть вы хотите построить автоматизированную систему тестирования вашего мобильного приложения, а может, быть и скликивать рекламу или регистрировать аккаунты), но предупрежу сразу что все статьи написаны в ознакомительных целях. И да, я буду говорить только в рамках Xposed Framework (Magisk и прочие новомодные штуки пока не будем рассматривать).

Как могут определить такую ферму antifraud системыи побанить ваши аккаунты? Тут огромый простор для фантазий и самое первое что приходит в голову дак это:

- Все девайсы всегда стоят на зарядке и это не похоже на поведение живых пользователей. У вас телефоны всегда на зарядке?

- GPS у них тоже в одном положении, они не двигаются

- Симки отсутсвуют почти у всех...

Статья Изучаем Python на практике. Конвертируем cookies Google Chrome из txt в json.

Мар 12

- 6 748

- 1

Это третья статья авторского цикла "Изучаем Python на практике".

Предыдущие части:

Есть такая проблема - когда есть "бэкап" (ну мы то знаем, что это на самом деле ) кук Google Chrome в формате txt, но для того, что бы их снова импортировать в браузер, нужно конвертировать их файл в формате json. В сети ходит скрипт на PHP, но его неудобно использовать, так как нужен запущенный веб сервер...

) кук Google Chrome в формате txt, но для того, что бы их снова импортировать в браузер, нужно конвертировать их файл в формате json. В сети ходит скрипт на PHP, но его неудобно использовать, так как нужен запущенный веб сервер...

Предыдущие части:

- Изучаем Python на практике. Пишем чекер SSH серверов

- Изучаем Python на практике. Пишем аналог утилит wc и split (для подсчета строк и разрезания текстовых файлов)

Есть такая проблема - когда есть "бэкап" (ну мы то знаем, что это на самом деле

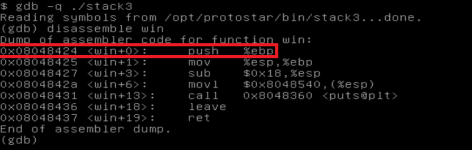

Статья Переполнение буфера и перезапись указателя на функцию - Изучение методов эксплуатации на примерах, часть 4

Мар 12

- 7 032

- 9

Все части переполнение буфера

Предыдущая часть Использование среды переменных окружения для переполнения буфера - разработка эксплойтов, часть 3

Следующая часть Переполнение буфера и перезапись адреса возврата - разработка эксплойтов, часть 5

Привет Codeby =) В предыдущей статье мы научились использовать среду переменных окружения для переполнения буфера, что само по себе уже не плохо. В этой статье мы познакомимся с новым принципом при переполнение буфера и немного поиграем с адресами памяти. Поехали!!!

Описание ExploitMe

Stack3...

Предыдущая часть Использование среды переменных окружения для переполнения буфера - разработка эксплойтов, часть 3

Следующая часть Переполнение буфера и перезапись адреса возврата - разработка эксплойтов, часть 5

Привет Codeby =) В предыдущей статье мы научились использовать среду переменных окружения для переполнения буфера, что само по себе уже не плохо. В этой статье мы познакомимся с новым принципом при переполнение буфера и немного поиграем с адресами памяти. Поехали!!!

Описание ExploitMe

Stack3...

Статья Использование среды переменных окружения для переполнения буфера - Изучение методов эксплуатации на примерах, часть 3

Мар 11

- 6 551

- 8

Все части переполнение буфера

Предыдущая часть Переполнение буфера и перезапись переменных к конкретному значению - разработка эксплойтов, часть 2

Следующая часть Переполнение буфера и перезапись указателя на функцию - разработка эксплойтов, часть 4

Привет Codeby =) В предыдущей статье мы научились перезаписывать значение переменной к конкретному значению используя уязвимость переполнения буфера. Не будем останавливаться на достигнутом, двигаемся дальше...

Описание ExploitMe

Stack2 смотрит на переменные окружения, и как они могут быть...

Предыдущая часть Переполнение буфера и перезапись переменных к конкретному значению - разработка эксплойтов, часть 2

Следующая часть Переполнение буфера и перезапись указателя на функцию - разработка эксплойтов, часть 4

Привет Codeby =) В предыдущей статье мы научились перезаписывать значение переменной к конкретному значению используя уязвимость переполнения буфера. Не будем останавливаться на достигнутом, двигаемся дальше...

Описание ExploitMe

Stack2 смотрит на переменные окружения, и как они могут быть...

Статья Регистрируем пользовательскую активность под Windows или «Напиши мне кейлоггер»

Мар 11

- 8 735

- 2

Привет-привет!

Хочу рассказать об одном интересном опыте, триггером для получения которого стал мой товарищ, проходивший собеседование в одну структуру исполнительной власти одного государства. Чтобы ни у кого не возникло никаких ассоциаций с реальностью (так как, разумеется, история полностью выдуманная), назовем оное государство Фракцией Рептилоидов (ФР), а оную структуру Большой Статистической Флуктуацией (БСФ). Итак, приходит мой друг в здание, где расположилось БСФ ФР, просачивается через 100500 механизмов биометрической аутентификации (забыл сказать, структура занимается сверхсекретными делами государства и напрямую связана с безопасностью, поэтому охрана мероприятия на высшем уровне) и оказывается в оборудованной по последнему слову технике комнатке, в которой нет места отваливающемуся линолеуму и валяющимся-на-проходе огрызкам проводов, где в него с порога шарашат оригинальным предложением: «А вот если я тебе прямо сейчас дам ноутбук, напишешь мне кейлоггер?!».

Хочу рассказать об одном интересном опыте, триггером для получения которого стал мой товарищ, проходивший собеседование в одну структуру исполнительной власти одного государства. Чтобы ни у кого не возникло никаких ассоциаций с реальностью (так как, разумеется, история полностью выдуманная), назовем оное государство Фракцией Рептилоидов (ФР), а оную структуру Большой Статистической Флуктуацией (БСФ). Итак, приходит мой друг в здание, где расположилось БСФ ФР, просачивается через 100500 механизмов биометрической аутентификации (забыл сказать, структура занимается сверхсекретными делами государства и напрямую связана с безопасностью, поэтому охрана мероприятия на высшем уровне) и оказывается в оборудованной по последнему слову технике комнатке, в которой нет места отваливающемуся линолеуму и валяющимся-на-проходе огрызкам проводов, где в него с порога шарашат оригинальным предложением: «А вот если я тебе прямо сейчас дам ноутбук, напишешь мне кейлоггер?!».