Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Soft Event Log Explorer for Windows event log analysis

Мар 11

- 3 772

- 0

Event Log Explorer for Windows event log analysis

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

Не всегда хватает инструмента Windows для поиска и изучения событий.

На официальном сайте можно скачать обе версии и зарегистрировать их на себя, производитель позволяет такую операцию, вот мой пример

Мне нравится использовать обе версии.

Event Log Explorer - эффективное программное решение для просмотра, анализа и мониторинга событий, записанных в журналах событий Microsoft Windows. Event Log Explorer значительно упрощает и ускоряет анализ журналов событий (безопасность, приложение, система, настройка, служба каталогов, DNS и другие).

Event Log Explorer расширяет стандартную функциональность Windows Event Viewer и предоставляет множество...

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

Не всегда хватает инструмента Windows для поиска и изучения событий.

На официальном сайте можно скачать обе версии и зарегистрировать их на себя, производитель позволяет такую операцию, вот мой пример

Мне нравится использовать обе версии.

Event Log Explorer - эффективное программное решение для просмотра, анализа и мониторинга событий, записанных в журналах событий Microsoft Windows. Event Log Explorer значительно упрощает и ускоряет анализ журналов событий (безопасность, приложение, система, настройка, служба каталогов, DNS и другие).

Event Log Explorer расширяет стандартную функциональность Windows Event Viewer и предоставляет множество...

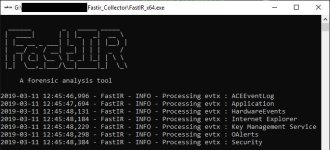

Soft Fastir Collector - Author Sébastien Larinier

Мар 11

- 3 683

- 0

FastIR Collector - это инструмент для сбора данных «Fast Forensic». Традиционная криминалистика достигла своего предела с постоянным развитием информационных технологий. С экспоненциально растущим размером жестких дисков их копирование может занять несколько часов, а объем данных может быть слишком большим для быстрого и эффективного анализа.

«Fast Forensic» позволяет ответить на эти вопросы. Он направлен на извлечение ограниченного, но с высокой информационной ценностью объема данных. Эти целевые данные являются наиболее последовательными и важными для аналитика реагирования на инциденты и позволяют аналитику быстро собирать артефакты и, таким образом, иметь возможность быстро принимать решения о случаях.

FastIR Collector предназначен для извлечения наиболее известного артефакта Windows, используемого различными вредоносными программами. Это помогает аналитику быстро принимать решения о состоянии приобретенной системы: взломана она или нет.

Классические инструменты судебной...

«Fast Forensic» позволяет ответить на эти вопросы. Он направлен на извлечение ограниченного, но с высокой информационной ценностью объема данных. Эти целевые данные являются наиболее последовательными и важными для аналитика реагирования на инциденты и позволяют аналитику быстро собирать артефакты и, таким образом, иметь возможность быстро принимать решения о случаях.

FastIR Collector предназначен для извлечения наиболее известного артефакта Windows, используемого различными вредоносными программами. Это помогает аналитику быстро принимать решения о состоянии приобретенной системы: взломана она или нет.

Классические инструменты судебной...

Soft Forensic Scanner - Author H.Carvey

Мар 11

- 3 385

- 0

Forensic Scanner это мини комбайн содержащий в себе 44 готовых инструмента.

Шаг 1. Смонтируйте файл образа. Первый шаг к использованию сканера Forensic - это монтирование файла образа как доступного тома.

Есть ряд инструментов и методов, доступных для этого...

- acmru.pl

- appcertdlls.pl

- appcompatcache.pl

- appinitdlls.pl

- arpcache.pl

- direct.pl

- emdmgmt.pl

- esent.pl

- evtrpt.pl

- filehistory.pl

- hosts.pl

- imagefile.pl

- imm32.pl

- mndmru.pl

- mp2.pl

- muicache.pl

- networklist.pl

- ntshrui.pl

- prefetch.pl

- runmru.pl

- samparse.pl

- shellbags.pl

- soft_run.pl

- spoolsv.pl

- spp_clients.pl

- ssid.pl

- sysinternals.pl

- tasks.pl

- tif.pl

- tsclient.pl

- typedpaths.pl

- typedurls.pl

- typedurlstime.pl

- user_run.pl

- userassist.pl

- usertemp.pl

- visal.pl

- win_dll.pl

- win_temp.pl

- winbackup.pl

- winlogon.pl

- wordwheelquery.pl

- ws2_32.pl

- zeus.pl

Есть ряд инструментов и методов, доступных для этого...

Статья Переполнение буфера и перезапись переменных к конкретному значению - Изучение методов эксплуатации на примерах, часть 2

Мар 11

- 6 905

- 3

Все части переполнение буфера

Предыдущая часть Переполнение буфера и перезапись значения переменных - разработка эксплойтов, часть 1

Следующая часть Использование среды переменных окружения для переполнения буфера - разработка эксплойтов, часть 3

Доброго времени суток, посетители портала Codeby =) В предыдущей статье мы научились перезаписывать значение переменной используя уязвимость переполнения буфера. Ну чтож скажу я, продолжим изучать эту уязвимость.

Описание ExploitMe

На этом...

Статья Переполнение буфера и перезапись значения переменных - Изучение методов эксплуатации на примерах, часть 1

Мар 10

- 20 400

- 24

Все части переполнение буфера

Следующая часть Переполнение буфера и перезапись переменных к конкретному значению - разработка эксплойтов, часть 2

Доброго времени суток, посетители портала Codeby =) Решил написать цикл статей посвященный эксплуатации бинарных уязвимостей, в народе это называется чёрной магией. В сети есть куча статей и материалов на эту тему, а четкого пути так и не видно... Потому, что надо обладать огромным багажом знаний... Так как же научиться писать эксплойты? Находить 0дей уязвимости, обходить такие защиты, как DEP\ASLR ? Ответ прост нужна практика, практика и еще раз практика, чем мы с вами сейчас и займемся. Я буду вашим проводником.

В сети был такой учебный ресурс, как

Exploit Exercises...

Следующая часть Переполнение буфера и перезапись переменных к конкретному значению - разработка эксплойтов, часть 2

Доброго времени суток, посетители портала Codeby =) Решил написать цикл статей посвященный эксплуатации бинарных уязвимостей, в народе это называется чёрной магией. В сети есть куча статей и материалов на эту тему, а четкого пути так и не видно... Потому, что надо обладать огромным багажом знаний... Так как же научиться писать эксплойты? Находить 0дей уязвимости, обходить такие защиты, как DEP\ASLR ? Ответ прост нужна практика, практика и еще раз практика, чем мы с вами сейчас и займемся. Я буду вашим проводником.

В сети был такой учебный ресурс, как

Ссылка скрыта от гостей

.Exploit Exercises...

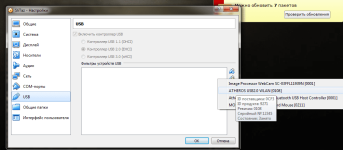

Статья SliTaz Настройка USB WiFi адаптера TL-w722n.

Мар 09

- 3 832

- 1

Приветствие/Предисловие

Приветствую всех читателей Сodeby.net!

Как и ожидалось SliTaz проявил себя на первых шагах своего использования, это как раз сказывается на том что в дистрибутиве нет ни чего лишнего, только самое необходимое для его работы.

Конечно это сказывается содержание пакетов, оно по сути минимально, но как раз этого и хотелось при выборе дистрибутива.

Прочитав официальные маны

Для работы WiFi адаптера...

Приветствую всех читателей Сodeby.net!

Как и ожидалось SliTaz проявил себя на первых шагах своего использования, это как раз сказывается на том что в дистрибутиве нет ни чего лишнего, только самое необходимое для его работы.

Конечно это сказывается содержание пакетов, оно по сути минимально, но как раз этого и хотелось при выборе дистрибутива.

Прочитав официальные маны

Ссылка скрыта от гостей

Ссылка скрыта от гостей

, судя по своему уже имеющемуся скромному опыту использования Linux, решил даже и не начинать пробовать настраивать соединения без установки прошивок под свой адаптер, набрав в гугле "slitaz w722n" убедился в своих догадках, так же думаю пляски потребуются для всех адаптеров, ну или по крайней мере для их большинства.Для работы WiFi адаптера...

Отмычки и замки или "Старая песня о главном"

Мар 07

- 6 116

- 12

УМЕЕШЬ ЧТО ТО ДЕЛАТЬ? УМЕЙ И ДЕЛАЙ, А ТО К ЧЕМУ ДУША ЛЕЖИТ, ДЕЛАЙ СМЕЛО!!!

Формат статьи:

Поверхностнно-информативно-развлекательный для теоретиков и начинающих. У автора, статьи разные бывали и все же в мастерстве “пера и слога” он дебютант.

Девиз автора: Смог он - сможешь и ты, если не смог никто - будь первым!

Цель статьи:

Дать образы инструмента и замков(евро стандарт),если вдруг кто то думал, что в Европе дверь подпирают сапогом или вилами. (хотя и такое видал, в цыганскoм районe ключ торчит снаружи, но там тоже вилы, точнее там есть риск быть поднятыми на вилах)

А так же если вы собирались или же купили замок как на видео ниже то после просмотра вам станет ясно почему стоит пересмотреть свои взгляды на замки подобного класса.

Автор не претендует на корректность терминов и уникальность материала, он всего лишь излагает свои мысли дабы пробудить интерес к мало освещенной теме на форуме. Если одному из тысячи будет прок, то считаю, что старался...

Формат статьи:

Поверхностнно-информативно-развлекательный для теоретиков и начинающих. У автора, статьи разные бывали и все же в мастерстве “пера и слога” он дебютант.

Девиз автора: Смог он - сможешь и ты, если не смог никто - будь первым!

Цель статьи:

Дать образы инструмента и замков(евро стандарт),если вдруг кто то думал, что в Европе дверь подпирают сапогом или вилами. (хотя и такое видал, в цыганскoм районe ключ торчит снаружи, но там тоже вилы, точнее там есть риск быть поднятыми на вилах)

А так же если вы собирались или же купили замок как на видео ниже то после просмотра вам станет ясно почему стоит пересмотреть свои взгляды на замки подобного класса.

Автор не претендует на корректность терминов и уникальность материала, он всего лишь излагает свои мысли дабы пробудить интерес к мало освещенной теме на форуме. Если одному из тысячи будет прок, то считаю, что старался...