Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Криминалистическая экспертиза мобильных устройств - порядок проведения

Май 11

- 26 371

- 14

Содержание статьи:

Мобильные устройства, в частности сотовые телефоны, используются при совершении преступлений достаточно давно. Однако криминалистический анализ данных...

- Представление объекта на экспертизу

- Идентификация объекта

- Подготовка к исследованию

- Изоляция объекта

- Извлечение данных

- Ручное извлечение данных

- Извлечение данных на логическом уровне

- Извлечение данных на физическом уровне

- Извлечение данных из интегральной схемы памяти или «Chip-off»

- Извлечение данных на микроуровне

- Верификация полученных результатов

- Составление заключения

Мобильные устройства, в частности сотовые телефоны, используются при совершении преступлений достаточно давно. Однако криминалистический анализ данных...

Статья ProcDump encryption *.dmp с помощью Mimikatz

Май 10

- 5 385

- 0

Уже не впервой хакеры используют для разведки и сбора готовые программы как пример ProcDump.

Инструмент который будем использовать для раскрытия файла дампа - Mimikatz

У нас на форуме есть статья Ох уж этот Mimikatz

В нашем конкретном примере хакер использовал для сбора информации ProcDump и сделал дамп процеса lsass (сервис проверки подлинности локальной системы безопасности (англ. Local Security Authority Subsystem Service, LSASS) — часть операционной системы Windows, отвечающая за авторизацию локальных пользователей отдельного компьютера).

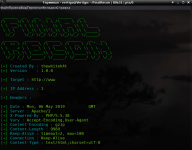

Начнем сразу с ошибки, если у Вас результат будет как на картинке ниже, то Вы просто не угадали с разрядностью Mimikatz (на PrtSc запущена версия х64)

Запускаем cmd или PowerShell заранее я скопировал в папку с Mimikatz файл "lsass.dmp" который был создам хакером с помощью ProcDump,

далее указаны команды:

Инструмент который будем использовать для раскрытия файла дампа - Mimikatz

У нас на форуме есть статья Ох уж этот Mimikatz

В нашем конкретном примере хакер использовал для сбора информации ProcDump и сделал дамп процеса lsass (сервис проверки подлинности локальной системы безопасности (англ. Local Security Authority Subsystem Service, LSASS) — часть операционной системы Windows, отвечающая за авторизацию локальных пользователей отдельного компьютера).

Начнем сразу с ошибки, если у Вас результат будет как на картинке ниже, то Вы просто не угадали с разрядностью Mimikatz (на PrtSc запущена версия х64)

Запускаем cmd или PowerShell заранее я скопировал в папку с Mimikatz файл "lsass.dmp" который был создам хакером с помощью ProcDump,

далее указаны команды:

Код:

.\mimikatz.exe...Статья Аутентификация и авторизация в микросервисных приложениях [Часть 1]

Май 09

- 12 627

- 10

Доброго времени суток, codeby.

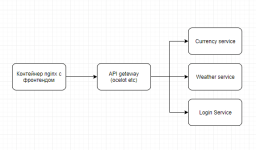

Сегодня хочу рассказать об обеспечение безопасности микросервисного приложения. Тема довольно интересная и поистине творческая: существует довольно большое множество способов, которые меняются от системы к системе. В рамках двух статей я постараюсь дать хорошие теоретические знания вопроса и практическую реализацию одного из рецептов. Я решил разделить материал, так первая статья будет про теорию а вторая будет чисто практической. Статьи сосредоточены на механизме авторизации и аутентификации, поэтому читателю предлагается самостоятельное погружение в тему микросервисов и их архитектуры. Однако небольшие отступления, дабы читатель видел картину целиком, всё таки будут присутствовать.

В качестве приложения для примера - выбраны микросервисы, из моей статьи о docker. Читателю также предлагается ознакомиться с ними самостоятельно. Стоит сказать, что приложение было модифицировано. Фронтенд вынесен в контейнер с ngnix, о чём я также расскажу во второй...

Сегодня хочу рассказать об обеспечение безопасности микросервисного приложения. Тема довольно интересная и поистине творческая: существует довольно большое множество способов, которые меняются от системы к системе. В рамках двух статей я постараюсь дать хорошие теоретические знания вопроса и практическую реализацию одного из рецептов. Я решил разделить материал, так первая статья будет про теорию а вторая будет чисто практической. Статьи сосредоточены на механизме авторизации и аутентификации, поэтому читателю предлагается самостоятельное погружение в тему микросервисов и их архитектуры. Однако небольшие отступления, дабы читатель видел картину целиком, всё таки будут присутствовать.

В качестве приложения для примера - выбраны микросервисы, из моей статьи о docker. Читателю также предлагается ознакомиться с ними самостоятельно. Стоит сказать, что приложение было модифицировано. Фронтенд вынесен в контейнер с ngnix, о чём я также расскажу во второй...

Soft Инструменты для разведки Finalrecon и ReconT

Май 08

- 3 871

- 1

Приветствую Друзей и Уважаемых Форумчан.

Сегодня рассмотрим несколько инструментов для разведки.

Поскольку они немногим идентичны,не вижу смысла для каждого делать отдельный обзор.

В качестве цели побудет немного один и тот же ресурс.

Тестируемый ресурс в список неблагонадёжных попал скорее всего из-за ошибки одного из клиентов.

Что там произошло при взаиморасчётах - не моё дело, но признаков того, что он был создан с целью мошенничества, обнаружено не было.

Начнём с FinalRecon.

Инструмент был создан thewhiteh4t из Нью-Дели.

Установка:

Опции можно использовать как отдельно,так и последовательно с параметром --full:

...

Сегодня рассмотрим несколько инструментов для разведки.

Поскольку они немногим идентичны,не вижу смысла для каждого делать отдельный обзор.

В качестве цели побудет немного один и тот же ресурс.

Тестируемый ресурс в список неблагонадёжных попал скорее всего из-за ошибки одного из клиентов.

Что там произошло при взаиморасчётах - не моё дело, но признаков того, что он был создан с целью мошенничества, обнаружено не было.

Начнём с FinalRecon.

Инструмент был создан thewhiteh4t из Нью-Дели.

Установка:

Код:

# git clone https://github.com/thewhiteh4t/FinalRecon.git

# cd FinalRecon/

# pip3 install -r requirements.txt

# chmod +x finalrecon.py

# python3 finalrecon.py -h

Код:

# python3 finalrecon.py --sslinfo url_цели

# python3 finalrecon.py --whois url_цели

# python3 finalrecon.py --headers url_цели

# python3 finalrecon.py --crawl url_целиСтатья Установка OS Android на Raspberry Pi 3

Май 07

- 21 398

- 4

Содержание статьи:

1. Введение

2. Шаги для установки

3. Установка Terrarium TV

4. Заключение

Операционная система Android не спешит выходить на Raspberry Pi, хотя и использует процессор ARM.

Есть пакеты, которые безо всяких проблем могут быть установлены на Pi и позволить системе Android работать в полную силу.

Я перепробовал многие из этих пакетов в прошлом с переменным успехом.

Недавно я снова искал версию операционной системы Android для установки на Pi 3 и наткнулся на достаточно интересную сборку, скачанную с сайта konstakang.com.

Он запускает модифицированные версии установки LineageOS 14.1 (Android 7.1.2) для Raspberry Pi 3.

Он поставляется с базовым браузером, папкой с файлами и несколькими другими приложениями.

Play Store не установлен, что было достаточно хорошо для меня, так как я...

1. Введение

2. Шаги для установки

3. Установка Terrarium TV

4. Заключение

1. Введение

Операционная система Android не спешит выходить на Raspberry Pi, хотя и использует процессор ARM.

Есть пакеты, которые безо всяких проблем могут быть установлены на Pi и позволить системе Android работать в полную силу.

Я перепробовал многие из этих пакетов в прошлом с переменным успехом.

Недавно я снова искал версию операционной системы Android для установки на Pi 3 и наткнулся на достаточно интересную сборку, скачанную с сайта konstakang.com.

Он запускает модифицированные версии установки LineageOS 14.1 (Android 7.1.2) для Raspberry Pi 3.

Он поставляется с базовым браузером, папкой с файлами и несколькими другими приложениями.

Play Store не установлен, что было достаточно хорошо для меня, так как я...

Статья Обзор анализатора трафика NetFlow SolarWinds [Часть 2]

Май 06

- 3 166

- 0

Ссылка скрыта от гостей

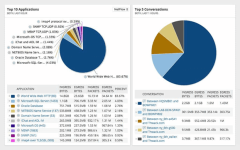

Если у вас небольшая сеть, и вы не чувствуете, что можете оправдать расходы, связанные с использованием первоклассного анализатора трафика NetFlow, вам следует рассмотреть бесплатный

Ссылка скрыта от гостей

(

Ссылка скрыта от гостей

). Этот инструмент имеет приятный внешний вид, который ничем не уступает платному инструменту SolarWinds, однако он не обладает таким...Статья Обзор анализатора трафика NetFlow SolarWinds [Часть 1]

Май 05

- 4 669

- 1

Ссылка скрыта от гостей

SolarWinds (

Ссылка скрыта от гостей

(NTA)) вполне можно назвать анализатором сетевого трафика, поскольку он обрабатывает не только исходный Cisco NetFlow, но и многие его варианты от других производителей, а также первичную альтернативу NetFlow, sFlow. (Вот почему мы рассмотрели NTA в нашем обзоре

Ссылка скрыта от гостей

)SolarWinds NTA - это не автономный инструмент, а скорее модуль, который можно добавить В

Ссылка скрыта от гостей

Статья TeamViewer encryption tvr.cfg или разбор конфигурации TeamSpy

Май 04

- 5 035

- 0

Уже не впервой хакеры используют для взлома и удаленного управления готовые программы, которые модернизируют для своих задач, раньше да и сейчас это:

Radmin, DameWare, Omniquad Instant Remote Control, Remote Desktop Control, Remote Desktop Professional, Hidden Administrator, Activity Monitor, Ideal Administrator, Atelier Web Remote Commander, Удаленный рабочий стол Chrome, RDP Wrapper, RMS, AeroAdmin, AnyDesk, Supremo Remote Desktop, Splashtop Streamer, RemotePC, Access Remote PC, Remote Utilities, RealVNC, UltraVnc, TightVNC for Windows, Ammyy Admin, TeamViewer и.т.д

Так же и вирусо-писатели не отстают, и так как в программах уже предусмотрены и VPN подключения им остается только направить соединения своих детищ к C&C servers или спрятаться в vpn на dedicated server или любом VDS (на арендованном или захваченном чужом оборудовании).

Вопрос возникает как можно увидеть в программе удаленного доступа конфигурацию для соединения с сервером C&C (командным).

Рассмотрим...

Radmin, DameWare, Omniquad Instant Remote Control, Remote Desktop Control, Remote Desktop Professional, Hidden Administrator, Activity Monitor, Ideal Administrator, Atelier Web Remote Commander, Удаленный рабочий стол Chrome, RDP Wrapper, RMS, AeroAdmin, AnyDesk, Supremo Remote Desktop, Splashtop Streamer, RemotePC, Access Remote PC, Remote Utilities, RealVNC, UltraVnc, TightVNC for Windows, Ammyy Admin, TeamViewer и.т.д

Так же и вирусо-писатели не отстают, и так как в программах уже предусмотрены и VPN подключения им остается только направить соединения своих детищ к C&C servers или спрятаться в vpn на dedicated server или любом VDS (на арендованном или захваченном чужом оборудовании).

Вопрос возникает как можно увидеть в программе удаленного доступа конфигурацию для соединения с сервером C&C (командным).

Рассмотрим...

Категории блога

Пользователи онлайн

- coder32

- TigressWhoop

- Iveh3ve

- wuewue

- Nektondmothy

- D4ckD4ck

- Мыш

- peacedatuu

- st060557

- Ju40k

- Paladin

- iksiiim

- tryweryn

- ayaska

- eakarasev

- M1cha3

- Lefen

- Bakulyonak

- simb125

- Tionge

- RaymondProde

- Exited3n

- Marlborough

- savl

- Denis Artemov

- Just_Ra

- stanip

- fobos

- sofokles316

- Leoric

- PolinaOlden

- MrHacker1337_228

- Luxkerr

- GoBL1n

- Jumuro

- vmih101

- gym_trust

- Don Reverso

- Kizarek86

- Evgeny D

- Bo4

- INPC

- Naiton

Всего: 530 (пользователей: 46, гостей: 484)