Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Получаем доступ к HP iLo

Дек 15

- 17 977

- 39

Всем доброго дня. Проводя аудит, я зачастую нахожу на внешнем периметре (чаще конечно на внутреннем, но поверьте, на внешнем бывают нередко) открытый интерфейс удаленного администрирования серверов HP ILo. В данном обзоре хотел поведать Вам о двух уязвимостях в данном сервисе.

Первая (CVE-2017-12542):

Три месяца назад в паблике опубликовали убийственный

- Качаем сплойт по ссылке выше

- Выставляем права на запуск : chmod 777 hp_ilo_exploit.py

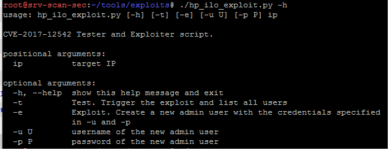

- Смотрим хелп (его любезно автор написал для самых маленьких )

)

- Запускаем:

- Вуаля – заходим браузером и наслаждаемся правами админа:

Вторая (CVE-2013-4805):

Уязвимость называется IPMI Cipher Suite Zero...

Первая (CVE-2017-12542):

Три месяца назад в паблике опубликовали убийственный

Ссылка скрыта от гостей

, позволяющий без авторизации добавить нового пользователя с правами админа. Уязвимы версии HPE iLo 4 ниже 2.53. Реализация атаки настолько проста, что справится ребенок - Качаем сплойт по ссылке выше

- Выставляем права на запуск : chmod 777 hp_ilo_exploit.py

- Смотрим хелп (его любезно автор написал для самых маленьких

- Запускаем:

- Вуаля – заходим браузером и наслаждаемся правами админа:

Вторая (CVE-2013-4805):

Уязвимость называется IPMI Cipher Suite Zero...

Статья Самотрассировка, или марш-бросок по периметру отладчика

Дек 13

- 5 017

- 5

Как и всё, что работает под управлением центрального процессора, операционная система – это тоже программа, которая на этапе тестирования требовала отладки. Поскольку системное пространство памяти в Win логически разделено на два региона, инженерам требовались технические люки из юзера в кернел. После того-как всё было (типа) настроено, окончательно избавляться от этих туннелей было уже поздно – пришлось-бы опять переписывать львиную долю кода, что совсем не вдохновляло разработчиков. Поэтому лазейки просто прикрыли фиговым листом в надежде "авось прокатит"..

Это касается таких механизмов как TRAP-бит в регистре флагов Eflags, привелегия Debug в пользовательском режиме, регистры отладки DR0-DR7 и несколько модельно-специфичных регистров MSR. В результате не только админ, но и обычный юзер получил в награду аппаратные рычаги дебага, не воспользоваться которыми было-бы грех – нужно просто отключив шаблонное мышление обратить взор чуть дальше...

Это касается таких механизмов как TRAP-бит в регистре флагов Eflags, привелегия Debug в пользовательском режиме, регистры отладки DR0-DR7 и несколько модельно-специфичных регистров MSR. В результате не только админ, но и обычный юзер получил в награду аппаратные рычаги дебага, не воспользоваться которыми было-бы грех – нужно просто отключив шаблонное мышление обратить взор чуть дальше...

Статья Устройство локальной сети

Дек 13

- 12 237

- 16

КОМПЬЮТЕРНЫЕ СЕТИ

<< Начало

3. Устройство локальной сети

Итак, рассмотрев в двух предыдущих частях историю развития и основы работы компьютерных сетей, мы подошли к более значимой части – к устройству локальных вычислительных сетей, обычно обозначается латинской аббревиатурой LAN (Local Area Network).

Почему эта часть считается наиболее важной?

На сегодняшний день локальные сети используются повсеместно, при том не только в организациях и на предприятиях, но и в домашних условиях. Вспомните предыдущую статью, там мы рассматривали сеть, состоящую из двух компьютеров и периферийного устройства. Также сеть может состоять из маршрутизатора, компьютера и, к примеру, смартфона, подключенного к нашей сети посредством беспроводной связи Wi-Fi. Каждый из этих сетевых устройств имеет свой уникальный для данной сети внутренний IP-адрес, представленный, к...

<< Начало

3. Устройство локальной сети

Итак, рассмотрев в двух предыдущих частях историю развития и основы работы компьютерных сетей, мы подошли к более значимой части – к устройству локальных вычислительных сетей, обычно обозначается латинской аббревиатурой LAN (Local Area Network).

Почему эта часть считается наиболее важной?

На сегодняшний день локальные сети используются повсеместно, при том не только в организациях и на предприятиях, но и в домашних условиях. Вспомните предыдущую статью, там мы рассматривали сеть, состоящую из двух компьютеров и периферийного устройства. Также сеть может состоять из маршрутизатора, компьютера и, к примеру, смартфона, подключенного к нашей сети посредством беспроводной связи Wi-Fi. Каждый из этих сетевых устройств имеет свой уникальный для данной сети внутренний IP-адрес, представленный, к...

Статья Форма обратной связи с использованием AJAX, отправкой сообщения по почте и возможностью прикрепить файл

Дек 09

- 10 642

- 3

Обновление от 18.09.2015: изменён исходный код примера – теперь не нужно перезагружать страницу даже если через форму отправляется файл.

Это небольшой урок, в котором мы будем делать форму обратной связи. После того, как пользователь заполнит необходимые поля, введённые данные будут отправляться на сервер посредством AJAX-запроса. Если данные невалидные (например, отсутствуют обязательные для заполнения поля), то соответствующее сообщение будет показано пользователю.

К отправляемому сообщению пользователь может присоединить файл. В PHP коде показано, как происходит отправка писем с или без приложенного файла.

Я знаю, что в Интернете огромное множество готовых решений, в том числе с очень красивыми формами. Более того, значительная часть этого кода была «подсмотрена» у других. Главная цель написания статьи — систематизировать собственные знания о функции отправки почты в PHP-скрипте. Если кому-то моя заметка...

Это небольшой урок, в котором мы будем делать форму обратной связи. После того, как пользователь заполнит необходимые поля, введённые данные будут отправляться на сервер посредством AJAX-запроса. Если данные невалидные (например, отсутствуют обязательные для заполнения поля), то соответствующее сообщение будет показано пользователю.

К отправляемому сообщению пользователь может присоединить файл. В PHP коде показано, как происходит отправка писем с или без приложенного файла.

Я знаю, что в Интернете огромное множество готовых решений, в том числе с очень красивыми формами. Более того, значительная часть этого кода была «подсмотрена» у других. Главная цель написания статьи — систематизировать собственные знания о функции отправки почты в PHP-скрипте. Если кому-то моя заметка...

Статья Как скрыть версии веб-сервера Apache и PHP (на Linux и Windows)

Дек 09

- 11 215

- 3

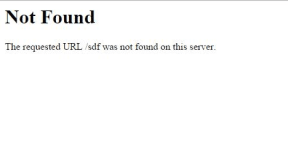

Сокрытие версий Apache и PHP — это один из элементов в обеспечении безопасности веб-сервера. Знание версий этих программ может облегчить задачу злоумышленника по поиску известных для данной версии уязвимостей и, как следствие, в достижение основной цели – проникновению. Конечно, злоумышленник может просто перебирать все известные уязвимости для всех версий Apache и PHP, но эта активность может попасть в поле зрение mod_security, fail2ban или сисадмина. В результате чего IP, с которого ведётся атака, будет награждён баном. В любом случае, если мы спрячем версии, это никак не отразится на качестве работы нашего сервера (пользователи этого просто не заметят), а взломщикам это прибавит работы.

Давайте, для начала, посмотрим, какую информацию выдают наши сервера на разных операционных системах. Для этого попытаемся открыть страницу или каталог, которых не существуют...

Давайте, для начала, посмотрим, какую информацию выдают наши сервера на разных операционных системах. Для этого попытаемся открыть страницу или каталог, которых не существуют...

Soft Как пользоваться Wireshark

Дек 09

- 15 449

- 7

До того как мы начнем учиться взламывать другие сети то нужно уметь контролировать свою сеть и понимать что это сетевой трафик и как его фильтровать. Wireshark идеально подходит для этого поскольку мощнее его пока что ничто не придумали, и как вы уже догадываетесь речь пойдет именно о нем. Wireshark является идеальном оружием для анализа и захвата сетевых пакетов в реальном времени. Но главное то что он показывает их в очень удобном формате для чтения.

Wireshark оснащен множеством фильтров, цветовым кодированием и также множество других функции, которые позволяют погрузиться в сетевой трафик и проверять индивидуальные пакеты.

Включите воображение!

Даю пример:

допустим вы подключились к чужой сети и вам нужно узнать чем они пользуются что и как проходит через сеть? Wireshark идеальное решение. Изучив пакеты вы с легкостью узнаете все нужные данные. Но это был всего лишь пример каждый волен его использовать по своей нужде!...

Wireshark оснащен множеством фильтров, цветовым кодированием и также множество других функции, которые позволяют погрузиться в сетевой трафик и проверять индивидуальные пакеты.

Включите воображение!

Даю пример:

допустим вы подключились к чужой сети и вам нужно узнать чем они пользуются что и как проходит через сеть? Wireshark идеальное решение. Изучив пакеты вы с легкостью узнаете все нужные данные. Но это был всего лишь пример каждый волен его использовать по своей нужде!...

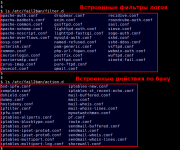

Статья Как настроить fail2ban для защиты сервера Apache HTTP

Дек 09

- 13 651

- 0

Сервер Apache HTTP в производственной среде может оказаться под различного рода атаками. Атакующие могут пытаться получить несанкционированный доступ к ограниченным директориям, используя атаку перебором (брут-форсинг) или выполняя зловредные скрипты. Некоторые вредоносные боты могут сканировать ваши веб-сайты на разного рода уязвимости или собирать e-mail адреса или веб-формы для рассылки спама.

Сервер Apache HTTP поставляется с полной совместимой системой логирования для захвата различных ненормальных событий, служащих индикатором таких атак. Тем не менее, это не тривиальная задача систематически парсить детальные логи Апача и быстро реагировать на потенциальные атаки (например забанить/разбанить подозрительные IP адреса), т. к. они совершенно непредсказуемы. И тогда, чтобы облегчить им жизнь, на помощь системный администраторам приходит fail2ban.

Fail2ban — это инструмент с открытым кодом, он предназначен для предотвращения различных атак, он основывается на системных...

Сервер Apache HTTP поставляется с полной совместимой системой логирования для захвата различных ненормальных событий, служащих индикатором таких атак. Тем не менее, это не тривиальная задача систематически парсить детальные логи Апача и быстро реагировать на потенциальные атаки (например забанить/разбанить подозрительные IP адреса), т. к. они совершенно непредсказуемы. И тогда, чтобы облегчить им жизнь, на помощь системный администраторам приходит fail2ban.

Fail2ban — это инструмент с открытым кодом, он предназначен для предотвращения различных атак, он основывается на системных...