Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

3 марта 19:00 бесплатный вебинар с куратором курса

Пентест инфраструктуры Active Directory

>>> Подробнее <<<

Форум информационной безопасности - Codeby.net

Статья Ворклог реверса одной мобильной игры

Май 03

- 4 830

- 3

Часть 1- логин сервер

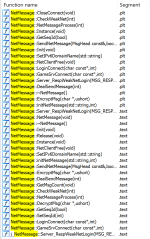

Как-то раз в далеком 2017 году понадобилось мне разобрать одну популярную мобильную игру того времени- Зитву Бамков. Я уверен, многим из вас приходилось играть в нее, когда она была на пике популярности. На данный момент игра стала умирать. Разработчики отдают внутриигровые ресурсы за копеечный донат. По просьбе знакомого, и из-за обесценивания этой информации, публикую обзор полного взлома игры: от реверса, до создания альтернативного сервера и накрутки валюты гильдии, на которую даже сделали обзор некоторые ютуберы (да-да, Князь, привет). За это время у меня сохранились не все материалы, которые стоило бы использовать в статье. Поэтому в части скриншотов будет показана старая версия игры, а в части- новая. Однако мой сервер все еще работает с новой версией игры. Значит, можно надеяться, что обновления обратно совместимы

Изначально разбор игры я прототипировал на питоне, итоговая версия написана на котлине. Примеры кода буду брать из итоговой версии, благо...

Как-то раз в далеком 2017 году понадобилось мне разобрать одну популярную мобильную игру того времени- Зитву Бамков. Я уверен, многим из вас приходилось играть в нее, когда она была на пике популярности. На данный момент игра стала умирать. Разработчики отдают внутриигровые ресурсы за копеечный донат. По просьбе знакомого, и из-за обесценивания этой информации, публикую обзор полного взлома игры: от реверса, до создания альтернативного сервера и накрутки валюты гильдии, на которую даже сделали обзор некоторые ютуберы (да-да, Князь, привет). За это время у меня сохранились не все материалы, которые стоило бы использовать в статье. Поэтому в части скриншотов будет показана старая версия игры, а в части- новая. Однако мой сервер все еще работает с новой версией игры. Значит, можно надеяться, что обновления обратно совместимы

Изначально разбор игры я прототипировал на питоне, итоговая версия написана на котлине. Примеры кода буду брать из итоговой версии, благо...

Статья Воскрешение уязвимости PHPUnit RCE

Апр 30

- 5 343

- 1

Данная статья является переводом. Оригинал вот

Как только патч для ПО выпущен, мы думаем, что проблема решена, и баг теперь не работает. В большинстве случаев это не так. Для решения этой проблемы от всех разработчиков требуется использование последней версии патча. Поскольку обновление не является особенно тривиальным действием, разработчикам необходимо планировать заранее и вставлять изменения через процесс разработки, планируя подходящее время для применения. В примерах, приведённых ниже, вы увидите, что иногда, даже этого недостаточно.

В рамках исследования, проведенного в Imperva, наблюдается около 9 млн попыток атак с использованием уязвимости CVE-2017-9841. Являясь одним из наиболее эксплуатируемых CVE 2019 года, такая старая уязвимость была, по сути, воскрешена из мертвых, поэтому было любопытно, почему она стала такой популярна среди злоумышленников.

Попытки атак по годам...

Ссылка скрыта от гостей

Как только патч для ПО выпущен, мы думаем, что проблема решена, и баг теперь не работает. В большинстве случаев это не так. Для решения этой проблемы от всех разработчиков требуется использование последней версии патча. Поскольку обновление не является особенно тривиальным действием, разработчикам необходимо планировать заранее и вставлять изменения через процесс разработки, планируя подходящее время для применения. В примерах, приведённых ниже, вы увидите, что иногда, даже этого недостаточно.

В рамках исследования, проведенного в Imperva, наблюдается около 9 млн попыток атак с использованием уязвимости CVE-2017-9841. Являясь одним из наиболее эксплуатируемых CVE 2019 года, такая старая уязвимость была, по сути, воскрешена из мертвых, поэтому было любопытно, почему она стала такой популярна среди злоумышленников.

Попытки атак по годам...

Статья Автоматизация OWASP ZAP, Часть 1, Вводная часть

Апр 30

- 8 440

- 3

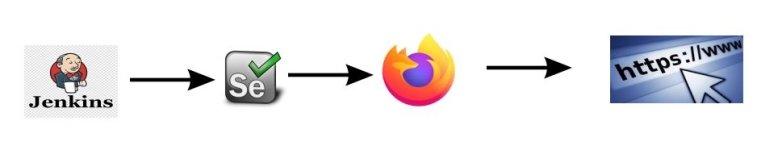

Приветствую тебя, на моей первой статье по циклу автоматизации OWASP ZAP и по совместительству на первой статье на форуме.

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Статья Блог начинающего Bug Хантера. Уязвимости при SMS-аутентификации + Кейсы. Часть 3.1

Апр 26

- 7 917

- 3

Всем Салам. Эта статья является неким дополнением и продолжением этой статьи BruteForce, как недооцененный вид атаки (Account TakeOver)

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....

Проблема Инструкция как быстро срубить бабла или осторожно мошенники

Апр 25

- 8 750

- 16

1. Стырить ролик у Кодебай. Например вот этот:

2. Взять у Кодебай описание курса для лендинга.

3. Продавать курс. Ну как курс ... объявить на лендинге, что продаётся курс.

Самое важное: где взять курс? Создание требует как минимум знаний, а то и вложений. Легко решается и эта проблема - взять из паблика и выдать за своё. На самом деле людей после оплаты можно кинуть, ничего не давая взамен денег. Кто будет искать ноунеймов?

Ждали большего? Это все

Помните курс, где всех кинули на деньги? Да да, тот самый курс от «академии кибербезопасности» за 70.000 руб. С красивым сайтом и пафосным описанием. С обещанием зарабатывать уже в процессе обучения. Обещание сбылось, заработали. Только не ученики, а авторы псевдокурса. Вот этот курс, если кто не помнит:

Стиль лендинга...

3. Продавать курс. Ну как курс ... объявить на лендинге, что продаётся курс.

Самое важное: где взять курс? Создание требует как минимум знаний, а то и вложений. Легко решается и эта проблема - взять из паблика и выдать за своё. На самом деле людей после оплаты можно кинуть, ничего не давая взамен денег. Кто будет искать ноунеймов?

Ждали большего? Это все

Помните курс, где всех кинули на деньги? Да да, тот самый курс от «академии кибербезопасности» за 70.000 руб. С красивым сайтом и пафосным описанием. С обещанием зарабатывать уже в процессе обучения. Обещание сбылось, заработали. Только не ученики, а авторы псевдокурса. Вот этот курс, если кто не помнит:

Ссылка скрыта от гостей

Стиль лендинга...

Статья Блог начинающего Bug Хантера. Ищем баги за еду. Часть 2

Апр 20

- 8 707

- 8

Всем Салам. Много времени прошло с начала первой части. В последнее время не было желания вообще что-либо написать. И за этот период накопилось очень много, разных и интересных кейсов из Bug Bounty.

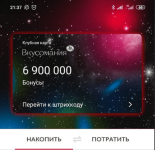

Сегодняшняя тема думаю многим будет интересна и многие смогут поучаствовать при желании. А речь пойдет о недавно открытой программе Bug Bounty от Азбуки Вкуса. И что мне понравилось в данной программе, то что оплату можно получать продуктами, точнее бонусами, которые придут на карту. Также можно и деньгами, но если бонусами, то это сумма умножается на 1.5. И вот какие плюсы, если получать бонусами.

Сегодняшняя тема думаю многим будет интересна и многие смогут поучаствовать при желании. А речь пойдет о недавно открытой программе Bug Bounty от Азбуки Вкуса. И что мне понравилось в данной программе, то что оплату можно получать продуктами, точнее бонусами, которые придут на карту. Также можно и деньгами, но если бонусами, то это сумма умножается на 1.5. И вот какие плюсы, если получать бонусами.

- В полтора раза больше

- Огромное количество бонусов и карта становится платиновой

- А это бесплатный абонемент на кофе

- Всякие плюшки на дни рождения

- И возможность обменять бонусы на авиа мили Аэрофлота

Статья Системные таймеры, Часть[3] – HPET и таблица ACPI

Апр 20

- 20 223

- 0

Предыдущие части:

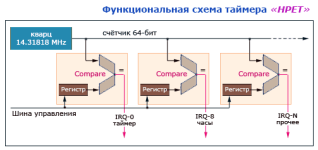

HPET – High Precision Event Timers

частота: 14.318180 MHz | счётчик...

3. ACPI таблицы – таймер HPET.

---------------------------------------HPET – High Precision Event Timers

частота: 14.318180 MHz | счётчик...

Статья Атакуя Веб: Путь Offensive Security

Апр 19

- 6 527

- 0

Статья является переводом. Оригинал вот

Мой отзыв о курсе AWAE и соответствующем экзамене OSWE

Лично я полюбил

Ссылка скрыта от гостей

Мой отзыв о курсе AWAE и соответствующем экзамене OSWE

Лично я полюбил

Ссылка скрыта от гостей

, так как многие ресерчеры безопасности в веб-приложениях, и баг баунти хантеры рассматривают эту книгу как Библию black box тестирования веб-приложений. Большое внимание, в этой книге, уделяется поиску проблем в безопасности веб-приложений, без доступа к исходному коду. Но некоторые проблемы сложно найти, только потому, что они лежат на глубине, как загадка в исходном коде. Исходный код веб-приложения - это именно то, что вам стоит изучать, отбросив все...Статья Где хранятся IP адреса в Android

Апр 18

- 6 932

- 3

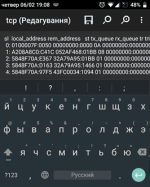

Доброго времени суток, в данной статье я опишу, где хранятся IP адреса, которые получало устройство на android. Так же этот способ будет наглядным при демонстрации какие порты задействуются при подключении.

Данный способ будет работать при соблюдении некоторых условий:

В нем будет таблица вида:

Где, local address – IP адрес устройства. Более полное описание этой таблицы...

Данный способ будет работать при соблюдении некоторых условий:

- Телефон не перезагружался. При перезагрузке файл очищается, но если у вас есть возможность сделать физический дамп памяти телефона возможно поднять версии этого файла и получить адреса за бОльшее время.

- Информация в файле сохраняется некоторое время, т.е. все IP адреса за все время вы не получите, но за пару часов шанс есть.

\proc\net\tcp. Этот файл доступен без root до версии Android Q и открывается как обычный текстовый файл.В нем будет таблица вида:

Где, local address – IP адрес устройства. Более полное описание этой таблицы...

Статья macOS Catalina 10.15.1 один из способов получения копии данных для дальнейшего изучения

Апр 17

- 5 348

- 10

Бывают случаи когда нет возможности извлечь SSD, HDD из устройств macOS, то нужно распаивать экран или сложность разборки, а информацию получить для дальнейшей обработки нужно. Способы с загрузкой разных дистрибутивов особенно Linux для команды DD не дают результат или получаем образ системы который не может распознать: FTK, X-Ways, belkasoft, а программные продукты UFS Explorer, R-Studio так же результатов не дают, хотя тут я немного преувеличил так как программа DMDE (DM Disk Editor and Data Recovery Software) с такого не понятного образа восстанавливает файлы (жаль что без имён) но она всё таки даёт рабочие файлы.

Второй шаг

в операционной системе может быть включено шифрование "FileVault", в системе которая попала мне в руки все учетные записи были защищены паролем, но в самой системе не был включен FileVault.

Сброс пароля в Catalina 10.15.1 прошел очень просто:

Второй шаг

в операционной системе может быть включено шифрование "FileVault", в системе которая попала мне в руки все учетные записи были защищены паролем, но в самой системе не был включен FileVault.

Сброс пароля в Catalina 10.15.1 прошел очень просто:

Включите Mac и после того, как раздастся звук включения, зажмите на клавиатуре клавиши CMD+R.

Под значком...