Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Управление информацией по вопросам безопасности и менеджмент событий безопасности (Security Information and Event Management (SIEM))

Окт 02

- 2 424

- 0

Продукты программного обеспечения и службы SIEM объединяют

Поставщики продают SIEM в качестве программного обеспечения, в качестве устройств или в качестве управляемых служб; эти продукты также используются для регистрации данных безопасности и создания отчетов в целях согласования.

Несмотря на то, что индустрия решила использовать термин ‘

Ссылка скрыта от гостей

(

Ссылка скрыта от гостей

(SIM)) и менеджмент событий безопасности ((security event management)SEM). Они предоставляют анализ предупреждений о безопасности в режиме реального времени, создаваемых сетевым оборудованием и приложениями.Поставщики продают SIEM в качестве программного обеспечения, в качестве устройств или в качестве управляемых служб; эти продукты также используются для регистрации данных безопасности и создания отчетов в целях согласования.

Несмотря на то, что индустрия решила использовать термин ‘

Ссылка скрыта от гостей

’ в качестве всеобъемлющего термина для этого...Soft Лучшие эмуляторы терминала для LInux

Сен 29

- 19 848

- 16

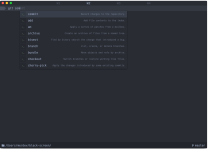

Представляю вашему вниманию обзор моих любимых эмуляторов, которые призваны заменить вашу стандартную консоль.

Upterm (ранее Black Screen) — не только эмулятор терминала, но и интерактивная оболочка с открытым исходным кодом и множеством потрясных функций. Это приложение является IDE (интегрированной средой разработки), основанной на

Главная фишка Upterm — функция умного автозаполнения. Окно автозаполнения появляется по мере ввода, предлагая различные варианты окончания команд в выпадающем списке.

В правой части автозаполнения можно обнаружить много полезной информации, например...

Upterm

Upterm (ранее Black Screen) — не только эмулятор терминала, но и интерактивная оболочка с открытым исходным кодом и множеством потрясных функций. Это приложение является IDE (интегрированной средой разработки), основанной на

Ссылка скрыта от гостей

и использующей технологии

Ссылка скрыта от гостей

и

Ссылка скрыта от гостей

. В пользовательском интерфейсе зайдейтсвованы HTML и CSS, что делает сипользование Upterm еще более удобным.Главная фишка Upterm — функция умного автозаполнения. Окно автозаполнения появляется по мере ввода, предлагая различные варианты окончания команд в выпадающем списке.

В правой части автозаполнения можно обнаружить много полезной информации, например...

Статья Hack Windows 10, Linux x32(x64) - Hershell

Сен 28

- 7 651

- 13

Приветствую гостей и участников Codeby.net. В этой статье поговорим о способах проникновения и получения контроля над удаленными ПК на ОС Linux и Windows.

Наша первоочередная цель – это заполучить надежный shell на нужном хосте, а потом уже думать над повышением привилегий и так далее.

И для ее осуществления я выбрал инструмент под названием Hershell, не громоздкая утилита, удобная в использовании, написанная на Go (Golang).

Он использует TLS для защиты соединений и обеспечивает функцию фиксации отпечатка пальца, открытого ключа сертификата, предотвращая перехват трафика.

Поддерживаемые ОС:

Очевидными плюсами, разработчики Hershell называют, простоту создания обратного шелла, поддержку множества операционных систем, и в отличие от meterpreter...

Наша первоочередная цель – это заполучить надежный shell на нужном хосте, а потом уже думать над повышением привилегий и так далее.

И для ее осуществления я выбрал инструмент под названием Hershell, не громоздкая утилита, удобная в использовании, написанная на Go (Golang).

Он использует TLS для защиты соединений и обеспечивает функцию фиксации отпечатка пальца, открытого ключа сертификата, предотвращая перехват трафика.

Поддерживаемые ОС:

- Windows

- Linux

- Mac OS

- FreeBSD и её производные.*

Очевидными плюсами, разработчики Hershell называют, простоту создания обратного шелла, поддержку множества операционных систем, и в отличие от meterpreter...

Статья Пишем простой менеджер загрузок

Сен 28

- 2 993

- 2

Приветствую всех, эта рубрика моих никому не нужных разработок. И сегодня мы с вами будем писать простой менеджер загрузок или сценарий для загрузки больше кол-ва файлов. Попробую объяснить для чего это. Представьте что у вас есть ссылки на загрузку музыки(их очень много), вы же не будете переходить по каждой ссылке и скачивать? Мы автоматизируем этот процесс. В файле будут ссылки на скачку, а сценарий скачает их за нас.

!Пишу на python3!

Идея статьи в том, чтобы улучшить знания python читателя(возможно он откроет для себя что-то новое).

Вот такие либы я буду юзать для реализации того, что я хочу.

Введем списки для работы:

Теперь реализуем чтение ссылок из файла:

!Пишу на python3!

Идея статьи в том, чтобы улучшить знания python читателя(возможно он откроет для себя что-то новое).

Вот такие либы я буду юзать для реализации того, что я хочу.

Код:

import requests

import random

import glob

import os

import shutilВведем списки для работы:

Код:

site = []

files = []Теперь реализуем чтение ссылок из файла:

Код:

handle = open('sites.txt') # Читаем файл

for x in handle: #Записуем содержимое файла в список

site.append(x)

site = map(lambda s: s.strip(), site) # Удаляем из списка \n

site = list(site) #...Статья Железная шкатулка №1: Обзор китайских роутеров GL.iNet

Сен 27

- 24 999

- 40

Однажды, рыская по cети в поисках идеального роутера, я наткнулся на китайских мастеров из компании GL.iNet, которые, следуя принципам открытости ПО и DIY, оснащают свои устройства довольно обширными возможностями для модификации и экспериментов с прошивкой OpenWrt. Далее проведу краткий обзор роутеров, которые меня заинтересовали.

GL.iNet GL-AR300M

Самая новая модель "компактной" серии (39 г, 58x58x25 мм) роутеров GL.iNet. Выпущена в начале 2017 года. Лично я склонился именно к этому решению, так как никаких специфических предпочтений, вроде наличия 4GPIO и прочего, у меня нет.

- Процессор Qualcomm Atheros QCA9531 SoC, 650 МГц

- Cкорость соединения до 300 Мбит/с

- Стандарты связи: 802.11 b/g/n

- ОЗУ: 128 Мб DDR2 от EtronTech

- Флэш-память: 16 Мб (Nor) от Winbond + 128 Мб (Nand) от GigaDevice в стандартной и расширенной версиях

- Интерфейсы: WAN, LAN, USB 2.0...

Самая новая модель "компактной" серии (39 г, 58x58x25 мм) роутеров GL.iNet. Выпущена в начале 2017 года. Лично я склонился именно к этому решению, так как никаких специфических предпочтений, вроде наличия 4GPIO и прочего, у меня нет.

- Процессор Qualcomm Atheros QCA9531 SoC, 650 МГц

- Cкорость соединения до 300 Мбит/с

- Стандарты связи: 802.11 b/g/n

- ОЗУ: 128 Мб DDR2 от EtronTech

- Флэш-память: 16 Мб (Nor) от Winbond + 128 Мб (Nand) от GigaDevice в стандартной и расширенной версиях

- Интерфейсы: WAN, LAN, USB 2.0...

Статья Firework.Немного о дедах и иной атаке на RDP.

Сен 26

- 4 628

- 12

Добрый день , Друзья,Уважаемые Форумчане и те , кто следит за пульсом ИБ.

О чём мы будем с вами сегодня говорить : о банальной эксплуатации дедика и новом инструменте Firework. Этот инструмент нам помогает разнообразить атаки на удалённые рабочие столы Windows. У нас с вами был и так перерывчик , который разбавили моим нетрезвым присутствием и примитивным моим же творчеством. Пора и о серьёзных вещах поговорить.

Натолкнуло меня на написание этой статьи общение с девушкой-секретаршей из областной администрации моего города.

Опустим лирику и рассуждения о пустом смысле переписки с администрациями,если это конечно реально не целевая атака))

Речь шла об отправке письма ей на почту мной в виде файла pdf. Я ещё переспросил,не боятся ли они получать файлы в таком формате. На что , мне Чудо томным голоском промурчало,что они внимательно и в скоростном режиме загруженности читают все файлы.. Занавес короче , в общем , звонок-то был деловой конечно , но мысли меня посетили при этом...

О чём мы будем с вами сегодня говорить : о банальной эксплуатации дедика и новом инструменте Firework. Этот инструмент нам помогает разнообразить атаки на удалённые рабочие столы Windows. У нас с вами был и так перерывчик , который разбавили моим нетрезвым присутствием и примитивным моим же творчеством. Пора и о серьёзных вещах поговорить.

Натолкнуло меня на написание этой статьи общение с девушкой-секретаршей из областной администрации моего города.

Опустим лирику и рассуждения о пустом смысле переписки с администрациями,если это конечно реально не целевая атака))

Речь шла об отправке письма ей на почту мной в виде файла pdf. Я ещё переспросил,не боятся ли они получать файлы в таком формате. На что , мне Чудо томным голоском промурчало,что они внимательно и в скоростном режиме загруженности читают все файлы.. Занавес короче , в общем , звонок-то был деловой конечно , но мысли меня посетили при этом...

Статья Замена TP Link TL-WN722N

Сен 25

- 12 315

- 35

Многие, кто только начинает интересоваться вардрайвингом, задаются вопросом, «Какое оборудование приобрести?». Конечно же качественное, от производителя. Но оно и довольно дорогое. Всегда нужно стремиться к совершенству, но на первых порах можно обойтись и недорогим но качественным оборудованием.

Хороший Wi-Fi адаптер Tl-WN722N v.1. Но он снят с производства, и его днём с огнём не найдёшь. Покопавшись в сети я нашёл ему достойную замену TP Link TL-WN722N, китайский клон без роду без племени.

Я приобрёл себе его. Сделан он качественно, аккуратно. Вот описание продавца к этому адаптеру:

Atheros

AR9271 802.11n 150 Мбит/с Беспроводной PC USB WiFi адаптер + 3dBi Wi-Fi антенны

Особенности:

Хороший Wi-Fi адаптер Tl-WN722N v.1. Но он снят с производства, и его днём с огнём не найдёшь. Покопавшись в сети я нашёл ему достойную замену TP Link TL-WN722N, китайский клон без роду без племени.

Я приобрёл себе его. Сделан он качественно, аккуратно. Вот описание продавца к этому адаптеру:

Atheros

AR9271 802.11n 150 Мбит/с Беспроводной PC USB WiFi адаптер + 3dBi Wi-Fi антенны

Особенности:

- Поддержка установки драйвера для TP-LINK tl-wn722n.

- 3dbi Съемная внешняя антенна.

- Поддержка Windows 7/8/8.1/10 и Linux.

- Совместим с устройствами 802.11b/g/n.

- Скорость беспроводной передачи данных составляет до 150мбит/с