Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Soft LFIFucker - Ищем сайты по гугл доркам и тестируем на наличие LFI.

Июл 16

- 7 957

- 16

Всем привет. Хочу представить свой авторский софт, знаю что LFI-уязвимости уже сто лет в обед, но всё же до сих пор встречаются немало веб-ресурсов на просторах интернета с наличием этой дыры. Прошу строго не судить, баги и недочёты есть, исправим

Итак, краткое описание самой уязвимости:

Что конкретно умеет софт:

[ATTACH type="full" width="593px"...

Итак, краткое описание самой уязвимости:

LFI - это возможность использования и выполнения локальных файлов на серверной стороне. Уязвимость позволяет удаленному пользователю получить доступ с помощью специально сформированного запроса к произвольным файлам на сервере, в том числе содержащую конфиденциальную информацию.

Что конкретно умеет софт:

- Ищет гугл дорки с помощью Google CSE(Custom Search Engine).

- Фильтрует найденые сайты.

- В многопоточном режиме сканирует сайты на предмет наличия уязвимости по заданным шаблонам.

- Также есть возможность указать свой список сайтов.

- Использование SOCKS5 проксей.

[ATTACH type="full" width="593px"...

Статья Пентест веб-приложений: Тестирование конфигурации инфраструктуры приложения. Расширения файлов.

Июл 12

- 7 290

- 15

Здравствуй, codeby!

Тестирование безопасности платформы, на которой развернуто веб-приложение, так же важно, как и тестирование безопасности самого приложения. Вся инфраструктура сильна настолько, насколько сильно ее самое слабое звено. Некоторые ошибки конфигурации платформы могут скомпрометировать веб-приложение так же, как и уязвимое приложение может скомпромитировать сервер.

Например, уязвимость, позволяющая неаутентифицированному пользователю загружать на веб-сервер файлы, может привести к тому, что атакующий загрузит на сервер вредоносный код, который будет выполняться так же, как и код приложения, либо изменить некоторые части приложения, подменив его оригинальные файлы на свои собственные.

Как вы помните, в прошлых статьях мы провели разведку, выявили, из каких элементов состоит инфраструтура приложения и по итогу составили карту архитектуры приложения. Теперь необходимо провести анализ конфигурации и выявить типичные проблемы для тестируемой системы. Сервер...

Тестирование безопасности платформы, на которой развернуто веб-приложение, так же важно, как и тестирование безопасности самого приложения. Вся инфраструктура сильна настолько, насколько сильно ее самое слабое звено. Некоторые ошибки конфигурации платформы могут скомпрометировать веб-приложение так же, как и уязвимое приложение может скомпромитировать сервер.

Например, уязвимость, позволяющая неаутентифицированному пользователю загружать на веб-сервер файлы, может привести к тому, что атакующий загрузит на сервер вредоносный код, который будет выполняться так же, как и код приложения, либо изменить некоторые части приложения, подменив его оригинальные файлы на свои собственные.

Как вы помните, в прошлых статьях мы провели разведку, выявили, из каких элементов состоит инфраструтура приложения и по итогу составили карту архитектуры приложения. Теперь необходимо провести анализ конфигурации и выявить типичные проблемы для тестируемой системы. Сервер...

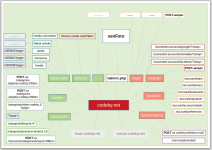

Статья Пентест веб-приложений: Определение фреймворка и веб-приложения. Карта архитектуры приложения.

Июл 08

- 5 809

- 5

Привет, codeby!

Сегодня мы научимся определять фреймворк и веб-приложение, а так же составим карту архитектуры приложения. На этом «разведка перед боем» будет завершена и следующих статьях приступим непосредственно к тестированию.

Сегодня мы научимся определять фреймворк и веб-приложение, а так же составим карту архитектуры приложения. На этом «разведка перед боем» будет завершена и следующих статьях приступим непосредственно к тестированию.

Конкурс Призы за репост VK сообщения

Июл 07

- 3 996

- 3

Призы:

- 1 место - Alfa AWUS036NHA

- 2 место - Banana Pi M2 zero

- 3 место - 500 руб

- Подписаться на нашу VK группу The Codeby и сделать репост вот этого сообщения Стена

Статья Пентест веб-приложений: Исследование исходного кода веб-страниц. Определение точек входа. Карта приложения.

Июл 06

- 7 742

- 5

Исследование исходных кодов веб-страниц приложения.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения. Однако нам всегда доступен исходный код веб-страниц. Его необходимо тщательно изучить на предмет утечек информации.

Программисты, в том числе и разработчики веб-приложений, стараются комментировать свой код. Комментарии в коде полезны как во время разработки, так и после, особенно если разработчиков, работающих с данным кодом, много. Но комментарии в коде могут быть полезны и злоумышленникам, если они сожержат конфиденциальную информацию.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения. Однако нам всегда доступен исходный код веб-страниц. Его необходимо тщательно изучить на предмет утечек информации.

Программисты, в том числе и разработчики веб-приложений, стараются комментировать свой код. Комментарии в коде полезны как во время разработки, так и после, особенно если разработчиков, работающих с данным кодом, много. Но комментарии в коде могут быть полезны и злоумышленникам, если они сожержат конфиденциальную информацию.

Комментарии HTML в коде начинаются с символов

Комментарии javascript бывают однострочные, и следуют за двойным слэшем

И бывают многострочные, которые заключаются между...

<!-- и заканчиваются -->:<!-- это комментарий html -->Комментарии javascript бывают однострочные, и следуют за двойным слэшем

//// однострочный комментарий javascriptИ бывают многострочные, которые заключаются между...

Вакансия Работа в Codeby [Пентест]

Июл 05

- 11 520

- 17

Тестирование на проникновение инфраструктуры заказчиков. Работа 100% законная.

Приглашаем в нашу команду для удаленной работы.

Вакансии:

Подробное резюме присылайте мне в ЛС. Ссылка на профиль hackthebox и подобных площадках будет плюсом при выборе кандидатуры.

Приглашаем в нашу команду для удаленной работы.

Вакансии:

- Веберы

- Реверсеры

- Инфраструктурщики

- Боги OSINT-a

- Люди, разбирающиеся в железе

Подробное резюме присылайте мне в ЛС. Ссылка на профиль hackthebox и подобных площадках будет плюсом при выборе кандидатуры.

- Неполный рабочий день

- Совмещение

- Подработка

- Свободный график

- Без оформления по трудовой

- Оплата сдельная

- Оклада нет

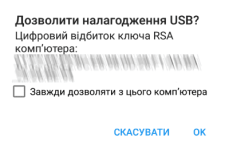

Статья Android OS: Аптайм и общее количество запусков

Июн 30

- 4 461

- 0

Доброго времени суток, в этой теме рассмотрим 2 вопроса: сколько раз телефон загружался(при включении или перезагрузке) с момента первой конфигурации и его аптайм.

Если вы ни разу не пользовались ADB или позабыли как, дальше есть инструкция где взять/как запустить/как подключить

Если вы ни разу не пользовались ADB или позабыли как, дальше есть инструкция где взять/как запустить/как подключить

- Если у Вас нет ADB

Ссылка скрыта от гостейи распаковываем SDK Platform tools. В составе SDK Platform tools идет новый adb и fastboot. Если у Вас есть ADB и Вы умеете им пользоватся переходим к пункту 6.

- Скачиваем драйвера под телефон(это можно сделать в профильной ветке 4pda/xda).

- Переходим в папку, где находится ADB (по дефолту \platform-tools_r28.0.2-windows\platform-tools).

- Для запуска можно использовать 2 метода:

- Powershell: удобнее, т.к. можно запустить прям из папки с помощью сочетания "Shift + ПКМ" - "Открыть окно Powershell здесь". Но для запуска ADB в Powershell нужно добавлять ".\"перед...

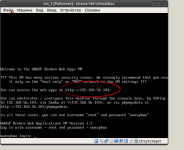

Статья Получаем рутовый веб-шелл

Июн 30

- 8 934

- 2

Представьте, что у нас есть веб-шелл на сайте, но другого доступа к серверу, кроме как через веб, мы не имеем. При этом мы хотим повысить свои привилегии до root. Ниже я расскажу, как это можно сделать.

Для экспериментов я выбрал уязвимую виртуальную машину

И так, устанавливаем OWASPbwa, запускаем, дожидаемся загрузки и смотрим ip-адрес, к которому мы подключимся через браузер. Логиниться в ОС не нужно.

Для...

Для экспериментов я выбрал уязвимую виртуальную машину

Ссылка скрыта от гостей

. На ней установлена Ubuntu с ядром 2.6.32-25-generic-pae, имеющим уязвимость

Ссылка скрыта от гостей

. Проэксплуатировав данную уязвимость, мы сможем повысить свои привилегии в системе до root. На гитхабе и exploit-db я нашел несколько подходящих эксплоитов, но успешно скомпилировался и сработал только один.И так, устанавливаем OWASPbwa, запускаем, дожидаемся загрузки и смотрим ip-адрес, к которому мы подключимся через браузер. Логиниться в ОС не нужно.

Для...