Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Кибербитва на полигоне The Standoff завершилась победой Codeby_часть 1

Дек 11

- 7 693

- 13

Привет, наш дорогой читатель!

Хочу представиться: меня зовут Станислав (@clevergod), я являюсь вице-капитаном команды Codeby.net, и этой статьей мы начинаем цикл из 3х-4х материалов, посвящённых нашему участию в киберполигоне The Standoff.

По своей старой привычке, постараемся безэмоционально описать всю боль, слезы и радость прошедшего для нашей команды удивительного 123-часового марафона под названием The Standoff 2020.

В этой статье мы расскажем, почему грамотная подготовка - это больше половины успеха и почему так важно организовать взаимодействие ни разу не пентест-команды в рамках одного отдельно взятого проекта.

Попробуем передать по шагам атмосферу, но поверьте 5 суток безудержного веселья можно описывать в бесконечном цикле статей или даже снять экшн-сериал...

Кто такие Codeby - форум энтузиастов, неравнодушных ребят, проживающих в различных странах и регионах, которых объединяет желание к саморазвитию и...

Хочу представиться: меня зовут Станислав (@clevergod), я являюсь вице-капитаном команды Codeby.net, и этой статьей мы начинаем цикл из 3х-4х материалов, посвящённых нашему участию в киберполигоне The Standoff.

По своей старой привычке, постараемся безэмоционально описать всю боль, слезы и радость прошедшего для нашей команды удивительного 123-часового марафона под названием The Standoff 2020.

В этой статье мы расскажем, почему грамотная подготовка - это больше половины успеха и почему так важно организовать взаимодействие ни разу не пентест-команды в рамках одного отдельно взятого проекта.

Попробуем передать по шагам атмосферу, но поверьте 5 суток безудержного веселья можно описывать в бесконечном цикле статей или даже снять экшн-сериал...

Кто такие Codeby - форум энтузиастов, неравнодушных ребят, проживающих в различных странах и регионах, которых объединяет желание к саморазвитию и...

Решено Happy New Year 2021!

Дек 11

- 3 996

- 4

Новый Год уже совсем скоро, и хочется подарить праздничное настроение нашим читателям.

1. С сегодняшнего дня, на 30 дней, снижены минимальные требования для получения статуса One Level и Green Team:

2. До конца года дарим 15% скидку на оплату или продление любого курса...

1. С сегодняшнего дня, на 30 дней, снижены минимальные требования для получения статуса One Level и Green Team:

One Level выдается автоматом, на основании анализа активности.

- У вас 10 полезных сообщений;

- У вас 5 симпатий.

Green Team выдается автоматом, на основании анализа активности.

- У вас 20 полезных сообщений;

- У вас 10 симпатий;

- Вы решили 1 проблему в разделе Вопрос - Ответ (офтоп удаляем).

CTF OSINT'им по взрослому | CTF

Дек 08

- 23 467

- 5

Бамжур, молодой, и не очень, человек. Хочу взять флаг в свои руки и продолжить обмен опытом, который ещё в далёком 2018 году начал мой коллега @sinner67

Сегодня я затрону раздел в CTF, который с первого взгляда не имеет особых трудностей. Однако, многие всё равно совершают серьёзные ошибки при решении, порой, лёгких тасков. Мы разбирёмся, с чем связаны многие трудности, разбирём несколько примеров, поговорим, как можно повысить свой скилл в данном разделе и, какие ресурсы могут помочь при решении данного типа заданий.

Сегодня я затрону раздел в CTF, который с первого взгляда не имеет особых трудностей. Однако, многие всё равно совершают серьёзные ошибки при решении, порой, лёгких тасков. Мы разбирёмся, с чем связаны многие трудности, разбирём несколько примеров, поговорим, как можно повысить свой скилл в данном разделе и, какие ресурсы могут помочь при решении данного типа заданий.

1. Философия OSINT...

1. Философия OSINT

Soft Использование открытых данных (OSINT) в части геолокации

Дек 08

- 6 716

- 2

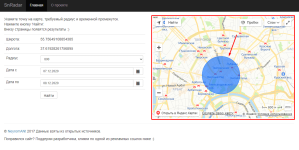

Существуют специально созданные, открытые и бесплатные сервисы по анализу данных геолокации пользователей.

Такие сервисы работают примерно по одному и тому же принципу, данные собираются с размещенных пользователем в социальной сети публикации. Для использования необходимо выбрать местоположение, радиус и дату, а сервис вам выдает профиль в социальной сети, пост (видео, твит, фото и т.д.) и время публикации (если информация содержится в базе данных).

Ознакомить со всеми сервисами в данной статье можно путем нажатия на их название.

На данный момент сервис работает только через VK, детальнее с проектом можно ознакомиться по

Такие сервисы работают примерно по одному и тому же принципу, данные собираются с размещенных пользователем в социальной сети публикации. Для использования необходимо выбрать местоположение, радиус и дату, а сервис вам выдает профиль в социальной сети, пост (видео, твит, фото и т.д.) и время публикации (если информация содержится в базе данных).

Ознакомить со всеми сервисами в данной статье можно путем нажатия на их название.

Ссылка скрыта от гостей

На данный момент сервис работает только через VK, детальнее с проектом можно ознакомиться по

Ссылка скрыта от гостей

. Планируется работоспособность с множеством социальных сетей.- Указываем точку на...

Статья Новостной дайджест ИБ/IT за 30.11 - 07.12

Дек 07

- 2 773

- 0

Здравия всем, дамы и господа! Если вы это читаете, значит, очередная неделя позади, и я пришёл сюда для подведения Itогов.

Компания планирует до конца года запустить функцию Sidewalk, которая подключает устройства Alexa к ближайшим доступным Wi-Fi сетям. Эта функция появится на видеокамерах Echo и Ring. Я не очень понимаю, как они собираются делать эту систему безопасной, но на данный момент всё выглядит плачевно, хотя Amazon заявила, что конфиденциальность стала «основополагающим фактором» при создании данной функции. Вот как прокомментировал запуск Sidewalk профессор по кибербезопасности университета Суррея Алан Вудворд: «Мне кажется, это неправильно, когда ты не знаешь, к чему подключено устройство». Добавить нечего, полностью солидарен...

В Amazon решили, что их устройства недостаточно опасны

Компания планирует до конца года запустить функцию Sidewalk, которая подключает устройства Alexa к ближайшим доступным Wi-Fi сетям. Эта функция появится на видеокамерах Echo и Ring. Я не очень понимаю, как они собираются делать эту систему безопасной, но на данный момент всё выглядит плачевно, хотя Amazon заявила, что конфиденциальность стала «основополагающим фактором» при создании данной функции. Вот как прокомментировал запуск Sidewalk профессор по кибербезопасности университета Суррея Алан Вудворд: «Мне кажется, это неправильно, когда ты не знаешь, к чему подключено устройство». Добавить нечего, полностью солидарен...

Статья Диски GPT и MBR – разбор полётов

Дек 05

- 15 020

- 2

Под капотом..

1. Разметка CHS и LBA;

2. Формат таблицы разделов MBR;

3. Формат таблицы разделов GPT;

4. Практика – сбор и вывод информации;

5. Заключение.

-----------------------------------------------------

1. CHS и LBA – общие сведения

Ещё в 90-х годах прошлого столетия стало очевидно, что исправно служившая столько лет трёхмерная геометрия жёстких дисков CHS (Cylinder, Head, Sector) не удовлетворяет уже современным требованиям и её срочно нужно менять. Так, следующим шагом к совершенству был ввод в прошивку HDD модуля под названием "транслятор адреса", который налету превращал физический номер сектора CHS, в логический LBA (Logical Block Address). Но и это лишь на время отложило неизбежную смерть механизма CHS-to-LBA, поскольку основная проблема была зарыта ещё глубже. Она заключалась в том...

1. Разметка CHS и LBA;

2. Формат таблицы разделов MBR;

3. Формат таблицы разделов GPT;

4. Практика – сбор и вывод информации;

5. Заключение.

-----------------------------------------------------

1. CHS и LBA – общие сведения

Ещё в 90-х годах прошлого столетия стало очевидно, что исправно служившая столько лет трёхмерная геометрия жёстких дисков CHS (Cylinder, Head, Sector) не удовлетворяет уже современным требованиям и её срочно нужно менять. Так, следующим шагом к совершенству был ввод в прошивку HDD модуля под названием "транслятор адреса", который налету превращал физический номер сектора CHS, в логический LBA (Logical Block Address). Но и это лишь на время отложило неизбежную смерть механизма CHS-to-LBA, поскольку основная проблема была зарыта ещё глубже. Она заключалась в том...

Статья История об одной CVE

Дек 02

- 5 242

- 6

Введение

Приветствую всех, кто читает эту статью. Это время я бы хотел уделить одной очень интересной уязвимости на мой взгляд. Была открыта она еще в начале наших изоляционных дней. Когда все проблемы оставались в Китае

Удаленное выполнение кода POC

Именно такое описание получила уязвимость CVE-2020-0796. Давайте взглянем на краткую сводку нашей проблемы. А именно:

1. Дата появления: 10 марта 2020 года.

2. Уязвимые системы: Windows 10 с версии 1903 до 1909.

3. Тип: RCE (удаленное выполнения вредоносного кода).

Теперь...

Статья Пишем Builder под ваши программы на Python

Дек 02

- 7 245

- 6

Введение

Приветствую всех, кто читает данный контент. Хотелось начать с того, как часто вы видели программы для создания других программ? Да, звучит очень рекурсивно, но простыми словами такая вещь называется Builder. Тот самый софт, который создает ваши вирусы (просто часто именно такое вижу). Не важно, будь это RAT, stealer или winlocker. Согласитесь такая вещь очень полезна, ведь не надо лезть в исходники программы и пихать туда свои данные, чтобы ее же потом использовать. По этим пару словам можно уже понять, что в данной статье я хотел бы поделиться знаниями в создании таких builder'ов. Такое будет полезно в большей степени новичкам, но затронуть данную тему все же стоит. Приступим.

Зачем это нужно?

Представим такую ситуацию, вы нашли полезный проект на Github, что поможет решить вам задачу или собрать нужные...

Статья Reverse Engineering: список, что почитать (Перевод)

Ноя 30

- 10 401

- 10

Доброго времени суток. Нашёл на GitHab интересный англоязычный список полезных ссылок по реверс-инжинирингу. Перевёл для себя, добавил картинок и решил поделиться. Оригинал

Библиотека программ

Ghidra: Ghidra-это фреймворк обратного инжиниринга программного обеспечения (SRE), созданный и поддерживаемый исследовательским директоратом Агентства национальной безопасности. Эта платформа включает в себя набор...

Библиотека программ

Ссылка скрыта от гостей

: КОРОЛЬ IDA - это доступный в Windows, Linux или Mac OS X многопроцессорный дизассемблер и отладчик, который предлагает так много функций, что трудно описать их все.Ghidra: Ghidra-это фреймворк обратного инжиниринга программного обеспечения (SRE), созданный и поддерживаемый исследовательским директоратом Агентства национальной безопасности. Эта платформа включает в себя набор...

Статья Новостной дайджест по ИБ/IT за 23.11 - 30.11

Ноя 30

- 3 602

- 8

Здравия всем дамы и господа. Всё по расписанию, прошла неделя, новости тут. Начнём наш новостной обзор.

Инженер Google подготовил девятую версию патча для ядра linux. Этот патч исправляет ошибки позволяющие брать данные из параллельных потоков на одном ядре при использовании технологии hyper threading(далее ht). Вопрос защиты CPU впервые встал у массового пользователя в то время, когда обнаружили уязвимости семейства MDS (Microarchitectural Data Sampling), они стали возможны “благодаря” реализации ht. Даннная узвимость позволяла брать приватные данные, обманывая процессор. Патч “разрешает” работать на одном ядре только доверенным приложениям. Потому что взять данные одного приложения другим всё ещё можно, нужно лишь чтобы они работали на одном ядре. До этого единственным решением...

Новые патчи ядра linux защищают процессоры intel

Инженер Google подготовил девятую версию патча для ядра linux. Этот патч исправляет ошибки позволяющие брать данные из параллельных потоков на одном ядре при использовании технологии hyper threading(далее ht). Вопрос защиты CPU впервые встал у массового пользователя в то время, когда обнаружили уязвимости семейства MDS (Microarchitectural Data Sampling), они стали возможны “благодаря” реализации ht. Даннная узвимость позволяла брать приватные данные, обманывая процессор. Патч “разрешает” работать на одном ядре только доверенным приложениям. Потому что взять данные одного приложения другим всё ещё можно, нужно лишь чтобы они работали на одном ядре. До этого единственным решением...Новые патчи ядра linux защищают процессоры intel