Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Создаем фото или файл с вирусом внутри

Апр 12

- 84 580

- 8

Создаем фото, или любой другой файл с вирусом

В данном случай я выбрал метод картинки. Картинку можно использовать любую, но я в качестве примера взял картинку Кроноса(бога времени) он тут будет выступать главным лицом.

Создаем фото с вирусом метод 1

Дальше будет ваш файл который вы будете маскировать под вирус, ваша картинка, а также будут 2 иконки. И так заходим в папку "Collection_OCX" и находим файл "Resgistrator.OCX" открываем и нажимаем регистрация, подождите пока дело дойдёт до конца. Правда будут несколько ошибок, но на них не обращайте внимания.

Закрываем окно и возвращаемся назад. Далее выделяем наш вирус и вашу картинку под которую вы будете его маскировать, нажимаем правую кнопку

Ставим галочку "создать SFX-arxiv", а метод сжатия выбираем максимальный. В...

В данном случай я выбрал метод картинки. Картинку можно использовать любую, но я в качестве примера взял картинку Кроноса(бога времени) он тут будет выступать главным лицом.

Создаем фото с вирусом метод 1

Дальше будет ваш файл который вы будете маскировать под вирус, ваша картинка, а также будут 2 иконки. И так заходим в папку "Collection_OCX" и находим файл "Resgistrator.OCX" открываем и нажимаем регистрация, подождите пока дело дойдёт до конца. Правда будут несколько ошибок, но на них не обращайте внимания.

Закрываем окно и возвращаемся назад. Далее выделяем наш вирус и вашу картинку под которую вы будете его маскировать, нажимаем правую кнопку

Код:

winrar – добавить в архив.Ставим галочку "создать SFX-arxiv", а метод сжатия выбираем максимальный. В...

Брут номер банковских карт с проверкой онлайн

Апр 11

- 7 700

- 6

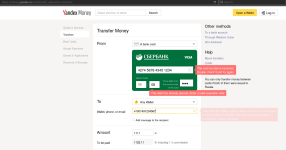

Собственно смотрим скрин:

Если посмотреть внимательно - это система перевода денег через систему яндех деньги, для данной операции не требуется первоначальный логин. И как следствие, мы спойконо можем подобрать номер карты и дату, шанс не такой большой, путь не легкий. Но возможно. Это может особенно раскрыться, когда знаем часть номера карты, к примеру, через систему сбербанк онлайн для телефона, где можнол делать перевод на карту по номеру мобильника - никто не запрещает, сидеть и искать номера карт ( частичные ) через сберонлайн ( вводя телефоны наугад или не наугад, делая перевод, но не подтверждая его, получая тем самым владельца карты и часть ее номера ).

Карты можно проверить все, что указаны в поддержке системы.

Если посмотреть внимательно - это система перевода денег через систему яндех деньги, для данной операции не требуется первоначальный логин. И как следствие, мы спойконо можем подобрать номер карты и дату, шанс не такой большой, путь не легкий. Но возможно. Это может особенно раскрыться, когда знаем часть номера карты, к примеру, через систему сбербанк онлайн для телефона, где можнол делать перевод на карту по номеру мобильника - никто не запрещает, сидеть и искать номера карт ( частичные ) через сберонлайн ( вводя телефоны наугад или не наугад, делая перевод, но не подтверждая его, получая тем самым владельца карты и часть ее номера ).

Карты можно проверить все, что указаны в поддержке системы.

Статья Kodachi — безопасная контр криминалистическая анонимная операционная система

Апр 01

- 19 433

- 7

Безопасная контр криминалистическая анонимная операционная система: Linux Kodachi

Linux Kodachi — операционная система, которая базируется на Debian 8.6, предоставит вам надежную, контр криминалистическую и анонимную операционную систему, учитывающую все особенности, в которых будет нуждаться человек, беспокоящийся о своей конфиденциальности, чтобы оставаться в безопасности.

-

Ссылка скрыта от гостей

Статья PyDictor - Генератор словарей

Мар 22

- 4 091

- 4

Приветствую, обитателей и гостей форума. Хочу в этой статье сделать краткий обзор на программу, которая поможет создать словарь, к примеру, для брутфорса.

Итак, PyDictor – является python скриптом, для создания словарей, ниже основные параметры:

· В параметрах команды программы, используется - «-» в начале команды, например «-base», за которой следует хотя бы один параметр;

· В параметрах этой программы команда, начинающаяся с «-», такая как «-conf», будет использовать значение по умолчанию программы, если нет параметра, в противном случае используйте указанный пользователем один параметр;

· Пользователь может управлять всеми настройками по умолчанию программы, такими как максимальная длина, максимальное количество строк в словаре и т. д., в lib \ data.py; Если они ограничены, пожалуйста, очистите их аргументы после изменения или модифицируйте, чтобы избежать исключений из программы;

Приступим к установке программы, в...

Итак, PyDictor – является python скриптом, для создания словарей, ниже основные параметры:

· В параметрах команды программы, используется - «-» в начале команды, например «-base», за которой следует хотя бы один параметр;

· В параметрах этой программы команда, начинающаяся с «-», такая как «-conf», будет использовать значение по умолчанию программы, если нет параметра, в противном случае используйте указанный пользователем один параметр;

· Пользователь может управлять всеми настройками по умолчанию программы, такими как максимальная длина, максимальное количество строк в словаре и т. д., в lib \ data.py; Если они ограничены, пожалуйста, очистите их аргументы после изменения или модифицируйте, чтобы избежать исключений из программы;

Приступим к установке программы, в...

Основы Информационной безопасности.

Мар 19

- 3 233

- 8

Доброго времени суток! Это моя первая статья на данном ресурсе и посвящена она основам информационной безопасности. Что-же, начнем мы с самого определения информационной безопасности(ИБ).

-

Ссылка скрыта от гостей– это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

- Неизменностью, или целостностью, информации называют невозможность модификации...

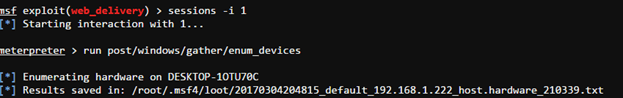

Meterpreter(Metasploit) - Windows модули

Мар 05

- 41 469

- 31

Здравия желаю, дамы господа. О чём поговорим сегодня? МЕТЕРПРЕТЕР

Для тех кто не вкурсе это очень большой шеллкод с кучей возможностей и сегодня мы рассмотрим, что умеет метерпретер для Windows машин.

Так же отсылаю Вас в свою тему про метасплоит где Вы познакомитесь с некоторыми общими понятиями.

Ну что?!Поехали?!

Итак, мы получили сессию и что дальше нам надо сделать с помощью могучего метерпретера?!

Для начала перечислим списком модули, которые будем рассматривать. Для удобного поиска тем, кто будет обращаться к этому топику.

Для тех кто не вкурсе это очень большой шеллкод с кучей возможностей и сегодня мы рассмотрим, что умеет метерпретер для Windows машин.

Так же отсылаю Вас в свою тему про метасплоит где Вы познакомитесь с некоторыми общими понятиями.

Ну что?!Поехали?!

Итак, мы получили сессию и что дальше нам надо сделать с помощью могучего метерпретера?!

Для начала перечислим списком модули, которые будем рассматривать. Для удобного поиска тем, кто будет обращаться к этому топику.

- run post/windows/gather/enum_devices - получить список установленных устройств;

- run post/multi/gather/check_malware проверить файл на VIRUS TOTAL'е

- run post/windows/gather/enum_dirperms найти привилегированные пути в Windows...

Статья Metasploit - несколько заметок

Мар 05

- 10 742

- 10

Моя Статья Форк с Ачата, но так как часто к ней обращаюсь, хочу сюда форкнуть antichat.ru

Всем привет. Пришлось позаморачиваться с метасплоитом и решил сделать несколько заметочек.

Я не буду в миллионный раз повторять, то, что уже написано на форуме о метасплоите.

Что это почитать можно

В данной статье я пользовался поиском и старался писать о том о чем еще не написано здесь.

Далее ссылочки из трёх книженций откуда впринципе и взята эта информация

Всем привет. Пришлось позаморачиваться с метасплоитом и решил сделать несколько заметочек.

Я не буду в миллионный раз повторять, то, что уже написано на форуме о метасплоите.

Что это почитать можно

Ссылка скрыта от гостей

и ещё огромная куча тем.В данной статье я пользовался поиском и старался писать о том о чем еще не написано здесь.

Далее ссылочки из трёх книженций откуда впринципе и взята эта информация

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Статья С чего начать свой путь? Сила мысли

Фев 24

- 15 558

- 25

Часть 9. Про веселые деньги

Все части с чего начать свой путь?

Предыдущая часть С чего начать свой путь? Культ щепки

Всем, кто следил за моими статьями, а так же те, у кого при звуке модема диал ап замирает сердце, а с края глаза начинает сочиться слеза умиления известно - в то время инет был дорогим, желанным, таким нужным. Такие тарифы были на негоА под хайд я спрятал статью, которая очень очень хорошо и добротно рассказывает о том времени и Сети. Рекомендую всем.

Ссылка скрыта от гостей

Тарифы, к слову, для жителей Москвы, тоесть для регионов нужно как минимум умножить на 2, а для отдаленных на 3 или 4. Интернет на скорости черепашки за большие деньги позволить мог не каждый, а особенно студент или молодой...