Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Всяких интересностей для питона пост

Ноя 20

- 5 267

- 2

FAQ

- С чего начать учить Питон? -

Книги-Марк Лурц( 3 тома по 1к страниц каждый(зато если все прочитаете и на практике проработаете будете очень круты в питоне))

Практика-очень рекомендую Проект эйлера, очень помогает развить мышление, да и знание языка.Так же

Ссылка скрыта от гостей

Ссылка скрыта от гостей

На первом последовательно в форме игры можно изучить весь питон)

Второй мне больше нра, он чем то напоминает проект эйлера, но с геймификацией) - 2.x или 3.x - Решать тебе, но 2.x официально перестаёт поддерживаться почти везде.Так что можно сказать что лучше брать 3.х

- Описание языка и стандартной библиотеки -

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей- Ультрагоднота. Эта книга используется даже в НАСА

- Если нормальный компьютер по любому PyCharm(Cкачивай с...

Статья Учим Python. Часть 1

Ноя 18

- 43 196

- 65

Всем привет друзья!

Я решил начать цикл статей по изучению Python для всех желающих. Не будем терять времени и приступим.

Python разделен на версии(1.*, 2.*, 3.*) а они в свою очередь состоят из подверсий. Сейчас версию 1.* мало кто используют, мы же обратим свой взор на 3.*

Теперь немного терминалогии для тех кто ни разу не связывал свою жизнь с программированием(надеюсь таковых нет).

Я решил начать цикл статей по изучению Python для всех желающих. Не будем терять времени и приступим.

О Python.

Python - язык программирования высокого уровня. Широко используем в web разработке. На данный момент он является очень популярным. Сложно поверить, но NASA, ЦРУ, Google и Яндекс используют его. Python разделен на версии(1.*, 2.*, 3.*) а они в свою очередь состоят из подверсий. Сейчас версию 1.* мало кто используют, мы же обратим свой взор на 3.*

Теперь немного терминалогии для тех кто ни разу не связывал свою жизнь с программированием(надеюсь таковых нет).

Конкурс Вредоносные CHM файлы

Ноя 16

- 6 837

- 12

Статья для участия в конкурсе Codeby!

В этой статье мы рассмотрим способ создания вредоносных программ в формате CHM.

Давайте познакомимся с ним поближе. HTMLHelp (Comiled HTML Help) - формат файлов, выпущенный корпорацией Microsoft в 1997 году. Сам файл является комплексом сжатых HTML страниц алгоритмом LZX, которые могут хранить в себе вредоносные сценарии на VBScript или JavaScript. Этим мы с вами сегодня и воспользуемся.

Просматривать CHM файлы можно с помощью стандартный средств просмотра Windows, поэтому каких либо больших зависимостей у него нет. Кроме того, этот формат не вызывает беспокойство у пользователей, что также может быть использовано нами. Файлы формата HTMLHelp выглядят вот так...

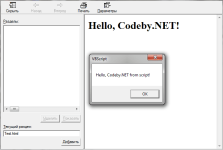

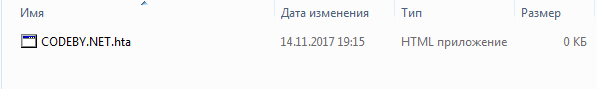

Статья Малварь на HTML или HTA для хакера

Ноя 15

- 39 620

- 56

Статья для участия в конкурсе на Codeby. КЛИК!

{-- == ВВЕДЕНИЕ == --}

В этой статье будет рассказано о разработке вредоносных приложений на HTML. Но возникает вопрос, а зачем это вообще нужно? Существует очень много ситуаций, когда такая малварь может пригодиться. И чаще всего, эти ситуации прикладные. Например, социально-технический вектор. Расширение .hta не вызывает особых подозрений, а значит может быть использовано в данном случае.

{-- == ОСНОВНАЯ ЧАСТЬ == --}

Кто-то из вас скажет, что HTML не является языком программирования и будет прав, но в Windows существует возможность безбраузерного взаимодействия с документами HTML. Эта технология носит название HTA (HTML Application).

Эти приложения имеют расширения ".hta" и возможность...

Статья TP Link TL-WN722N monitor mode IS WORK!

Ноя 12

- 120 651

- 200

Доброго времени суток всем вам!

Спешу сообщить всем тем кто приобрел себе этот замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!

замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!

Многие новички, как и я, были очень огорчены тем фактом, что для данного девайся не поддерживается monitor mode Точнее говоря для всех версий этого устройства, начиная от v2. Версию можно посмотреть на обратной стороне самого устройства.

Точнее говоря для всех версий этого устройства, начиная от v2. Версию можно посмотреть на обратной стороне самого устройства.

Так вот... заставить эту шайтан машину работать в monitor mode МОЖНО!!!

О том как это получилось у меня собственно и пост

У меня установлена kali rolling 4.13.

1. Качаем с гитхаба новый драйвер, благодаря которому и будет работать monitor mode.

2. Заходим в kernel/drivers/TL-WN722N_v2.0-Ralink/

3...

Спешу сообщить всем тем кто приобрел себе этот

замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!

замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!Многие новички, как и я, были очень огорчены тем фактом, что для данного девайся не поддерживается monitor mode

Так вот... заставить эту шайтан машину работать в monitor mode МОЖНО!!!

О том как это получилось у меня собственно и пост

У меня установлена kali rolling 4.13.

1. Качаем с гитхаба новый драйвер, благодаря которому и будет работать monitor mode.

Код:

git clone https://github.com/mfruba/kernel.git2. Заходим в kernel/drivers/TL-WN722N_v2.0-Ralink/

3...

Статья [Аудит web приложений] - Как правильно проводить сбор информации целевого веб ресурса.

Ноя 10

- 9 113

- 7

Всем привет, сегодня речь пойдет о самой на первый взгляд такой простой теме как сбор информации.

Обратимся к теории.

Сбор информации заключает в себе получение большого количества данных о цели, которые пригодятся в использовании в дальнейшем. В данной статье мы будем рассматривать сбор информации о целевом веб ресурсе, инструменты которые позволяют собрать информацию, некоторые техники. Так вот, как вы наверняка знаете сбор информации делится на 2 этапа. Это активный и пассивный. Во время пассивного сбора наша цель даже не подозревает о действиях которые мы осуществляем(т.е. не знает что мы собираем информацию о ней). Чаще всего этот этап проходит при сборе с сторонних ресурсов(к примеру с google). А при активном сканировании вы уже взаимодействуете с целью(ищите открытые порты).

План сбора...

Обратимся к теории.

Сбор информации заключает в себе получение большого количества данных о цели, которые пригодятся в использовании в дальнейшем. В данной статье мы будем рассматривать сбор информации о целевом веб ресурсе, инструменты которые позволяют собрать информацию, некоторые техники. Так вот, как вы наверняка знаете сбор информации делится на 2 этапа. Это активный и пассивный. Во время пассивного сбора наша цель даже не подозревает о действиях которые мы осуществляем(т.е. не знает что мы собираем информацию о ней). Чаще всего этот этап проходит при сборе с сторонних ресурсов(к примеру с google). А при активном сканировании вы уже взаимодействуете с целью(ищите открытые порты).

План сбора...

Soft Sqlmate, программа-помощник для взлома сайтов

Ноя 09

- 8 883

- 19

У программулины, есть некоторые функции, которые, должна иметь SQLMap. Прога найдет панель администратора цели, улучшит хеш-трекинг итд. Если вы считаете то же самое, SQLMate для вас.

Что она делает?

Подайте ей поиск SQL-инъекций через опцию --dork, и она найдет для вас уязвимые сайты. После этого она начнет искать панели администратора и попытаться обойти их с помощью SQL-запросов. Так же, она может делать очень быстрый поиск хэшей для MD5, SHA1 и SHA2. Вы можете поставить хэш с параметром --hash. Средний поиск занимает менее 2 секунд.

Вы также можете предоставить программе файл txt, содержащий хеши, которые будут взломаны с помощью опции -list.

Первый режим просто проверяет 13 наиболее распространенных местоположений панели администратора, но если вы подаете сайт через параметр --admin, вы можете выполнить полное сканирование с использованием 482 путей. У SQLMate есть возможность ломать и dorks. Укажите уровень сброса...

Что она делает?

Подайте ей поиск SQL-инъекций через опцию --dork, и она найдет для вас уязвимые сайты. После этого она начнет искать панели администратора и попытаться обойти их с помощью SQL-запросов. Так же, она может делать очень быстрый поиск хэшей для MD5, SHA1 и SHA2. Вы можете поставить хэш с параметром --hash. Средний поиск занимает менее 2 секунд.

Вы также можете предоставить программе файл txt, содержащий хеши, которые будут взломаны с помощью опции -list.

Первый режим просто проверяет 13 наиболее распространенных местоположений панели администратора, но если вы подаете сайт через параметр --admin, вы можете выполнить полное сканирование с использованием 482 путей. У SQLMate есть возможность ломать и dorks. Укажите уровень сброса...

Конкурс Скрытый майнер для Андроид

Ноя 08

- 26 403

- 33

Статья для участия в конкурсена codeby

Работает это ну очень просто, я поражаюсь, почему, до этого не додумался никто раньше?

В андроиде есть такой компонент, как WebView, он позволяет смотреть интернет-сайты (и локальные)мы и воспользуемся.

1 шаг. Установка ide. Писать наш Майнер мы будем на нашем телефоне. В этом нам поможет AIDE. Единственная среда программирования под андроид и... Собственно на андроид.

Качать нужно взломанную. Файл прикрепил

Установили? Дальше.

2 шаг. Создание проекта. Как только зашли в IDE вылезает диалоговое окно.Мы нажимаем "для экспертов".Далее выбираем New Android app. Name - имя приложения. Package name - имя пакета (идентификатор).

Создали? Погнали дальше.

3 шаг. Пишем ui. Его как такого...

Статья Android + Termux - карманный друг хакера.

Ноя 07

- 306 308

- 52

Для КОНКУРСА

И так всем привет коллеги. Решил составить не большую конкуренцию конкурсантам , что бы было интереснее им бороться) Никого не хочу обидеть но новых векторов и подходов атаки пока так никто не описал, все имхо просто расписали паблик инфу прошлых лет в новом виденье , которую скоро будут преподавать в младших классах школы. Но это сугубо мое мнение - оно может быть совершенно ошибочным , и соглашаться с ним или оспаривать совсем не обязательно.

Предисловие

Все мы знаем друзья что время не стоит на месте, так же не стоят на месте и возможности наших портативных устройств,телефонов , гаджетов и т.д. Все что новое придумает человек - тем или иным способом рано или поздно будет использовано против него же самого. О чем это я ? Да о том что все новые технология - это полигон как и для добрых...

И так всем привет коллеги. Решил составить не большую конкуренцию конкурсантам , что бы было интереснее им бороться) Никого не хочу обидеть но новых векторов и подходов атаки пока так никто не описал, все имхо просто расписали паблик инфу прошлых лет в новом виденье , которую скоро будут преподавать в младших классах школы. Но это сугубо мое мнение - оно может быть совершенно ошибочным , и соглашаться с ним или оспаривать совсем не обязательно.

Предисловие

Все мы знаем друзья что время не стоит на месте, так же не стоят на месте и возможности наших портативных устройств,телефонов , гаджетов и т.д. Все что новое придумает человек - тем или иным способом рано или поздно будет использовано против него же самого. О чем это я ? Да о том что все новые технология - это полигон как и для добрых...