Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Пост эксплуатация скомпроментированных Windows систем. Metasploit Incognito

Янв 12

- 4 344

- 13

Всем посетителям форума, доброго времени дня. Сегодня я решил осветить один из встроенных модулей в metasploit framework, о котором мало кто знает и мало кто пользуется, но на самом деле данный модуль позволяет поднять свои привилегии вплоть до администратора домена или предприятия в зависимости от того, как повезет. Для этого данный модуль использует такой тип данных как shell token. Token это своеобразный временный ключ, который позволит получить доступ к системе и сети без необходимости каждый раз вводить учётные данные. То есть при входе администратора на сервер или ПК в системе создается токен с его учетными данными и именно его мы будем пытаться эксплуатировать.

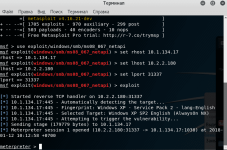

Итак начнем. Поискав в своей корпоративной сети, я для наглядности остановил свой выбор на ПК под управлением WinXP с ip адресом 10.1.134.17. Для начала скомпрометируем систему, используя всем известный ms08_netapi. В качестве атакуещего хоста Kali 2017.3.

Получив активную сессию подгрузим модуль Incognito командой...

Итак начнем. Поискав в своей корпоративной сети, я для наглядности остановил свой выбор на ПК под управлением WinXP с ip адресом 10.1.134.17. Для начала скомпрометируем систему, используя всем известный ms08_netapi. В качестве атакуещего хоста Kali 2017.3.

Получив активную сессию подгрузим модуль Incognito командой...

Статья Начинающим про сети - TCP/IP - Часть 4

Янв 11

- 7 357

- 15

Всем привет дорогие друзья! Это 4-ая часть из цикла "Начинающим про сети". Сегодня мы разберемся с TCP/IP, изучим новые протоколы и немного поговорим о атаках которые могут проводить злоумышленники находясь в вашей сети. Так сказать начнем потихоньку разбираться.

Стеки TCP/IP и OSI практически не чем не отличны друг от друга. Давайте взглянем на уровни в tcp/ip и сравним его с OSI:

В OSI уровней 7, а в tcp/ip всего 4. Первые 3 уровня OSI - это все прикладной уровень tcp/ip. Давайте представим такую картину, что вы с какого-либо приложения хотите отправить письмо. Вы...

[Сетевая модель TCP/IP]

Недавно мы уже немного познакомились с протоколами TCP и IP, также слегка затрагивал тему данной сетевой модели. В наше время TCP/IP самая используемая модель. Но модель OSI все же знать нужно. Изучив ее в прошлой части мы можем легко познакомиться с tcp/ip.

Стеки TCP/IP и OSI практически не чем не отличны друг от друга. Давайте взглянем на уровни в tcp/ip и сравним его с OSI:

В OSI уровней 7, а в tcp/ip всего 4. Первые 3 уровня OSI - это все прикладной уровень tcp/ip. Давайте представим такую картину, что вы с какого-либо приложения хотите отправить письмо. Вы...

Статья [2] - Подмена DNS роутера. Подстановка рекламы в браузер.

Янв 08

- 34 370

- 72

Статья только для образовательных целей.

Часть 1

Часть 2

Всем Салам. Вот уже 3я часть серии статей про подмену DNS в роутере. Мы уже разобрали, как настроить все, грабить сайт и похищать пароли. Сегодня, мы будем разбирать подстановку рекламы в браузер. Я давно еще искал информацию про такую реализацию, но нигде так и не нашел. И тут пришлось продумывать и реализовывать самому.

[0] - Немного теории.

Все это дело мы будем реализовывать, с помощью создания фейка CDN jQuery. Выбрал данный CDN потому что, он достаточно популярен и используется на множестве сайтов. И подменив code.jquery.com на свой фейк, мы сможем отображать рекламу и все что захотим на всех тех сайтах, где...

Статья [1] - Подмена DNS роутера, Граббинг сайта и получение доступов

Янв 06

- 24 616

- 47

Статья написана только для образовательных целей. Все делайте на свой страх и риск.

Всем Салам и Доброй ночи. Люблю сидеть ночью и писать статьи, вообще такое желание возникла в далеком 2012 году, когда еще учился в школе, создал компьютерный блог и писал много статей и в то время блог был достаточно популярным в этой тематике. И теперь вот ночью включаю какую-то комедию и начинаю писать. Итак, если помните в прошлой статье и написал о поднятии dns – прокси и подстановки нашего фейкового dns.

Сегодня продолжим и разберем, как мы будем граббить (делать копию) сайта и будем похищать пароли.

[0] – Немного теории. Что у нас есть?

Итак, давайте подробнее. Какими будут наши шаги:

1. Мы будем копировать сайт, который мы хотим подделать и использовать для фишинга. Делать я это буду с помощью программки HTTrack.

2. После чего переделам форму авторизации и с помощью мини php скрипта, будем...

Статья Атака на Android

Янв 05

- 8 675

- 13

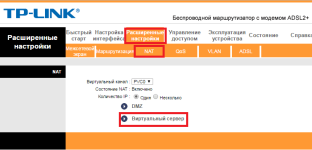

Перед атакой вам необходимо настроить проброс портов на своем маршрутизаторе, чтобы полезная нагрузка могла подключиться к машине с Metasploit Лучшим вариантом было подключиться к Интернету напрямую с белым IP адресом, но это слишком затратно. Настройка переадресации портов не так уж и сложна, но проверить её работоспособность может быть немного сложнее. Жалко только что данный подход нельзя использовать при работе через 3G модем, потому как ему изначально присваивается серый IP адрес и конечно же доступа к маршрутизатору провайдера для настройки проброса портов у вас нет.

В нашем случае ноутбук с установленным Metasploit-Framework имеет IP-адрес 192.168.1.102. Выберем порт 4444 в качестве рабочего порта для нашей полезной нагрузки, чтобы избежать путаницы. Я буду показывать пример на модеме TP-LINK, ваш маршрутизатор или модем конечно же может иметь другую Web-морду.

Теперь осталось создать троян:

#msfvenom -p...

В нашем случае ноутбук с установленным Metasploit-Framework имеет IP-адрес 192.168.1.102. Выберем порт 4444 в качестве рабочего порта для нашей полезной нагрузки, чтобы избежать путаницы. Я буду показывать пример на модеме TP-LINK, ваш маршрутизатор или модем конечно же может иметь другую Web-морду.

Теперь осталось создать троян:

#msfvenom -p...

Soft GoPhish. Средство удобной организации Phishing.

Янв 05

- 12 200

- 12

Доброго времени суток форумчане!

Долго ничего не писал, хотя обещал написать статью про нормальное средство атоматизации и управления фишинговыми компаниями. Наконец-то дорвался и надеюсь порадую вас хорошим контентом.

Сегодня я хочу рассказать вам про нужный нам инструмент высокого качества GoPhish.

GoPhish — это инструмент для фишинга с открытым исходным кодом, предназначенный для бизнеса и тестирования на проникновения. Он обладает быстрой и легкой настройкой и обеспечивает легкое управление фишинговыми операциями.

Приступим к работе.

Переходим по ссылке:

Здесь представлены релизы для всех OS. Выбираем нужный и качаем. Мне необходим для Linux x64. Качаем и распаковываем.

Для удобства переименуем папку с утилитой.

Отлично. Перейдем к...

Долго ничего не писал, хотя обещал написать статью про нормальное средство атоматизации и управления фишинговыми компаниями. Наконец-то дорвался и надеюсь порадую вас хорошим контентом.

Сегодня я хочу рассказать вам про нужный нам инструмент высокого качества GoPhish.

GoPhish — это инструмент для фишинга с открытым исходным кодом, предназначенный для бизнеса и тестирования на проникновения. Он обладает быстрой и легкой настройкой и обеспечивает легкое управление фишинговыми операциями.

Приступим к работе.

Переходим по ссылке:

Код:

https://github.com/gophish/gophish.git

Код:

Wget https://github.com/gophish/gophish/releases/download/v0.4.0/gophish-v0.4-linux-64bit.zip

unzip gophish-v0.4-linux-64bit.zip

Код:

mv gophish-v0.4-linux-64bit gophishСтатья Начинающим про сети или вставлю свои 5 копеек

Янв 05

- 14 246

- 22

Всем привет дорогие друзья или просто читатели нашего прекрасного форума. Недавно я наткнулся на вот эту статью. Автор выбрал хорошую тему, но подача материала мне не очень понравилась. Всем ведь не угодить. И решил я привести автору пример того, как он мог написать те 2-е мизерные темы)

1. Сеть - это целая система из компьютеров, которая обеспечивает обмен информации между ними.

2. Как мы теперь знаем, компьютерные сети нужны для обменя информацией между 2-я и более устройствами* .

Сети подразделены на:

[Переходим к делу]

Для начала разберемся в том, что же такое сети и какие они бывают.

1. Сеть - это целая система из компьютеров, которая обеспечивает обмен информации между ними.

2. Как мы теперь знаем, компьютерные сети нужны для обменя информацией между 2-я и более устройствами* .

Сети подразделены на:

- Локальные...