Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Soft Инструменты Oneforall,Dirmap и Fuzzscan

Сен 12

- 4 221

- 1

Приветствую Уважаемых Друзей и всех Жителей Форума.

Сегодня немного поговорим о популярных инструментах в Поднебесной.

Их объединяет способность нахождения директорий,субдоменов,скриптов,файлов xml,txt и т.д.

Первый инструмент,который рассмотрим- Oneforall, созданный Jing Ling.

Страница автора

И если говорить о поиске субдоменов-то это одна из самых важных его задач.

Как инструмент,он постоянно модернизируется и дополняется новыми модулями автором.

Опции можно видеть на скриншоте:

Установка:

В таком виде,в котором я тестировал ресурс,можно получить лишь минимальные результаты...

Сегодня немного поговорим о популярных инструментах в Поднебесной.

Их объединяет способность нахождения директорий,субдоменов,скриптов,файлов xml,txt и т.д.

Первый инструмент,который рассмотрим- Oneforall, созданный Jing Ling.

Страница автора

Ссылка скрыта от гостей

И если говорить о поиске субдоменов-то это одна из самых важных его задач.

Как инструмент,он постоянно модернизируется и дополняется новыми модулями автором.

Опции можно видеть на скриншоте:

Установка:

Код:

# git clone https://github.com/shmilylty/OneForAll.git

# cd OneForAll/

# pip3 install -r requirements.txt

# cd oneforall/

# chmod +x oneforall.py

# python3 oneforall.py --help

# python3 oneforall.py --target example.com run -пример тестированияСтатья Пентест веб-приложений: Роли пользователей. Процесс регистрации и получения аккаунта. Перечисление аккаунтов.

Сен 12

- 6 009

- 4

Привет, Codeby!

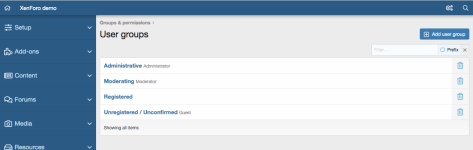

Продолжаем изучать пентест веб-приложений и OWASP Testing Guide. Сегодня поговорим о ролях пользователей, о процессе регистрации и получении аккаунта, а так же об определении имен и аккаунтов пользователей, зарегистрированных в системе.

Соответствующий раздел OWASP Testing Guide -

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

[URL...

codeby.net

[URL...

Продолжаем изучать пентест веб-приложений и OWASP Testing Guide. Сегодня поговорим о ролях пользователей, о процессе регистрации и получении аккаунта, а так же об определении имен и аккаунтов пользователей, зарегистрированных в системе.

Соответствующий раздел OWASP Testing Guide -

Ссылка скрыта от гостей

Как стать хакером и как взломать сайт или беглое знакомство с OWASP Testing Guide

В этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах

Введение в пентест веб-приложений: поиск утечек информации с помощью поисковых систем

Сегодня получим небольшую дозу теории и приступим к практической части

Пентест веб приложений: определение веб-сервера, изучение robots.txt, определение приложений на веб-сервере.

Сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Статья ASM для х86 (5.5) RAW сокеты в XP и Win7

Сен 11

- 6 225

- 4

Возможность работы с сокетами предоставляют нам системные "Поставщики услуг". Именно поставщик ограничивает тот или иной функционал, например возможность использовать протокол ICMP или девственные RAW-сокеты. В отношении WinSock, базовых поставщиков всего двое – это библиотека mswsock.dll, со-своей подругой rsvpsp.dll (заправляет функциями NetBIOS).

Поставщик подключается к WinSock при помощи имеющегося в нём интерфейса SPI - "Service Provider Interface". После регистрации поставщика в системе, служба Winsock использует его для реализации определённых функций сокета, например setsockopt(), ioctlsocket(), connect() и прочих для тех типов адресов, которые поставщик указал в качестве им реализуемых. Тип адреса под виндой всегда одинаковый – это AF_INET...

Поставщик подключается к WinSock при помощи имеющегося в нём интерфейса SPI - "Service Provider Interface". После регистрации поставщика в системе, служба Winsock использует его для реализации определённых функций сокета, например setsockopt(), ioctlsocket(), connect() и прочих для тех типов адресов, которые поставщик указал в качестве им реализуемых. Тип адреса под виндой всегда одинаковый – это AF_INET...

Статья Прячем строки в программах. C++

Сен 09

- 15 076

- 17

Доброго времени суток!

Сегодня речь пойдет о шифровке данных внутри программы и будет показан простой пример.

Все мы знаем, что строки не сильно шифруются без дополнительных программ. Это очень опасно.

Если у вас в программе содержится информация в строках, как константы, то их без проблем можно прочитать.

Могу привести пример - вирусописание. Зачастую у неопытных малварь-писателей в билдах остаётся информация, по которой можно выйти на них.

Помимо метаданных, которые некоторые компиляторы оставляют, есть еще и строки. Ссылки, пути, другая информация.

Сразу скажу, этот метод защитит от поверхностного анализа файла. То есть, если пользователь целенаправленно ищет слово "remote" или "rms", то он его не найдет.

И так приступим. Я буду проводить тест на Kali Linux 2019.2

Не обращайте внимание на Linux, под Windows есть подобные программы.

Что нам понадобится?

Сегодня речь пойдет о шифровке данных внутри программы и будет показан простой пример.

Все мы знаем, что строки не сильно шифруются без дополнительных программ. Это очень опасно.

Если у вас в программе содержится информация в строках, как константы, то их без проблем можно прочитать.

Могу привести пример - вирусописание. Зачастую у неопытных малварь-писателей в билдах остаётся информация, по которой можно выйти на них.

Помимо метаданных, которые некоторые компиляторы оставляют, есть еще и строки. Ссылки, пути, другая информация.

Сразу скажу, этот метод защитит от поверхностного анализа файла. То есть, если пользователь целенаправленно ищет слово "remote" или "rms", то он его не найдет.

И так приступим. Я буду проводить тест на Kali Linux 2019.2

Не обращайте внимание на Linux, под Windows есть подобные программы.

Что нам понадобится?

- Начальное знание C++ (так как тесты я как раз на нем...

Статья Инструменты для пентеста “Умных вещей” (IoT)

Сен 09

- 6 031

- 0

Инструменты для пентеста “Умных вещей” (IoT)

Что такое ZigBee?

Интернет вещей (IoT) - это то, что большинство экспертов считают следующим шагом интернет-революции, когда физические объекты неизменно связаны с реальным и виртуальным миром одновременно. Подключенные устройства теперь имеют возможность общаться друг с другом по беспроводным каналам, и ZigBee является ведущим стандартом беспроводной связи, применимым к устройствам IoT.

Следовательно, ZigBee - это открытый глобальный стандарт беспроводной связи, разработанный для удовлетворения уникальных потребностей интеллектуальной связи между устройствами. Это позволяет большому разнообразию приложений для умного дома подключаться к Интернету (например, облачному сервису) и управляться / контролироваться с помощью дистанционного управления с поддержкой ZigBee. По сравнению с другими...

Что такое ZigBee?

Интернет вещей (IoT) - это то, что большинство экспертов считают следующим шагом интернет-революции, когда физические объекты неизменно связаны с реальным и виртуальным миром одновременно. Подключенные устройства теперь имеют возможность общаться друг с другом по беспроводным каналам, и ZigBee является ведущим стандартом беспроводной связи, применимым к устройствам IoT.

Следовательно, ZigBee - это открытый глобальный стандарт беспроводной связи, разработанный для удовлетворения уникальных потребностей интеллектуальной связи между устройствами. Это позволяет большому разнообразию приложений для умного дома подключаться к Интернету (например, облачному сервису) и управляться / контролироваться с помощью дистанционного управления с поддержкой ZigBee. По сравнению с другими...

mt & log web-читалка

Сен 08

- 15 074

- 57

AdminReaders - поделка для чтения mtstore.nsf и log.nsf из web.

Domino 9+ (на младших версиях не проверял, возможно 8.5+).

Доступ к соответствующим (mtstore.nsf и log.nsf) бд дожен быть хотябы на чтение.

Создать бд на сервере по приложенному шаблону, подписать админом.

ACL -> Anonymous -> No access.

Открыть бд в вебе, зайти в "stores" и создать соответствующие коннекты.

Все, можно читать.

AdminReaders - craft to read mtstore.nsf and log.nsf from web.

Domino 9+ (on previos versions did not check, maybe 8.5+).

Access to the corresponding databases (mtstore.nsf and log.nsf) should be read at least.

Create a database on the server according to the attached template, sign with the administrator.

ACL -> Anonymous -> No access.

Open a database on the web, go to "stores" and create the appropriate connections.

That's all, try to read.

version 0.44.0

++ back-end (ViewProcessor) use Domino-JNA (many thanks...

Domino 9+ (на младших версиях не проверял, возможно 8.5+).

Доступ к соответствующим (mtstore.nsf и log.nsf) бд дожен быть хотябы на чтение.

Создать бд на сервере по приложенному шаблону, подписать админом.

ACL -> Anonymous -> No access.

Открыть бд в вебе, зайти в "stores" и создать соответствующие коннекты.

Все, можно читать.

AdminReaders - craft to read mtstore.nsf and log.nsf from web.

Domino 9+ (on previos versions did not check, maybe 8.5+).

Access to the corresponding databases (mtstore.nsf and log.nsf) should be read at least.

Create a database on the server according to the attached template, sign with the administrator.

ACL -> Anonymous -> No access.

Open a database on the web, go to "stores" and create the appropriate connections.

That's all, try to read.

version 0.44.0

++ back-end (ViewProcessor) use Domino-JNA (many thanks...

Статья ASM для x86. (5.4) Протокол ARP

Сен 08

- 5 654

- 4

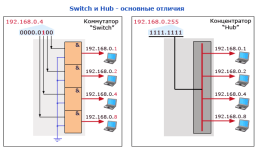

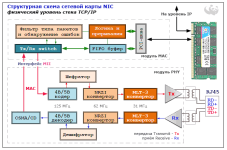

Тропа повествований привела меня к протоколу самого нижнего уровня из всех – протокол преобразования сетевых адресов ARP. Этот мир прикрыт железным куполом контролёра сетевой карты и большинству рядовых пользователей просто не нужен – пусть с ним разбираются инженеры. Но мы не входим в число рядовых, поэтому рассмотрим его с точки зрения не обывателей, а Low-Level программиста.

На самом деле, чем дальше мы по стеку отдаляемся от физических устройств типа кабель и сетевая карта, тем больше погружаемся в логическую абстракцию виртуальной памяти системы, которая уводит от реальной действительности. Например, вот как выглядит структурная схема типичного сетевого адаптера.. Он состоит из двух модулей: PHY (Physical, физический) и МАС (Medium Access Control) – их связывает независимый интерфейс MII или Media Independent Interface:

За исключением некоторых нюансов...

На самом деле, чем дальше мы по стеку отдаляемся от физических устройств типа кабель и сетевая карта, тем больше погружаемся в логическую абстракцию виртуальной памяти системы, которая уводит от реальной действительности. Например, вот как выглядит структурная схема типичного сетевого адаптера.. Он состоит из двух модулей: PHY (Physical, физический) и МАС (Medium Access Control) – их связывает независимый интерфейс MII или Media Independent Interface:

За исключением некоторых нюансов...