Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форум информационной безопасности - Codeby.net

Статья Entry Point – дело о пропавшем индексе (часть 1)

Окт 13

- 6 052

- 2

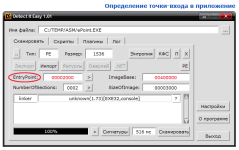

Термин EntryPoint знаком каждому программисту – это адрес точки входа в программу, т.е. первой инструкции исполняемого кода. Компиляторы прошивают этот адрес в РЕ-заголовок по смещению 28h, а системный "загрузчик образов" потом считывает его от туда, и передаёт на него управление. Такому алгоритму следуют все LDR-загрузчики, начиная с Win98 и до наших дней. Сам загрузчик оформлен в виде функции LdrpInitializeProcess() из библиотеки Ntdll.dll.

В данной статье рассмотрим несколько способов реализации фиктивных точек EntryPoint, что позволит защитить наши программы от взлома и отладки. Например зачем выставлять на показ процедуру проверки введённого пароля, или какой-нибудь авторской техники? До тех пор пока она не станет достоянием общественности, мы сможем использовать её в своих программах снова и снова. Но как-только корабль даст течь, придётся латать дыры, на что нужно время...

В данной статье рассмотрим несколько способов реализации фиктивных точек EntryPoint, что позволит защитить наши программы от взлома и отладки. Например зачем выставлять на показ процедуру проверки введённого пароля, или какой-нибудь авторской техники? До тех пор пока она не станет достоянием общественности, мы сможем использовать её в своих программах снова и снова. Но как-только корабль даст течь, придётся латать дыры, на что нужно время...

Статья Как установить Kali Linux на Raspberry Pi

Окт 12

- 4 152

- 0

Raspberry Pi — это очень простой дешёвый ARM компьютер. Не смотря на то, что его спецификация звёзд не хватает, это отличный вариант для крошечной Linux системы и он может делать гораздо большее, чем быть медиа компьютером.

По умолчанию, образ Kali Linux Raspberry Pi хорошо отлажен с минимумом инструментов, схожий со всеми другими образами для ARM. Если вы хотите обновить инсталляцию до стандартной настольной инсталляции, вы можете включить дополнительные инструменты, установив метапакет kali-linux-full. Для большей информации по метапакету, пожалуйста обратитесь к нашей

Размещение Kali на Raspberry Pi — простой способ

Если всё, что вы хотите сделать, это установить Kali на вашем Raspberry Pi, проделайте эти инструкции:

По умолчанию, образ Kali Linux Raspberry Pi хорошо отлажен с минимумом инструментов, схожий со всеми другими образами для ARM. Если вы хотите обновить инсталляцию до стандартной настольной инсталляции, вы можете включить дополнительные инструменты, установив метапакет kali-linux-full. Для большей информации по метапакету, пожалуйста обратитесь к нашей

Ссылка скрыта от гостей

.Размещение Kali на Raspberry Pi — простой способ

Если всё, что вы хотите сделать, это установить Kali на вашем Raspberry Pi, проделайте эти инструкции:

- Возьмите хорошую быструю на 8 GB (или более) SD карту. Крайне рекомендуется Class 10.

- Загрузите образ Kali Linux...

Статья Установка драйверов NVIDIA на Kali

Окт 12

- 15 295

- 5

Если у вас Kali Linux установлена в виртуальной машине, то она никогда не увидит вашу видеокарту. Т.е. эта инструкция не применима для ОС в виртуальной машине.

Этот документ объясняет, как задействовать видео железо от NVIDIA и установить драйверы на систему Kali Linux. Первый шаг, это полностью обновите вашу систему Kali Linux и убедитесь, что у вас установлены заголовки ядра (kernel headers).

Следующий шаг — это отключение драйвера nouveau.

Как только система снова загрузится, вы можете увидеть экран...

Этот документ объясняет, как задействовать видео железо от NVIDIA и установить драйверы на систему Kali Linux. Первый шаг, это полностью обновите вашу систему Kali Linux и убедитесь, что у вас установлены заголовки ядра (kernel headers).

Bash:

apt-get update

apt-get dist-upgrade

apt-get install -y linux-headers-$(uname -r)

apt-get install nvidia-kernel-dkmsСледующий шаг — это отключение драйвера nouveau.

Ссылка скрыта от гостей

— это опен-сорсный проект драйверов NVIDIA, однако ему не хватает 3D ускорения графики, которое необходимо для запуска инструментов Cuda pentest.

Bash:

sed 's/quiet/quiet nouveau.modeset=0/g' -i /etc/default/grub

update-grub

rebootКак только система снова загрузится, вы можете увидеть экран...

Статья Как я смог взломать сайт по гайду на Codeby

Окт 12

- 20 917

- 10

Всем привет!

Эта статья посвящена форуму codeby.net, в частности статьям пользователя explorer. Напомню, периодически я зарабатываю тем, что чищу сайты после взлома.

Обратился очередной клиент. Диагноз - хроническое изменение содержимого index.php. Анализ файлов показал, что на этот раз это какая-то неизвестная самописная CMS на PHP. После непродолжительных поисков нашел страницу, где используются GET-запросы. Звезды совпали и я сразу вспомнил статьи вышеупомянутого пользователя и недавний SQL-challenge, в котором я безуспешно участвовал =)

По стандарту, пробуем кавычку и получаем следующее:

Уже интересно. Попробуем запрос без кавычки и сразу (чего мелочиться то) с попыткой определить количество столбцов...

Эта статья посвящена форуму codeby.net, в частности статьям пользователя explorer. Напомню, периодически я зарабатываю тем, что чищу сайты после взлома.

Обратился очередной клиент. Диагноз - хроническое изменение содержимого index.php. Анализ файлов показал, что на этот раз это какая-то неизвестная самописная CMS на PHP. После непродолжительных поисков нашел страницу, где используются GET-запросы. Звезды совпали и я сразу вспомнил статьи вышеупомянутого пользователя и недавний SQL-challenge, в котором я безуспешно участвовал =)

По стандарту, пробуем кавычку и получаем следующее:

Уже интересно. Попробуем запрос без кавычки и сразу (чего мелочиться то) с попыткой определить количество столбцов...

Статья Установка Дополнений гостевой ОС VirtualBox для Kali Linux 2.0

Окт 06

- 18 039

- 4

Если вы запускаете Kali Linux в качестве «гостевой» системы в VirtualBox, эта статья поможет вам успешно установить инструменты «Дополнения гостевой ОС».

Вы должны использовать VirtualBox версии 4.2.xx или выше, чтобы воспользоваться улучшениями, включающие обновления совместимости и улучшенную стабильность как основного приложения, так и Дополнений гостевой ОС.

Установка Дополнений гостевой ОС VirtualBox для Kali Linux

Дополнений гостевой ОС VirtualBox обеспечивают надлежащую интеграцию мыши и экрана, а также общий доступ к каталогу с вашей основной операционной системой. Чтобы установить их, следуйте инструкции.

Запустите вашу виртуальную машину с Kali Linux, откройте окно терминала и наберите следующую команду для установки заголовков ядра Linux.

Когда это завершено, вы можете подключить CD-ROM образ с «Дополнениями гостевой ОС». Выберите...

Вы должны использовать VirtualBox версии 4.2.xx или выше, чтобы воспользоваться улучшениями, включающие обновления совместимости и улучшенную стабильность как основного приложения, так и Дополнений гостевой ОС.

Установка Дополнений гостевой ОС VirtualBox для Kali Linux

Дополнений гостевой ОС VirtualBox обеспечивают надлежащую интеграцию мыши и экрана, а также общий доступ к каталогу с вашей основной операционной системой. Чтобы установить их, следуйте инструкции.

Запустите вашу виртуальную машину с Kali Linux, откройте окно терминала и наберите следующую команду для установки заголовков ядра Linux.

Bash:

apt-get update && apt-get install -y linux-headers-$(uname -r)BlackArch Linux полное руководство

Окт 06

- 15 073

- 5

Источник

Содержание

Введение

1.1...

Ссылка скрыта от гостей

Содержание

- 1 Введение

- 1.1 Обзор

- 1.2 Что такое BlackArch Linux?

- 1.3 История BlackArch Linux

- 1.4 Поддерживаемые платформы

- 1.5 Внести свой вклад

- 2 Руководство пользователя

- 2.1 Установка

- 2.1.1 Установка поверх ArchLinux

- 2.1.2 Установка пакетов

- 2.1.3 Установка пакетов из источника

- 2.1.4 Основы использования Blackman

- 2.1.5 Установка из live-, netinstall- ISO или ArchLinux

- 2.1 Установка

- 3 Руководство разработчика

- Руководство разработчика BlackArch Linux

- 4 Руководство по инструментам

- 4.1 Скоро …

Введение

1.1...

Статья SEH – фильтр необработанных исключений

Окт 05

- 5 397

- 0

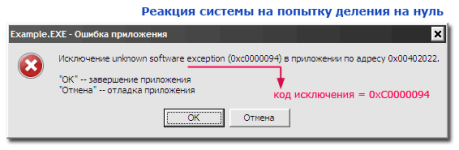

Во времена рассвета DOS программист имел полную власть над системой. Находясь в реальном режиме работы CPU, у нас не было никаких ограничений и мы могли использовать в программах буквально все инструкции и регистры процессора, общее число которых на Р6 стремилось преодолеть барьер в ~200 единиц. Это была отличная школа программирования, где вся ответственность за то или иное действие возлагалась полностью на наши плечи. Всё приходилось делать вручную, в том числе и обрабатывать аппаратные исключения с ошибками. Одним словом, царила атмосфера свободы и демократии, столь редкая в наши дни.

А что мы имеем сейчас в защищённом режиме? Microsoft отобрала у нас все права и вместо них вручила более 5000 системных API, но забыла толком объяснить, для чего они и как ими пользоваться. При малейщем чихе гигантская система валится в BSOD подымая в небеса тонны пыли, не забыв прихватить с собой наши не сохранённые данные. Ладно если был-бы реальный повод, так ведь может и без веских на то...

А что мы имеем сейчас в защищённом режиме? Microsoft отобрала у нас все права и вместо них вручила более 5000 системных API, но забыла толком объяснить, для чего они и как ими пользоваться. При малейщем чихе гигантская система валится в BSOD подымая в небеса тонны пыли, не забыв прихватить с собой наши не сохранённые данные. Ладно если был-бы реальный повод, так ведь может и без веских на то...

Категории блога

Пользователи онлайн

- coder32

- Nektondmothy

- TigressWhoop

- D4ckD4ck

- svpg_user

- sl1

- alex_babayev

- yo21

- tryweryn

- Shortcake

- Squeaker

- Bakulyonak

- userzhf

- Tunic

- iksiiim

- ExLoader 666

- Marlborough

- Андрей Миркин

- Tionge

- teenkilling

- ggusovic302

- Qulan

- kryg

- Hardmod

- Pokschubin

- Lefen

- Jumuro

- savl

- Rhabdomancy

- PolinaOlden

- larchik

- Роман Богонатов

- nredko

- Eva Karimova

- kotttawr

- olegsh

- Mikl___

- Paladin

- Huobase

- Xulinam

- stirs

- krip0k

- Глюк

- asdor677

Всего: 686 (пользователей: 49, гостей: 637)